یک محقق امنیتی PoC جدیدی را منتشر کرده است که با تغییرات جزئی، وب شل بر روی سرورهای Microsoft Exchange آسیب پذیر، نصب می شود.

به گزارش مرکز مدیریت راهبردی افتا به نقل از سایت bleepingcomputer، از زمانی که مایکروسافت آسیب پذیری های امنیتی Microsoft Exchange که به طور فعال بهره برداری شده است را فاش کرد، مدیران و محققان امنیتی در تلاشند تا از سرورهای آسیب پذیر در معرض اینترنت محافظت کنند. این آسیب پذیری ها در مجموع با نام ProxyLogon شناخته می شود،

از این آسیب پذیری ها برای آپلود وب شل ها، رمزگذارها و اخیراً، باج افزار DearCry در سرورهای آسیب پذیر استفاده می شود.

در اوایل این هفته، یک محقق امنیتی به نام نگوین جانگ یک پست وبلاگی منتشر کرد که در آن جزئیات اکسپلویت POC برای آسیب پذیری Microsoft Exchange ProxyLogon ارائه کرده است. جانگ همچنین یک اکسپلویت معیوب را به عمد با استفاده از GitHub به اشتراک گذاشت که برای کارکرد صحیح به برخی از اصلاحات نیاز داشت.

با این وجود، PoC اطلاعات کافی را در اختیار شما قرار می دهد که محققان امنیتی و مهاجمان می توانند از آن برای توسعه یک اکسپلویت اجرای کد از راه دور برای سرورهای Microsoft Exchange استفاده کنند.

اکسپلویت جدید در درسترس script kiddie قرار می گیرد.

آخر هفته، یک محقق امنیتی ProxyLogon PoC جدیدی را منتشر کرد که برای اکسپلویت از یک سرور آسیب پذیر Microsoft Exchange و آپلود وب شل روی آن، به تغییرات جزئی نیاز داشت.

ویل دورمن، تحلیلگر آسیب پذیری در CERT / CC ، این آسیب پذیری را بر روی سرور مایکروسافت آزمایش کرد و به BleepingComputer گفت که با تغییر بسیار جزئی کار می کند.

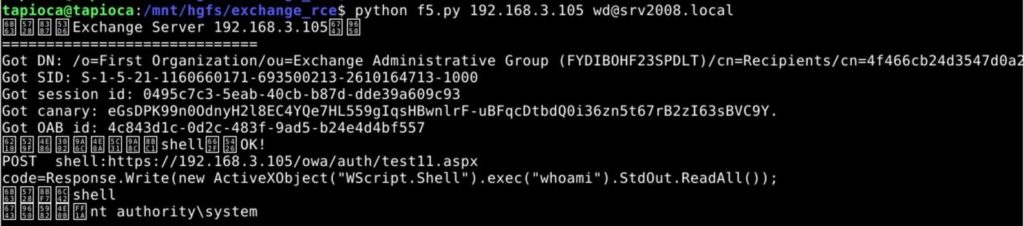

همانطور که در تصویر زیر مشاهده می کنید، با استفاده از اکسپلویت یک سرور Microsoft Exchange از راه دور یک وب شل نصب و دستور ‘whoami’ را اجرا شده است.

اکسپلویت Microsoft Exchange server

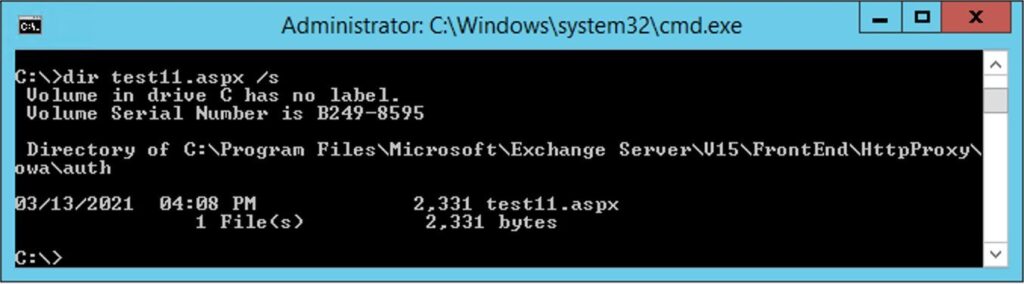

تصویر دیگری که به اشتراک گذاشته شده نشان می دهد که این اکسپلویت وب شل test۱۱.aspx را در یک مکان مشخص شده در سرور آپلود کرده است.

وب شل آپلود شده در Microsoft Exchange server آسیب پذیر

مدیر ارشد SANS ISC ، همچنین بهره برداری را در برابر یک ماشین مجازی Microsoft Exchange آزمایش کرد اما PoC نتیجه نداشت.

PoC جدید در برابر Exchange ۲۰۱۶ بدون وصله بدون هیچ گونه به روزرسانی آزمایش شده است. هنوز، PoC ، بدون تغییر در برخی از تنظیمات Active Directory کار نمی کند.

۸۰ هزار سرور Exchange هنوز آسیب پذیر هستند

با در دسترس قرار گرفتن اکسپلویت آسیب پذیری های Microsoft Exchange ، ضرورت دارد که مدیران شبکه سرورهای خود را به روزرسانی کنند.

طبق تحقیقات Palo Alto Networks ، تقریباً ۸۰،۰۰۰ سرور آسیب پذیر Microsoft Exchange در اینترنت وجود دارد.

شبکه های پالو آلتو به BleepingComputer گفت: “بر اساس اسکن های اینترنتی گسترده که در ۸ و ۱۱ مارس انجام شده است، تعداد سرورهای آسیب پذیر که از نسخه های قدیمی Exchange استفاده می کنند و نمی توانند وصله های امنیتی منتشر شده را مستقیماً اعمال کنند، بیش از ۳۰٪ یعنی از ۱۲۵۰۰۰ به ۸۰۰۰۰ کاهش یافت.

مایکروسافت همچنین هشدار داد که با وجود کاهش قابل توجه سرورهای آسیب پذیر، هنوز تعداد زیادی از آنها نیاز به وصله دارند.

مایکروسافت در یک پست وبلاگ اظهار داشت: بر اساس تله متری از RiskIQ ، در تاریخ ۱ مارس شاهد وجود تقریباً ۴۰۰۰۰۰ سرور Exchange در کل جهان بودیم. تا ۹ مارس کمی بیشتر از ۱۰۰۰۰۰ سرور هنوز آسیب پذیر بودند. این تعداد به طور مداوم در حال کاهش است و فقط حدود ۸۲۰۰۰ مورد دیگر باقیمانده است که به روز شوند.

بسیاری از این سرورها برای نسخه های قدیمی تر هستند که به روزرسانی امنیتی در دسترس ندارند.

روز پنجشنبه، مایکروسافت به روزرسانی های امنیتی اضافی را برای نسخه های قدیمی Microsoft Exchange منتشر کرد که اکنون ۹۵٪ از سرورهای موجود در اینترنت را پوشش می دهد.

مقالات مرتبط:

Microsoft’s MSERT tool now finds web shells from Exchange Server attacks

Ransomware now attacks Microsoft Exchange servers with ProxyLogon exploits

This new Microsoft tool checks Exchange Servers for ProxyLogon hacks

Microsoft fixes actively exploited Exchange zero-day bugs, patch now

Google shares PoC exploit for critical Windows ۱۰ Graphics RCE bug

منبع:

دیدگاه شما