کارزاری مخرب با هدف قرار دادن دستگاههای با سیستم عامل Linux و با سوءاستفاده از آسیبپذیریهای امنیتی حیاتی در سه نرمافزار اقدام به آلودهسازی آنها به بدافزار FreakOut میکند.

به گزارش مرکز مدیریت راهبردی افتا، به نقل از سایت bleepingcomputer، بدافزار FreakOut دارای قابلیتهای متعددی است که دستگاههای تسخیر شده را قادر به اجرای انواع حملات سایبری میکند.

سیستم عامل TerraMaster، بستر Zend Framework (یا Laminas Project) و Liferay Portal فهرست این نرمافزارها را تشکیل میدهند. وجه اشتراک هر سه آنها که در کارزار FreakOut هدف قرار گرفتهاند پراستفاده بودن و وجود ضعفهایی حیاتی در آنهاست. اگر چه تمامی باگهای مورد بهرهجویی (Exploit) این کارزار ترمیم شدهاند اما نمونههای آسیبپذیر همچنان بهسادگی قابل شناسایی هستند.

TerraMaster سیستم عامل در تجهیزات NAS با برندی با همین عنوان است. نسخه ۴,۲.۰۶ و نسخ قبل از آن به باگی از نوع اجرای فرمان بهصورت از راه دور (Remote Command Execution) با شناسه CVE-۲۰۲۰-۲۸۱۸۸ و درجه حساسیت حیاتی آسیبپذیر هستند.

Zend Framework مجموعهای از بستههای حرفهای PHP است که بیش از ۵۷۰ میلیون نصب را در کارنامه دارد. نسخه ۳,۰.۰ آن حاوی باگی حیاتی با شناسه CVE-۲۰۲۱-۳۰۰۷ است که بهرهجویی از آن مهاجم را قادر به اجرای کد بهصورت از راه دور میکند.

Liferay Portal نیز بستری برای برنامهنویسان Java بهمنظور ساخت سرویسها، رابطهای کاربری، برنامههای سفارشی یا پیادهسازی نمونههای از قبل طراحی شده است. نسخ کد باز Community Edition تا قبل از ۷,۲.۱ به ضعفی با شناسه CVE-۲۰۲۰-۷۹۶۱ آسیبپذیر هستند که امکان اجرای کد را فراهم میکند.

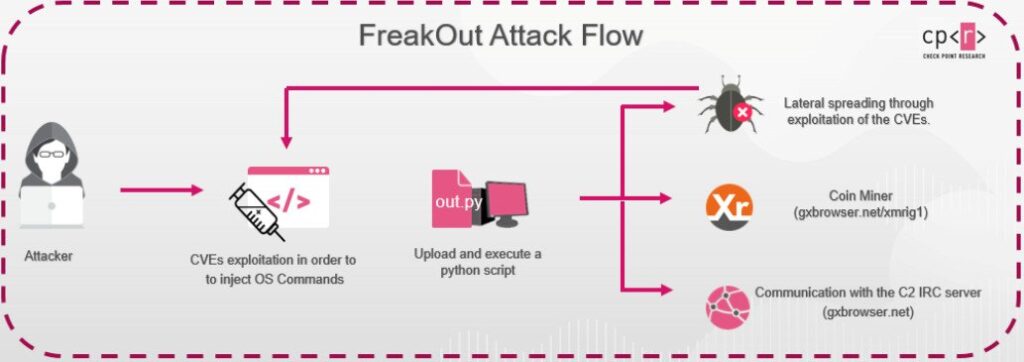

محققان شرکت Check Point در گزارشی یافتههای خود را در خصوص حملات FreakOut منتشر کردهاند. بر طبق گزارش مذکور، دستگاههای مبتنی بر Linux پس از آلوده شدن به FreakOut به باتنتی ملحق میشوند که امکان اجرای سایر حملات سایبری را برای مهاجم میسر میکند. به گفته این محققان، گرداننده میتواند در پس این ماشینهای آلوده اقدام به استخراج رمزارز، گسترش آلودگی در سطح شبکه و دستیابی به سایر اهداف کند.

FreakOut بدافزاری جدید در صحنه تهدیدات سایبری است که میتواند برای اجرای اموری همچون پویش درگاهها، جمعآوری اطلاعات، شنود شبکه یا اجرای حملات DDoS مورد استفاده قرار بگیرد.

زنجیره آلودگی با بهرهجویی از یکی از سه آسیبپذیری حیاتی آغاز شده و با ارسال یک اسکریپت Python – با نام out.py – بر روی ماشین آلوده ادامه مییابد.

در این حملات، اسکریپت با استفاده از Python ۲ اجرا میشود. این در حالی است که پشتیبانی از Python ۲ از سال ۲۰۲۰ متوقف شده است. به نظر میرسد که گرداننده این حملات، بهروز نبودن ماشینهای آلوده و در نتیجه نصب بودن Python ۲ را بسیار محتمل میدانسته است.

۱۹ دی ماه، دریافت اسکریپت مخرب از نشانی hxxp://gxbrowser[.]net توجه محققان Check Point را جلب میکند. این محققان، از آن زمان تا هنگام انتشار گزارش، صدها تلاش برای دریافت کد را رصد کردهاند.

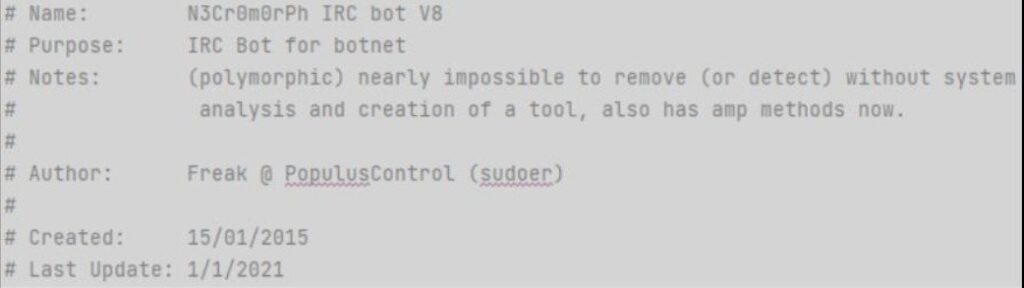

با بررسیهای بیشتر، محققان موفق به کشف نسخ قبلی اسکریپت Python ناقل FreakOut شدند. یکی از این نسخ که شامل توضیحات و حتی عنوان برنامهنویس بوده در اولین روز سال میلادی جاری بهروز شده است.

به گفته محققان، مقایسه دو اسکریپت Python و توضیحات درج شده در کد به آنها در کشف روش کار، سازنده آن و روش ارتباطی آن که مبتنی بر IRC است کمک کرده است.

در گزارش فنی Check Point به فهرستی بلندبالا از قابلیتهای بدافزار FreakOut و جزئیاتی در خصوص نویسنده و سیستمهای آلوده اشاره شده است.

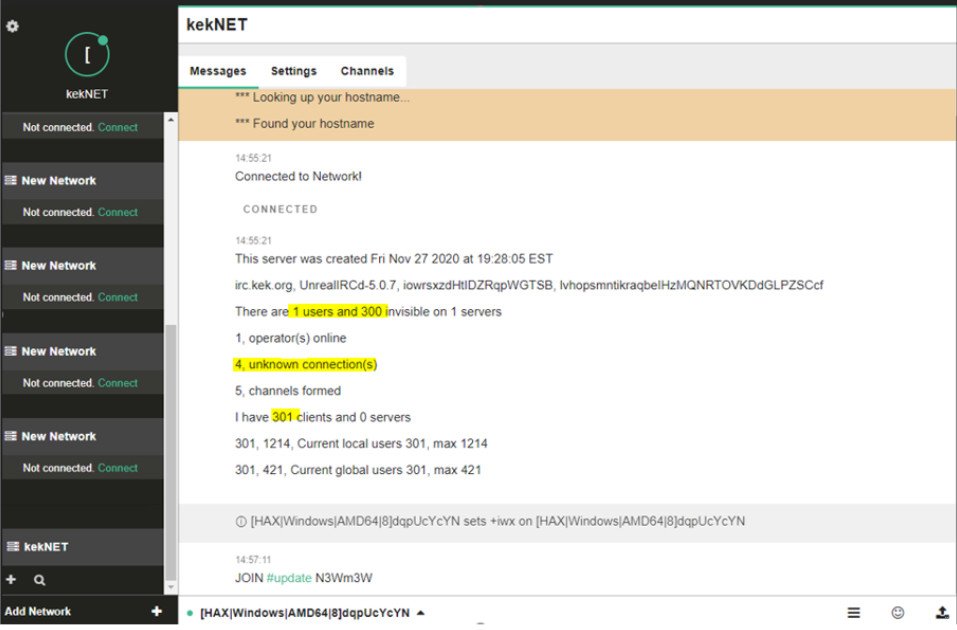

با تحلیل بدافزار، محققان اطلاعات اصالتسنجی کانال IRC را که از آن برای ارسال فرامین به دستگاههای آلوده استفاده میشود کشف کردند. نتایج بررسیها نشان میدهد که سرور IRC در اواخر نوامبر ۲۰۲۰ ایجاد شده و با ۳۰۰ کاربر و ۵ کانال در حال فعالیت بوده است.

برای مثال، بررسی #update بهعنوان فعالترین کانال نشان میدهد که ۱۸۶ دستگاه آلوده در حال پاسخدهی به آن بودهاند.

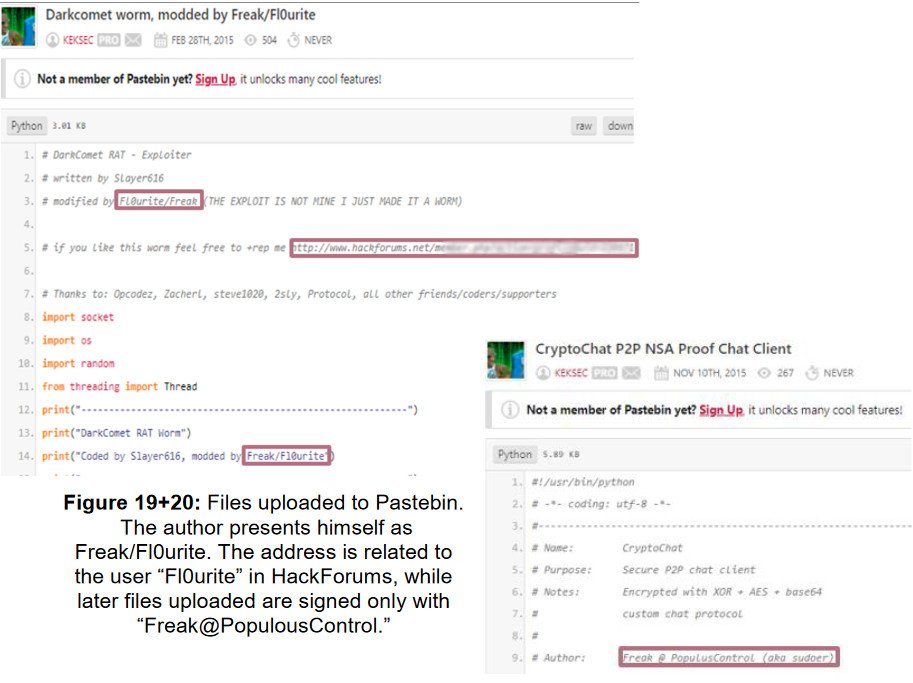

جستجوی عنوان نویسنده بدافزار (Freak) که در اسکریپت Python از آن نام برده شده و همچنین N۳Cr۰m۰rPh (نام بات IRC) محققان را به یک نام کاربری با عنوان “Fl۰urite” هدایت کرده که در سال ۲۰۱۵ در یک تالار گفتگوی اینترنتی هکرها یک بات IRC را تبلیغ میکرده است.

علیرغم وجود تفاوتهایی میان نسخه فعلی و نسخه ۲۰۱۵، قابلیتهای مشترک متعددی در آنها به چشم میخورد.

با دنبال کردن سرنخهای بیشتر در مورد هویت نویسنده بدافزار، محققان به کد تغییر یافته Darkcomet بر روی Pastebin به تاریخ ۲۳ دی میرسند که در آن از Fl۰urite/Freak بهعنوان نویسنده آن یاد شده است.

باتنت FrakOut هنوز در ابتدای راه است و هدف فعلی آن محدود به توزیع استخراج کننده رمزارز XMRig بر روی دستگاههای آلوده است. با این حال Check Point هشدار داده که شبکه مخرب آن در مدتی کوتاه رشدی چشمگیر داشته و قابلیتهای متعدد آن میتواند حملات مخرب دیگری را موجب شود.

مشروح گزارش Check Point در لینک زیر قابل دریافت و مطالعه است:

منبع:

دیدگاه شما