مایکروسافت (Microsoft Corp) جزئیات بدافزار جدیدی را منتشر کرده که گروه Nobelium از آن برای استقرار و اجرای کدهای بدافزاری و سرقت اطلاعات حساس از سرورهای Active Directory Federation Services – بهاختصار ADFS – استفاده کرده است.

به گزارش مرکز مدیریت راهبردی افتا، گروه Nobelium، گروهی است که برخی منابع آن را به سازمان اطلاعات خارجی روسیه (Russian Foreign Intelligence Service – بهاختصار SVR) منتسب میدانند.

از Nobelium با نامهای APT۲۹، The Dukes یا Cozy Bear نیز یاد میشود. این مهاجمان سال گذشته در جریان حملاتی از نوع زنجیره تأمین (Supply Chain Attack) از طریق یکی از نرمافزارهای ساخت شرکت سولارویندز (SolarWinds, LLC) به هزاران شرکت و سازمان رخنه کردند.

حملات زنجیره تأمین حملات سایبری هستند که “با هدف قراردادن عناصر با امنیت کمتر در شبکه”، به کل سازمان آسیب میرسانند. در واقع در این حملات، مهاجمان با بهرهجویی از اجزای آسیبپذیر یک نرمافزار معتبر در زنجیره تأمین یک سازمان به آن رخنه و یا آن را دچار اختلال میکنند.

در جریان حمله یادشده، مهاجمان پس از هک شرکت سولارویندز اقدام به تزریق کد آلوده به یکی از فایلهای نرمافزار SolarWinds Orion با نام SolarWinds.Orion.Core.BusinessLayer.dll و تبدیل آن به یک درب پشتی (Backdoor) کردند. فایل مذکور نیز از طریق قابلیت بهروزرسانی خودکار این نرمافزار به شبکه مشتریان سولارویندز راهیافته بود. در عمل موجب شد که شبکه مشتریان این نرمافزار در هر نقطه از جهان به تسخیر آنها در بیاید.

شرکت امنیت سایبری ولکسیتی (Volexity Inc.) نیز ۴ خرداد ۱۴۰۰ در مقالهای که مشروح آن در لینک زیر قابلمطالعه است، بر اساس کارزارهای فیشینگ شناسایی شده و شباهت آنها به تاکتیکهای مشاهده شده در رویدادهای سال ۲۰۱۸، گروه APT۲۹ را مسئول حملات فوق دانست:

به نقل از شرکت ولکسیتی، گروه APT۲۹، سازمانهای دولتی و غیردولتی، مؤسسات تحقیقاتی و آژانسهای بینالمللی مستقر در ایالات متحده و اروپا را هدف قرار داده است.

بر اساس گزارشی که مایکروسافت در ۵ مهرماه منتشر کرده، بدافزار گروه Nobelium که FoggyWeb لقب گرفته است، یک درب پشتی بسیار هدفمند است که از پروتکل Security Assertion Markup Language – بهاختصار SAML – سوءاستفاده میکند.

گروهNOBELIUM از تاکتیکهای مختلفی برای سرقت اطلاعات اصالتسنجی باهدف دستیابی به سطح دسترسی Administrator در سرورهای ADFS استفاده میکند. هنگامی که NOBELIUM اطلاعات اصالتسنجی را به دست آورد و موفق به هک سرور شد، مهاجمان برای ماندگار کردن خود و نفوذ بیشتر از بدافزارها و ابزارهای پیچیده استفاده میکنند.

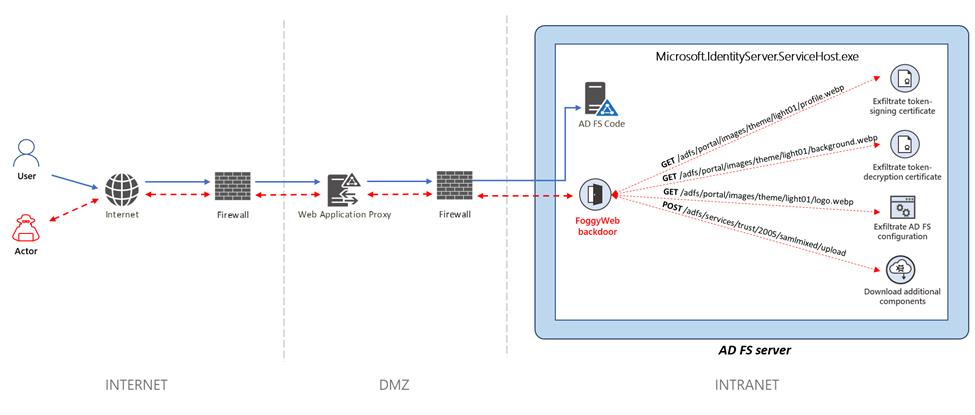

گروه NOBELIUM از درب پشتی FoggyWeb برای استخراج از راه دور پیکربندی پایگاهداده سرورهای هک شده ADFS، گواهینامه رمزگشایی شده Token-signing و گواهینامه Token-decryption و همچنین دانلود و اجرای کدهای بیشتر استفاده میکند، همچنین میتواند اجزا و کدهای مخرب دیگر را از سرور کنترل و فرماندهی (C۲) دریافت و آنها را در سرور هک شده اجرا کند.

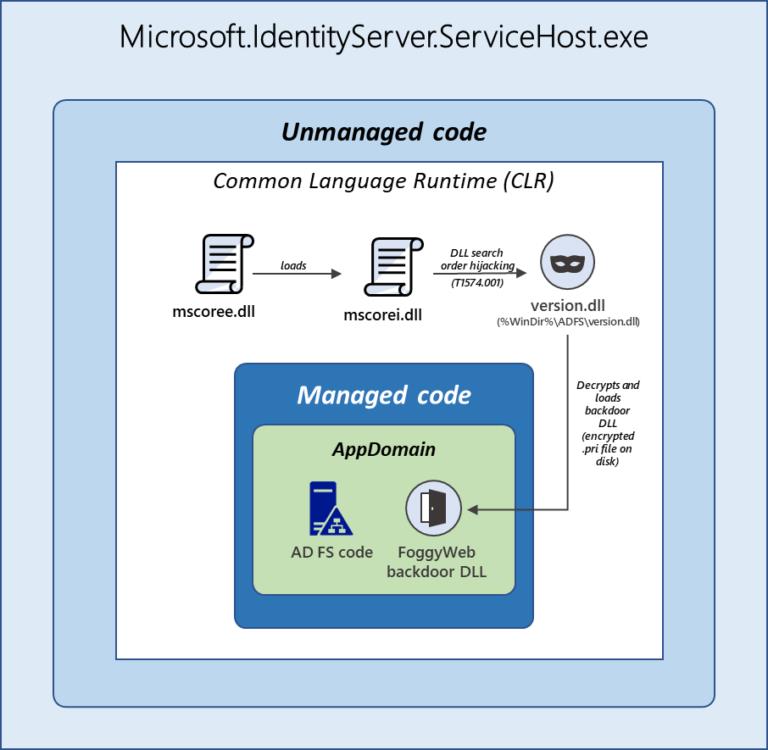

پس از هک سرور ADFS، گروه Nobelium با استفاده از حق دسترسی Administrator، دو فایل زیر را در سیستم دانلود میکند.

%WinDir%\ADFS\version.dll

%WinDir%\SystemResources\Windows.Data.TimeZones\pris\Windows.Data.TimeZones.zh-PH.pri

FoggyWeb در فایل رمزگذاری شده Windows.Data.TimeZones.zh-PH.pri ذخیره شده است، درحالیکه فایل مخرب version.dll را میتوان بهعنوان اجراکننده (Loader) آن در نظر گرفت.

این درب پشتی اقدام به راهاندازی HTTP Listeners میکند تا URLهای تعریف شده توسط مهاجم را که از ساختار URLهای معتبر ADFS تقلید میکنند، پیکربندی کرده و تمام درخواستهای HTTP GET/POST را که از اینترنت یا اینترانت به سرور ADFS ارسال میشود، رصد کند و درخواستهای HTTP که مطابق با الگوهای URL سفارشی شده توسط مهاجم است، رهگیری کند.

هکرهای NOBELIUM از اردیبهشتماه، در حال استفاده از درب پشتی FoggyWeb هستند.

این شرکت امنیتی به سازمانهایی که مورد نفوذ قرار گرفتهاند یا آلوده شدهاند، انجام اقدامات زیر را توصیه میکند:

زیرساختهای شبکهای چه در محل سازمان چه در بسترهای رایانش ابری، از لحاظ پیکربندی، تنظیمات مختص هر کاربر و هر برنامه، قواعد Forwarding و سایر تغییراتی ارزیابی و بررسی شوند، که ممکن است مهاجمان برای حفظ دسترسی خود انجام داده باشند.

هرگونه دسترسی کاربر و برنامههای کاربردی حذف شود و پیکربندیها برای هر کدام، بررسی و دوباره رمزهای عبور جدید و پیچیده تنظیم و اعمال شود.

همانطور که در توصیهنامه امنیتی زیر اشاره شده است از یک ماژول امنیتی سختافزاری (Hardware Security Module – بهاختصار HSM) برای جلوگیری از افشا و استخراج اطلاعات توسط تهدیداتی همچون FoggyWeb استفاده شود.

محققان شرکت مایکروسافت در ماههای گذشته نیز در دو گزارش به بدافزارهای زیر که توسط گروه Nobelium استفاده شدهاند، اشاره کردند:

BoomBox

EnvyScout

Shellcode

VaporRage

NativeZone

GoldMax

Sibot

GoldFinder

گزارشهای مذکور در خصوص این تهدیدات در لینکهای زیر قابلمطالعه است:

https://www.microsoft.com/security/blog/۲۰۲۱/۰۵/۲۸/breaking-down-nobeliums-latest-early-stage-toolset/https://www.microsoft.com/security/blog/۲۰۲۱/۰۳/۰۴/goldmax-goldfinder-sibot-analyzing-nobelium-malware/

گزارش مایکروسافت در خصوص درب پشتی FoggyWeb نیز در لینک زیر قابل دریافت است:

نشانههای آلودگی

۲۳۱b۵۵۱۷b۵۸۳de۱۰۲cde۵۹۶۳۰c۳bf۹۳۸۱۵۵d۱۷۰۳۷۱۶۲f۶۶۳۸۷۴e۴۶۶۲af۲۴۸۱b۱

da۰be۷۶۲bb۷۸۵۰۸۵d۳۶aec۸۰ef۱۶۹۷e۲۵fb۱۵۴۱۴۵۱۴۷۶۸b۳bcaf۷۹۸dd۹c۹b۱۶۹

۵۶۸۳۹۲bd۸۱۵de۹b۶۷۷۷۸۸addfc۴fa۴b۰a۵۸۴۷۴۶۴b۹۲۰۸d۲۰۹۳a۸۶۲۳bbecd۸۱e۶

منابع:

https://www.microsoft.com/security/blog/۲۰۲۱/۰۹/۲۷/foggyweb-targeted-nobelium-malware-leads-to-persistent-backdoor/https://www.bleepingcomputer.com/news/security/microsoft-nobelium-uses-custom-malware-to-backdoor-windows-domains/

(با تشکر از شرکت مهندسی شبکه گستر برای همکاری در تهیه این گزارش)

دیدگاه شما