مایکروسافت برای شناسایی وب شل های موجود حملات اخیر Exchange Server ، به روزرسانی جدیدی را برای ابزار Microsoft Safety Scanner (MSERT) ارائه داده است.

به گزارش مرکز مدیریت راهبردی افتا به نقل از سایت bleepingcomputer، در تاریخ ۲ مارس، مایکروسافت فاش کرد که چهار آسیب پذیری Exchange Server در حملات علیه سرورهای Outlook تحت وب (OWA) استفاده می شود. این آسیب پذیری ها شامل CVE-۲۰۲۱-۲۶۸۵۵ ،CVE-۲۰۲۱-۲۶۸۵۷ ،CVE-۲۰۲۱-۲۶۸۵۸ ،CVE-۲۰۲۱-۲۷۰۶۵ هستند.

این آسیب پذیری ها که به عنوان “ProxyLogon” شناخته می شوند، توسط مهاجمان دولت چین برای سرقت صندوق های پستی، اعتبار نامه ها و استقرار وب شل برای دسترسی به شبکه داخلی مورد استفاده قرار می گیرند.

ماکروسافت signature های به روز شده ای را برای Microsoft Defender منتشر کرد که وب شل های نصب شده با استفاده از آسیب پذیری ها را شناسایی می کند.

این وب شل ها با عناوین زیر توسط Microsoft Defender شناسایی می شوند:

Exploit:Script/Exmann.A!dha

Behavior:Win۳۲/Exmann.A

Backdoor:ASP/SecChecker.A

Backdoor:JS/Webshell (منحصر به این حملات نیست)

Trojan:JS/Chopper!dha (منحصر به این حملات نیست)

Behavior:Win۳۲/DumpLsass.A!attk (منحصر به این حملات نیست)

Backdoor:HTML/TwoFaceVar.B (منحصر به این حملات نیست)

برای سازمانهایی که از Microsoft Defender استفاده نمی کنند، مایکروسافت signature به روز شده را به ابزار مستقل Microsoft Safety Scanner خود اضافه کرده است تا به سازمانها کمک کند وب شل های مورد استفاده در این حملات را پیدا و حذف کنند.

استفاده از Microsoft Safety Scanner برای حذف وب شل ها

Microsoft Safety Scanner، که به عنوان Microsoft Support Emergency Response Tool (MSERT) شناخته می شود، یک ابزار ضد نرم افزار مستقل است که شامل signature های Microsoft Defender برای اسکن و حذف بدافزار شناسایی شده است.

MSERT صرفاً یک اسکنر سفارشی است و هیچگونه محافظت لحظه ای را ایجاد نمی کند. بنابراین ، فقط باید برای اسکن موردی استفاده شود و به عنوان یک برنامه ضد ویروس کامل به آن اعتماد نشود.

علاوه بر این، MSERT به طور خودکار فایل های شناسایی شده را حذف کرده و آنها را قرنطینه نمی کند. اگر می خواهید فایل های شناسایی شده ذخیره شوند، از MSERT استفاده نکنید. به جای آن از اسکریپت PowerShell که در انتهای مقاله توضیح داده شده است، استفاده کنید.

Microsoft Safety Scanner می تواند به صورت ۳۲ بیتی یا ۶۴ بیتی دانلود شود.

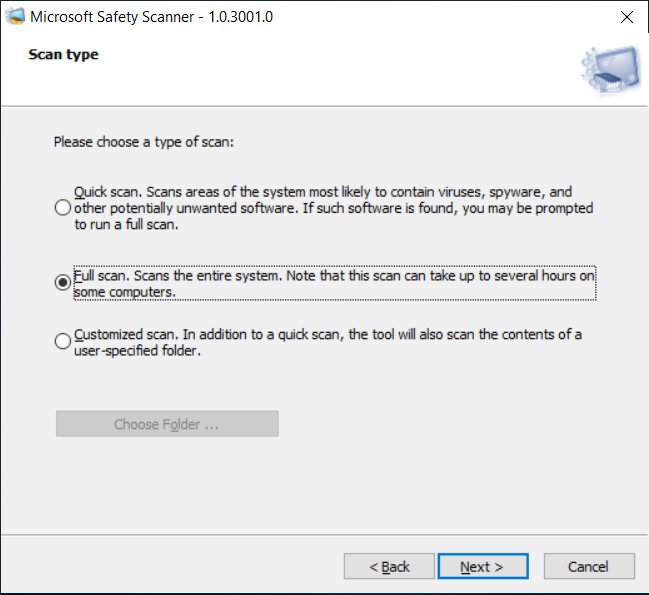

پس از اجرای برنامه، برای اسکن کل سرور، گزینه “Full scan” را انتخاب کنید.

انتخاب گزینه Full scan

ممکن است اسکن کامل مدت زمان زیادی طول بکشد، همچنین می توانید “اسکن سفارشی” را برای هر یک از پوشه های زیر انجام دهید:

• %IIS installation path%\aspnet_client*

• %IIS installation path%\aspnet_client\system_web*

• %Exchange Server installation path%\FrontEnd\HttpProxy\owa\auth*

• Configured temporary ASP.NET files path

• %Exchange Server Installation%\FrontEnd\HttpProxy\ecp\auth*

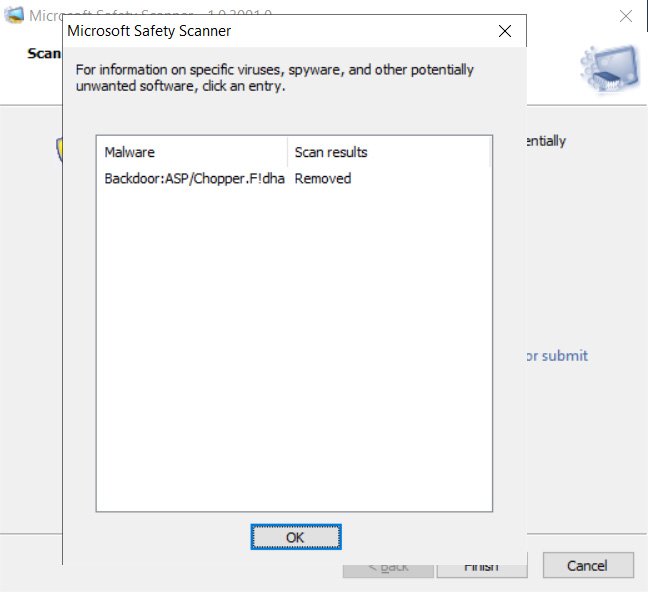

نتایج اسکنر Microsoft Safety Scanner

پس از پایان اسکن ، MSERT گزارش فایل هایی حذف شده و نام آنها را نشان خواهد داد.

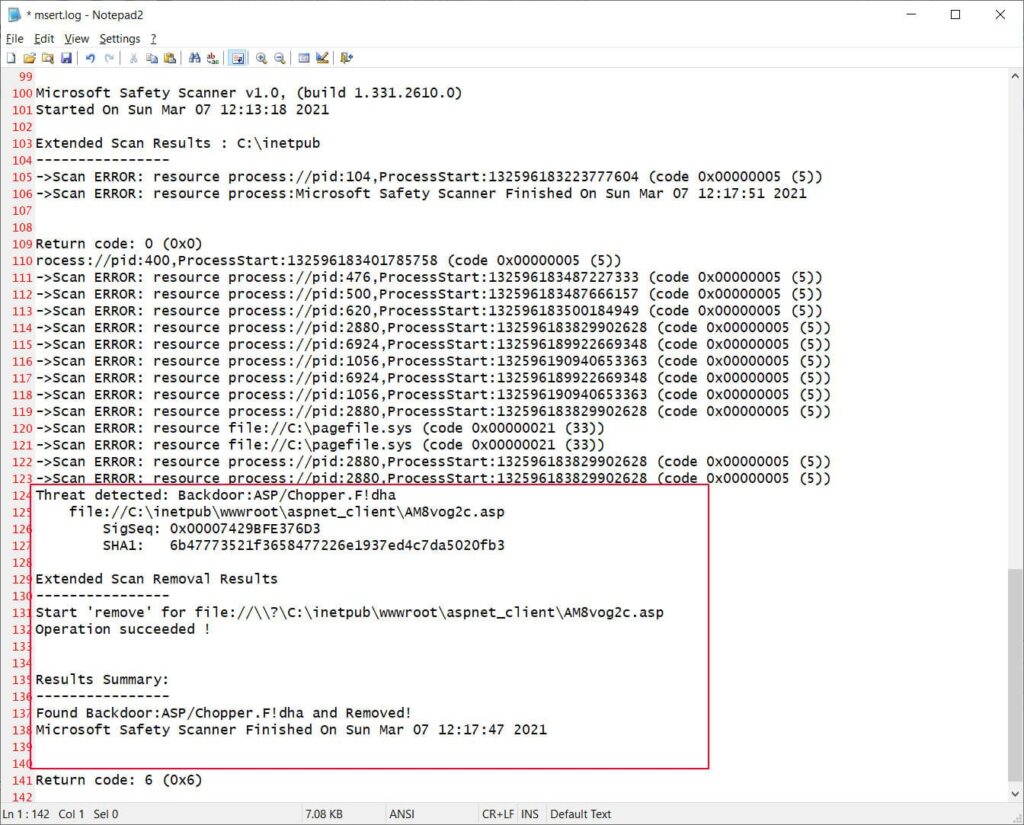

برای اطلاعات دقیق تر در مورد فایل هایی که حذف شده اند، می توانید از لاگ فایل %SYSTEMROOT%\debug\msert.log استفاده کنید. مطابق شکل:

بکدور: وب شل ASP/Chopper.F!dha توسط MSERT شناسایی شد

پس از اتمام کار با MSERT ، می توانید با حذف فایل اجرایی msert.exe ابزار را پاک کنید.

اسکریپت های جدید PowerShell وب شل ها را پیدا می کند

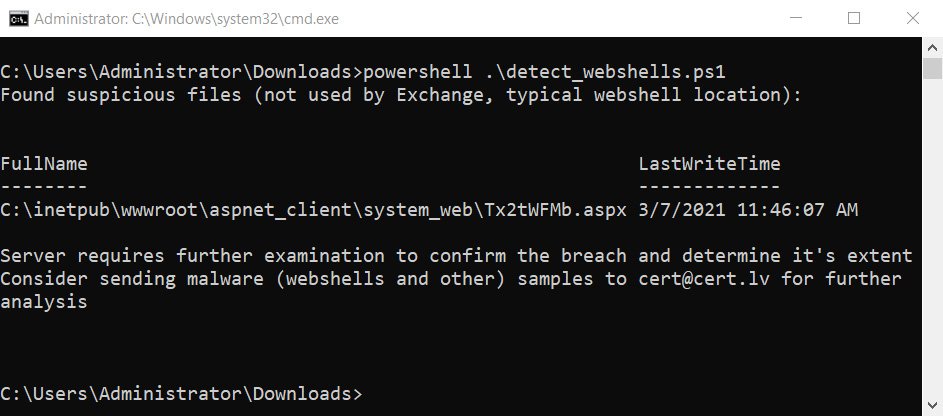

اگر می خواهید وب شل ها را بدون حذف آنها اسکن کنید، می توانید از اسکریپت PowerShell جدیدی به نام detect_webshells.ps۱ ایجاد شده توسط CERT Latvia استفاده کنید.

مزیت این اسکریپت این است که فایل را پاک نمی کند و به پاسخ دهندگان حادثه اجازه می دهد آن را بیشتر تجزیه و تحلیل کنند.

detect_webshells.ps۱ برای پیدا کردن وب شل استفاده می شود

اطلاعات بیشتر در مورد نحوه استفاده از این اسکریپت را می توان در سایتGitHub (GitHub repository) پروژه CERT-LV یافت.

مایکروسافت همچنین یک اسکریپت PowerShell به نام Test-ProxyLogon.ps۱ منتشر کرد که می تواند برای جستجوی نشانه های آلودگی (IOC) مربوط به این حملات در لاگ فایل های Exchange و OWA مورد استفاده قرار گیرد.

دیدگاه شما