در روزهای اخیر، شرکت سیسکو (Cisco Systems Inc) چندین آسیبپذیری امنیتی در روترهای موسوم به Small Business خود را ترمیم کرده است. بسیاری ازاین آسیبپذیریها از راه دور و بدون نیاز به اصالتسنجی (Pre-auth Remote Code Execution) قابل بهرهجویی (Exploit) هستند.

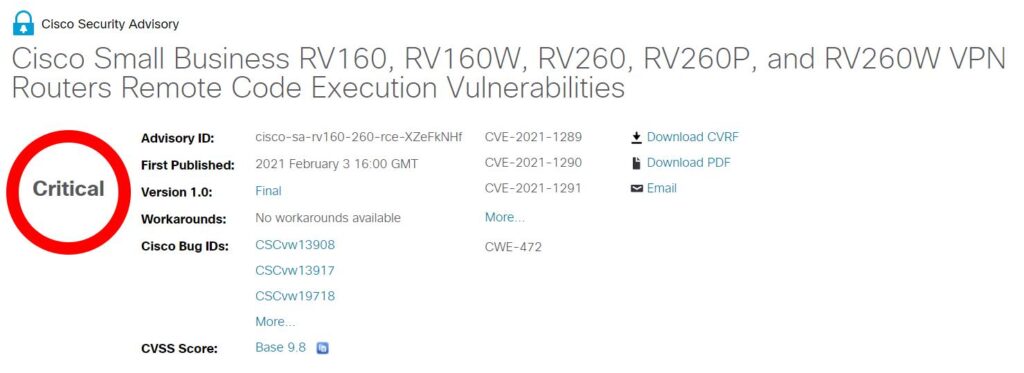

به گزارش مرکز مدیریت راهبردی افتا به نقل از سایت tools، از جمله این آسیبپذیریها CVE-۲۰۲۱-۱۲۸۹، CVE-۲۰۲۱-۱۲۹۰ و CVE-۲۰۲۱-۱۲۹۱ هستند که محصولات زیر از آنها تأثیر میپذیرند:

RV۱۶۰ VPN Router

RV۱۶۰W Wireless-AC VPN Router

RV۲۶۰ VPN Router

RV۲۶۰P VPN Router with POE

RV۲۶۰W Wireless-AC VPN Router

ضعفهای مذکور که به آنها درجه حساسیت “حیاتی” (Critical) تخصیص داده شده، بر اثر اعتبارسنجی ناصحیح درخواستهای HTTP، مهاجم را قادر میکنند تا با ارسال درخواستهای دستکاری شده HTTP به اجرای کد با سطح دسترسی root بر روی دستگاه آسیبپذیر اقدام کند. ثابتافزارهای (Firmware) با نسخه قبل از ۱,۰.۰۱.۰۲ نسبت به این ضعفهای امنیتی آسیبپذیر گزارش شدهاند. جزییات سیسکو در این خصوص در لینک زیر قابل دریافت است:

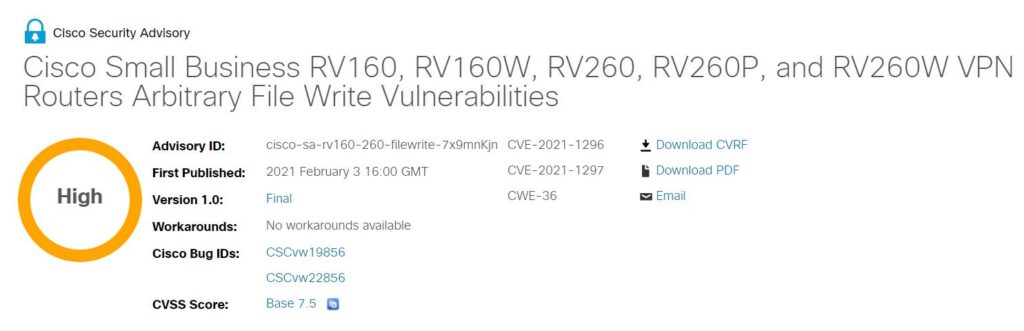

همچنین رابط تحت وب مدلهای زیر به دو ضعف امنیتی از نوع Directory Traversal و درجه حساسیت “بالا” (High) آسیبپذیر اعلام شده است:

RV۱۶۰ VPN Router

RV۱۶۰W Wireless-AC VPN Router

RV۲۶۰ VPN Router

RV۲۶۰P VPN Router with POE

RV۲۶۰W Wireless-AC VPN Router

سوءاستفاده از این آسیبپذیریها که به آنها شناسههای CVE-۲۰۲۱-۱۲۹۶ و CVE-۲۰۲۱-۱۲۹۷ تخصیص داده شده، مهاجم را قادر به خواندن فایلها یا حتی رونویسی آنها میکند. این اشکالات در نسخه ۱,۰.۰۱.۰۲ برطرف شدهاند. جزییات بیشتر در لینک زیر قابل دریافت است:

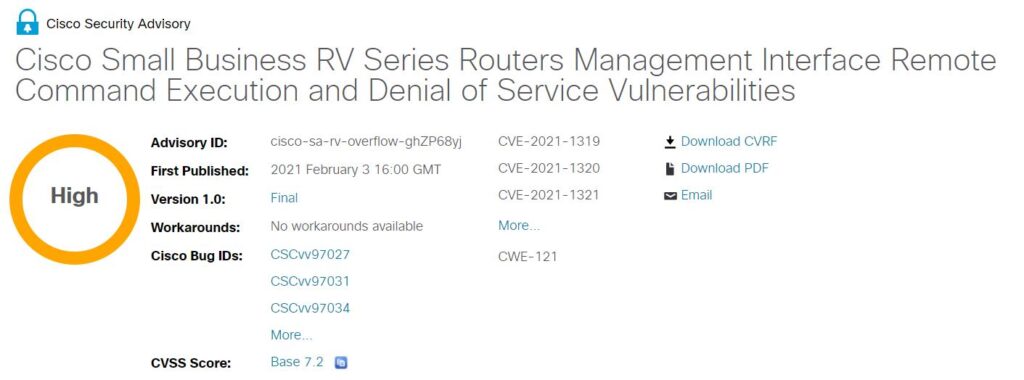

سیسکو آسیبپذیریهایی به شناسههای CVE-۲۰۲۱-۱۳۱۹، CVE-۲۰۲۱-۱۳۲۰ و CVE-۲۰۲۱-۱۳۲۱ را هم در محصولات زیر ترمیم کرده است:

V۰۱۶ Multi-WAN VPN Routers

RV۰۴۲ Dual WAN VPN Routers

RV۰۴۲G Dual Gigabit WAN VPN Routers

RV۰۸۲ Dual WAN VPN Routers

RV۳۲۰ Dual Gigabit WAN VPN Routers

RV۳۲۵ Dual Gigabit WAN VPN Routers

سوءاستفاده از این آسیبپذیریها حتی بهصورت از راه دور موجب فراهم شدن امکان اجرای کد و از کاراندازی خدماتدهی (Denial of Service) میشود.این باگها نیز از اعتبار سنجی نادرست ناشی میشوند و با ارسال یک درخواست دستکاری شده قابل سوءاستفاده خواهند بود. با این حال بهرهجویی موفق از آنها مستلزم فراهم بودن اطلاعات صحیح اصالتسنجی است. جزییات کامل در لینک زیر قابل دریافت است:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-rv-overflow-ghZP۶۸yj

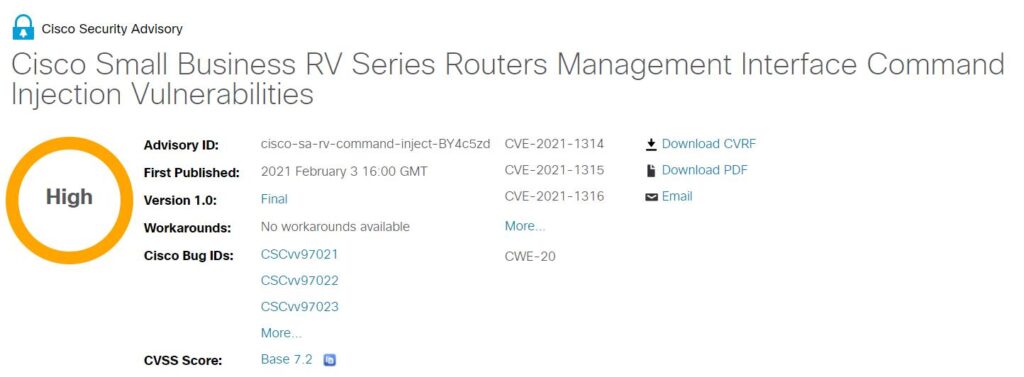

دستگاههای زیر به چند آسیبپذیری از نوع تزریق فرمان (Command Injection) با شناسههای CVE-۲۰۲۱-۱۳۱۴، CVE-۲۰۲۱-۱۳۱۵، CVE-۲۰۲۱-۱۳۱۶، CVE-۲۰۲۱-۱۳۱۷ و CVE-۲۰۲۱-۱۳۱۸ و درجه حساسیت “بالا” آسیبپذیر گزارش شدهاند:

RV۰۱۶ Multi-WAN VPN Routers

RV۰۴۲ Dual WAN VPN Routers

RV۰۴۲G Dual Gigabit WAN VPN Routers

RV۰۸۲ Dual WAN VPN Routers

RV۳۲۰ Dual Gigabit WAN VPN Routers

RV۳۲۵ Dual Gigabit WAN VPN Routers

این آسیبپذیریها نیز از اعتبارسنجی نادرست اطلاعات وارد شده از سوی کاربر ناشی میشوند و با ارسال درخواستهای HTTP دستکاری شده بهصورت از راه دور قابل بهرهجویی هستند. سوءاستفاده موفق از این باگها هم مستلزم فراهم بودن اطلاعات صحیح اصالتسنجی است. جزییات بیشتر در لینک زیر قابل مطالعه است:

لازم به ذکر است که علیرغم آسیبپذیر بودن دستگاههای زیر، به دلیل پایان پشتیبانی سیسکو از آنها، این شرکت از عرضه بهروزرسانی برای آنها خودداری کرده است:

RV۰۱۶ Multi-WAN VPN Routers

RV۰۴۲ Dual WAN VPN Routers

RV۰۴۲G Dual Gigabit WAN VPN Routers

RV۰۸۲ Dual WAN VPN Routers

در فاصله ۱۴ تا ۱۷ بهمن، سیسکو برای برخی دیگر از محصولات خود نیز بهروزرسانی امنیتی منتشرکرد؛ از جمله میتوان به ترمیم ۶ آسیبپذیری “حیاتی” در محصولات زیر اشاره کرد:

SD-WAN vBond Orchestrator Software

SD-WAN vEdge Cloud Routers

SD-WAN vEdge Routers

SD-WAN vManage Software

SD-WAN vSmart Controller Software

جزییات کامل بهروزرسانیهای اخیر سیسکو در لینک زیر قابل دریافت و مطالعه است:

https://tools.cisco.com/security/center/publicationListing.x

دیدگاه شما