بدافزاری با عنوان Kobalos، ابررایانهها (Supercomputer) در سرتاسر جهان را هدف قرار داده است.

به گزارش مرکز مدیریت راهبردی افتا، بر اساس گزارشی که شرکت ESET آن را منتشر کرده یک شرکت رسانندهٔ خدمات اینترنتی (ISP) در آسیا، یک شرکت آمریکایی ارائهدهنده محصولات امنیت نقاط پایانی و برخی شرکتهای خصوصی نیز از جمله اهداف این بدافزار بودهاند.

Kobalos به دلایل مختلف غیرمتعارف تلقی میشود. کد آن اگر چه مختصر است اما آنقدر پیچیده و حرفهای برنامهنویسی شده که سیستمهای عامل Linux، BSD و Solaris از آن متأثر میشوند. ضمن آنکه احتمال میرود که Kobalos قادر به آلودهسازی ماشینهای AIX و Windows نیز باشد.

این سطح از پیچیدگی در کمتر بدافزار تحت Linux دیده شده است.

این بدافزار خاص و چندبستری، کلاسترهای موسوم به High Performance Computer – به اختصار HPC – را هدف قرار میدهد. در برخی نمونهها از آلودگی، به نظر میرسد مهاجمان با استفاده از بدافزاری دیگر، ارتباطات SSH سرور را جهت سرقت اطلاعات اصالتسنجی در اختیار میگیرند. در ادامه با اطلاعات استخراج شده به کلاسترهای HPC دسترسی یافته و در نهایت اقدام به توزیع Kobalos بر روی آن میکنند.

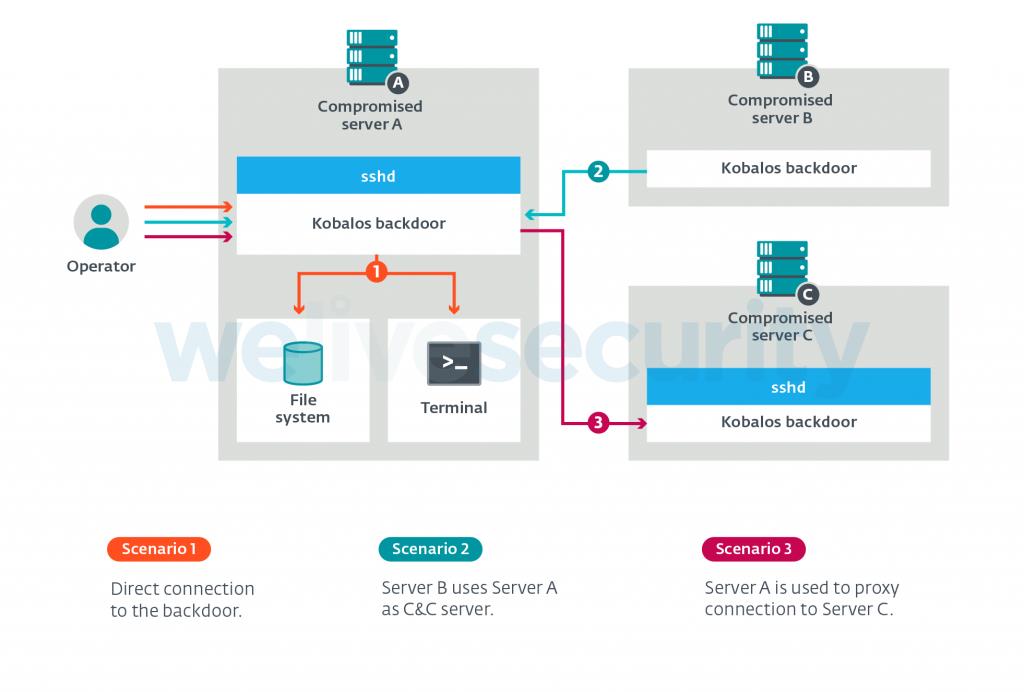

Kobalos در اصل یک درپشتی (Backdoor) است. در مواردی بهمحض آنکه بدافزار به ابررایانه راه مییابد کد خود را در پروسه اجرایی OpenSSH – فایل sshd – تزریق کرده و در صورت فراخوانی آن از طریق یک درگاه خاص TCP درپشتی را فعال میکند.

در سایر موارد، دستگاه آلوده به Kobalos به سرور فرماندهی (C۲) بهعنوان یک مرد میانی (Middleman) متصل میشود یا بر روی درگاهی خاص منتظر دریافت فرمان میماند.

Kobalos دسترسی از راه دور مهاجمان به سیستمهای فایل دستگاه را فراهم کرده و آنها را قادر به اجرای Terminal یا بهره گیری از آنها بهعنوان پراکسی به سایر سرورهای آلوده به بدافزار میکند.

به گفته ESET یکی از ویژگیهای انحصاری Kobalos توانایی آن در تبدیل هر کدام از سرورهای آلوده به C۲ تنها از طریق یک فرمان است. از آنجایی که نشانیهای IP و درگاههای سرور C۲ در کد فایل اجرایی درج شده مهاجمان میتوانند نمونههای جدیدی از Kobalos ایجاد کنند که در آنها به سرور جدید C۲ اشاره کند.

به دلیل وجود یک تابع که بهطور بازگشتی (Recursive) زیرفرامین خود را فراخوانی میکند تحلیل این بدافزار پرچالش توصیف شده است. رمزگذاری تمامی رشتهها نیز یکی از دشواریهای مهندسی معکوس آن بوده است.

ESET موفق به کشف انگیزه اصلی این مهاجمان در توزیع Kobalos نشده است. بهخصوص آنکه بر روی دستگاههای آلوده بهغیر از یک ابزار سارق اطلاعات اصالتسنجی SSH فایل مخرب دیگری شناسایی نشده است.

مشروح گزارش ESET نیز در لینک زیر قابل مطالعه است:

نشانههای آلودگی این بدافزار غیرمعمول در لینک زیر قابل دریافت است:

دیدگاه شما