همانطور که پیشتر در اینجا به آن پرداخته شد در اواسط آذر ماه فاش شد که مهاجمان با اجرای یک حمله سایبری موفق بر ضد شرکت سولارویندز، اقدام به تزریق کد آلوده به یکی از فایلهای نرمافزار SolarWinds Orion و تبدیل آن به یک درپشتی (Backdoor) با نام SUNBURST شده بودند. فایل مذکور نیز از طریق قابلیت بهروزرسانی خودکار این نرمافزار به شبکه مشتریان سولارویندز راه یافته بود.

یافتههای این حمله را میتوان به موارد زیر خلاصه کرد:

- مهاجمان در قالب تکنیک “زنجیره تأمین” (Supply Chain) نرمافزار SolarWinds Orion را هدف قرار داده بودند.

- استراتژی مهاجمان و اقدامات صورت گرفته از سوی آنها از دانش فنی و توان عملیاتی بسیار بالای این افراد حکایت دارد.

- از مهاجمان این حمله با عنوان UNC۲۴۵۲ و SolarStorm یاد شده است.

- بر طبق اعلام سولارویندز از میان بیش از ۳۰۰ هزار مشتری این شرکت، کمتر از ۱۸ هزار مشتری آن از نسخه آلوده Orion استفاده کردهاند.

- مهاجمان با ایجاد یک درپشتی امضا شده (Digitally Signed Backdoor) با نام SUNBURST و انتشار آن در قالب یک افزونه SolarWinds Orion به شبکه مشتریان این محصول راه پیدا کردند.

- کدهای مخرب منتقل شده از طریق SUNBURST، عمدتاً بدافزارهایی با نقش Dropper بودهاند که صرفاً بر روی حافظه اجرا میشدهاند.

- ترافیک برقرار شده با سرور فرماندهی (C۲)، ترافیک Orion Improvement Program به نظر می آمدند.

- بررسیهای بعدی دو شرکت مایکروسافت و پالوآلتو نتورکز نشان داد که بدافزار دیگری با نام SuperNova نیز با تکنیکی مشابه در کشورهای مختلف منتشر شده است. جزییات بیشتر در لینکهای زیر:

https://www.microsoft.com/security/blog/۲۰۲۰/۱۲/۱۸/analyzing-solorigate-the-compromised-dll-file-that-started-a-sophisticated-cyberattack-and-how-microsoft-defender-helps-protect/https://unit۴۲.paloaltonetworks.com/solarstorm-supernova/

در این گزارش آخرین نشانههای آلودگی(IoC) این بدافزار و راهکارهای ارائه شده از سوی برخی شرکتهای امنیتی مورد بررسی قرار گرفته است.

فایلی با عملکرد Windows Installer Patch بهعنوان ناقل نسخه مخرب SolarWinds Orion از طریق لینک زیر در دسترس قرار داشته است:

hxxps://downloads.solarwinds[.]com/solarwinds/CatalogResources/Core/۲۰۱۹,۴/۲۰۱۹.۴.۵۲۲۰.۲۰۵۷۴/SolarWinds-Core-v۲۰۱۹.۴.۵۲۲۰-Hotfix۵.msp

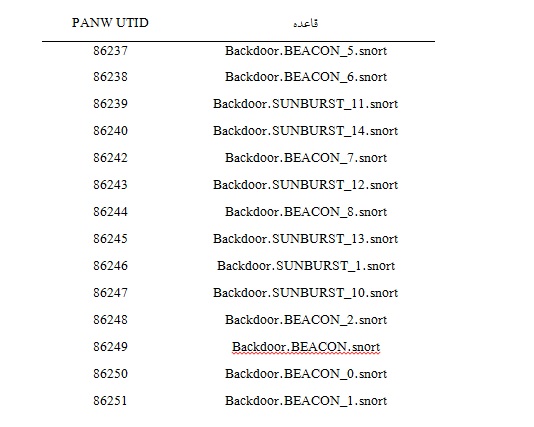

از قواعد Snort زیر میتوان برای مقابله با این تهدید بهره برد:

شرکت فایرآی نیز مجموعه قواعدی از جمله از نوع Snort و Yara برای شناسایی نشانههای آلودگی مرتبط با سولار ویندز در دسترس قرار داده که در لینک زیر قابل دریافت است:

https://github.com/fireeye/sunburst_countermeasures/tree/main/rules

از دادههای به اشتراک گذاشته شده در مسیر زیر میتوان بهمنظور شناسایی حمله در بستر Splunk Enterprise Security استفاده کرد:

https://github.com/davisshannon/Splunk-Sunburst

توصیهنامه شرکت مکآفی در خصوص درپشتی Sunburst و راهکارهای مقابله با آن در لینک زیر قابل مطالعه است:

https://kc.mcafee.com/corporate/index?page=content&id=KB۹۳۸۶۱

به تمامی راهبران محصولات SolarWinds Orion توصیه میشود تا با مراجعه به لینک زیر از بهروز بودن این محصول اطمینان حاصل کنند:

http://www.solarwinds.com/securityadvisory

مطالعه منابع زیر پیشنهاد میشود:

https://unit۴۲.paloaltonetworks.com/fireeye-solarstorm-sunburst/https://www.fireeye.com/blog/threat-research/۲۰۲۰/۱۲/evasive-attacker-leverages-solarwinds-supply-chain-compromises-with-sunburst-backdoor.htmlhttps://www.fireeye.com/blog/threat-research/۲۰۲۰/۱۲/sunburst-additional-technical-details.htmlhttps://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/solarwinds-attacks-stealthy-attackers-attempted-evade-detectionhttps://www.mcafee.com/blogs/other-blogs/mcafee-labs/sunburst-malware-and-solarwinds-supply-chain-compromise/https://www.mcafee.com/blogs/other-blogs/mcafee-labs/additional-analysis-into-the-sunburst-backdoor/https://www.splunk.com/en_us/blog/security/sunburst-backdoor-detections-in-splunk.htmlhttps://news.sophos.com/en-us/۲۰۲۰/۱۲/۱۴/solarwinds-breach-how-to-identify-if-you-have-been-affected/https://news.sophos.com/en-us/۲۰۲۰/۱۲/۲۱/how-sunburst-malware-does-defense-evasion/https://www.fortinet.com/blog/threat-research/what-we-have-learned-so-far-about-the-sunburst-solarwinds-hackhttps://securelist.com/how-we-protect-against-sunburst-backdoor/۹۹۹۵۹/

دیدگاه شما