شرکت تایوانی Zyxel، یک آسیبپذیری حیاتی را در ثابتافزار (Firmware) دستگاههای خود ترمیم کرده است.

به گزارش معاونت بررسی مرکز افتا به نقل از سایت securityaffairs،ضعف امنیتی مذکور که به آن شناسه CVE-۲۰۲۰-۲۹۵۸۳ تخصیص داده شده از وجود یک حساب کاربری مخفی و مستندنشده در کد ثابتافزار ناشی میشود.

بر طبق استاندارد CVSS شدت این آسیبپذیری ۷,۸ گزارش شده است.

بهرهجویی (Exploit) از CVE-۲۰۲۰-۲۹۵۸۳ مهاجم را قادر به در اختیار گرفتن کنترل دستگاه با سطح دسترسی admin میکند.

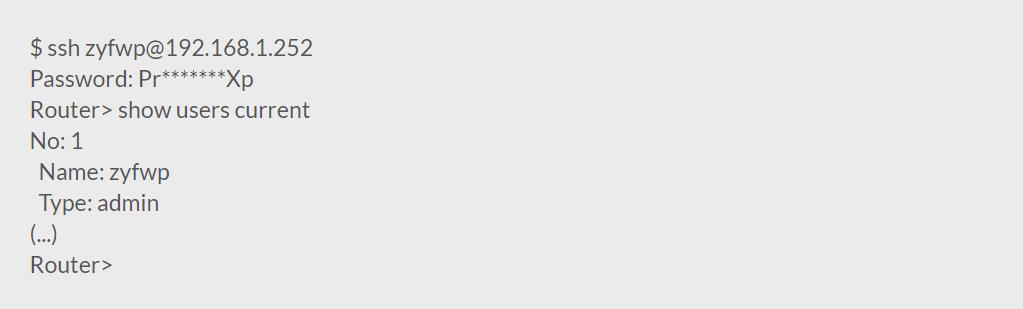

بر طبق توصیهنامهای که مؤسسه ملی فناوری و استانداردهای ایالات متحده (NIST) آن را منتشر کرده نسخه ۴,۶۰ ثابتافزار دستگاههای ساخت شرکت Zyxel شامل یک حساب کاربری مستند نشده با رمز عبوری غیرقابل تغییر است. رمز عبور حساب کاربری مذکور در قالب متن ساده (Cleartext) در کد ثابتافزار قابل استخراج است. با استفاده از این حساب کاربری میتوان به سرور SSH یا رابط کاربری تحت وب با دسترسی admin ثبت ورود (Login) کرد.

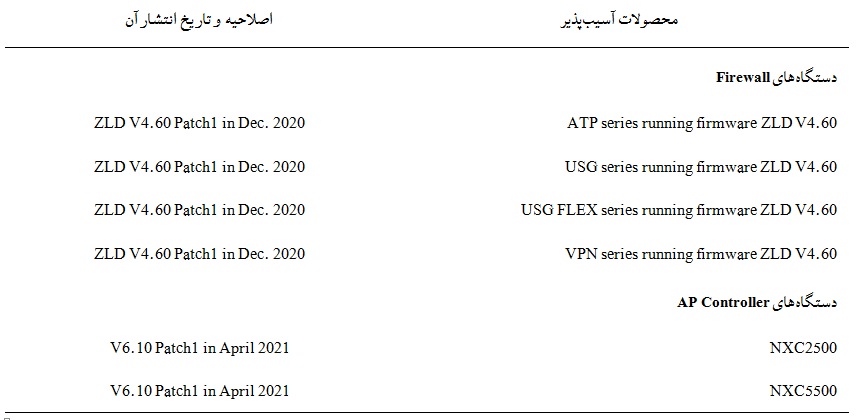

Zyxel تمامی نگارشهای آسیبپذیر را از روی ابر و سایت خود حذف کرده است. USG FLEX ۱۰۰W/۷۰۰ تنها مستثنی این قاعده است که به دلیل آنچه که پایه ارتقای دیواره آتش خوانده شده همچنان در دسترس است.

دستگاههای متأثر شامل Unified Security Gateway – به اختصار USG –، ATP، USG FLEX و دیوارههای آتش VPN ساخت Zyxel است.

حساب کاربری مذکور، zyfwp است که رمز عبور PrOw!aN_fXp به آن تخصیص داده شده است.

به گفته کاشف این آسیبپذیری که یکی از محققان شرکت هلندی EYE است، حساب کاربری zyfwp در رابط کاربری دستگاه قابل رویت نبوده و رمز عبور آن نیز قابل تغییر نیست. در عین حال هم از طریق SSH و هم در رابط کاربری تحت وب ثابتافزار قابل استفاده است.

وجود این باگ امنیتی ۹ آذر ماه به Zyxel گزارش شد و این شرکت نیز آن را در ZLD V۴,۶۰ Patch۱ که در ۲۸ آذر منتشر شد ترمیم کرده است.

Zyxel دلیل استفاده از این حساب کاربری را توزیع بهروزرسانیهای خودکار بر روی دستگاههای Access Point متصل از طریق FTP عنوان کرده است.

به گفته محقق کاشف آن، ۱۰ درصد از یک هزار دستگاه استفاده شده در هلند از ثابتافزار آسیبپذیر استفاده میکنند.

نظر به سطح دسترسی اعلای کاربر zyfwp سوءاستفاده از آن مهاجم را قادر به دستدرازی به محرمانگی، یکپارچگی و دسترسپذیری دستگاه میکند. برای مثال، مهاجم میتواند با تغییر تنظیمات دیواره آتش، ترافیک مشخصی را مجاز یا مسدود کند. همچنین میتواند ترافیک را شنود کرده یا با ایجاد حسابهای کاربری VPN به شبکه آن سوی دستگاه دسترسی پیدا کند. ترکیب آن با آسیبپذیریهایی همچون Zerologon میتواند تهدیدی جدی برای کسبوکارهای کوچک تا متوسطی باشد که از تجهیزات ساخت Zyxel در شبکه خود بهره میگیرند.

با توجه به شدت حساسیت CVE-۲۰۲۰-۲۹۵۸۳ و آسان بودن بهرهجویی از آن ارتقای ثابتافزار تجهیزات آسیبپذیر در اسرع وقت توصیه اکید میشود.

نسخ ترمیمشده در لینک زیر قابل دریافت و استفاده هستند:

https://businessforum.zyxel.com/discussion/۵۲۵۲/zld-v۴-۶۰-revoke-and-wk۴۸-firmware-release

توصیهنامه Zyxel در لینک زیر در دسترس است:

https://www.zyxel.com/support/CVE-۲۰۲۰-۲۹۵۸۳.shtml

گزارش شرکت EYE نیز در لینک زیر قابل مطالعه است:

https://www.eyecontrol.nl/blog/undocumented-user-account-in-zyxel-products.html

منبع:

https://securityaffairs.co/wordpress/۱۱۲۸۷۷/iot/secret-backdoor-zyxel-devices.html

دیدگاه شما