گردانندگان TrickBot قابلیت جدیدی به این بدافزار اضافه کردهاند که آن را قادر به دستدرازی به ثابتافزار UEFI/BIOS دستگاه آلوده میکند.

به گزارش معاونت بررسی مرکز افتا به نقل از پایگاه اینترنتی ZDNet، قابلیت مذکور بخشی از امکانات ماژول جدیدی در TrickBot است که در اواخر ماه اکتبر توسط محققان شرکتهای Advanced Intelligence و Eclypsium شناسایی شد. این محققان در گزارشی که ۱۳ آذر ماه آن را منتشر کردند جزییات فنی ماژول جدید TrickBot را مورد بررسی قرار دادهاند.

بر اساس گزارش مذکور با فراهم شدن دسترسی به ثابتافزار UEFI/BIOS، بدافزار میتواند حتی در صورت تغییر سیستم عامل همچنان بر روی دستگاه ماندگار باقی بماند.

همچنین ماژول جدید میتواند امکانات زیر را برای مهاجمان مهیا کند:

از کاراندازی دستگاه در سطح ثابتافزار (Firmware) از طریق ارتباطات از راه دور بدافزار

عبور از سد کنترلهای امنیتی نظیر BitLocker، ELAM، Windows ۱۰ Virtual Secure Mode، Credential Guard و سازوکارهای حفاظت از نقاط پایانی نظیر ضدویروس، EDR و غیره

اجرای حملات دنبالهدار در راستای بهرهجویی از آسیبپذیریهای Intel CSME که در برخی از آنها نیاز به دسترسی حافظه SPI Flash است

بیاثر کردن سازوکار ACM و بهروزرسانیهای ریزبرنامهایی که آسیبپذیریهای CPU نظیر Spectre و MDS را ترمیم میکنند

یافتههای محققان نشان میدهد که در حال حاضر ماژول TrickBot صرفا اقدام به بررسی کنترلکننده SPI بهمنظور رصد وضعیت قابلیت Write Protection در BIOS میکند. در عین حال این احتمال از سوی آنها مطرح شده که دامنه فعالیت ماژول بر روی اهداف باارزشتر ممکن است گستردهتر و مخربتر باشد. بهخصوص آنکه ماژول مذکور شامل کدی است که امکان خواندن، نوشتن و پاک کردن ثابتافزار را هم فراهم میکند.

از جمله این اهداف میتواند شبکه سازمانهای بزرگی باشد که گردانندگان TrickBot تمایلی به ترک آنها ندارند و بخواهند برای مدتها در آنها فعال بمانند.

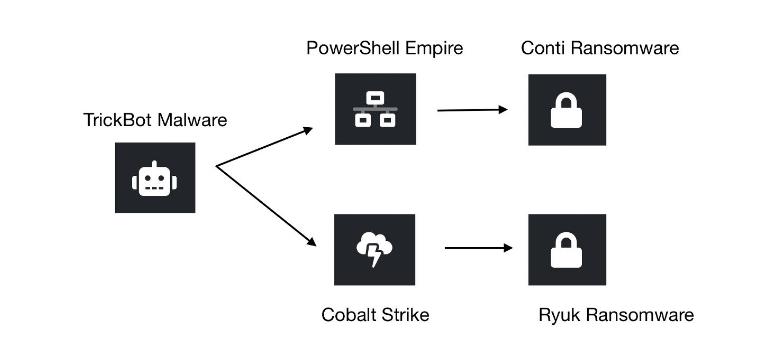

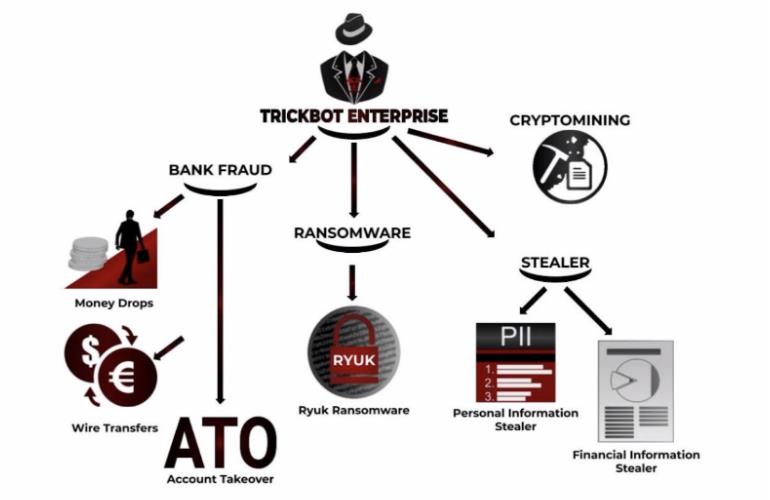

همچنین این ماژول میتواند در حملات باجافزاری که در آنها گردانندگان TrickBot دسترسی به شبکههای آلوده و دستگاههای تسخیر شده را اجاره میدهند به خدمت گرفته شوند.

در صورتی که قربانیان از پرداخت باج خودداری کنند این ماژول TrickBot قادر است سیستمهای آنها را بهطور کامل مختل کند.

ضمن اینکه با از کار انداختن پروسه راهاندازی شدن صحیح دستگاه مانع از یافتن رد پای مهاجمان شود.

و بسیاری احتمالات دیگر که میتوان آنها را برای مشتریان این شبکه مخرب (Botnet) متصور بود.

ماژول مذکور تماماً ساخته دست نویسندگان TrickBot نیست؛ در ماژول جدید از فایل RwDrv.sys بهره گرفته شده است. RwDrv.sys راهانداز RWEverything – برگرفته از عبارت Read Write Everything – است. RWEverything ابزاری رایگان جهت دسترسی به اجزای سختافزاری نظیر حافظه Serial Peripheral Interface – به اختصار SPI – که بخشی از دادههای ثابتافزار UEFI/BIOS بر روی آن نگهداری میشود است.

با این تکنیک، مهاجمان میتوانند با تزریق کد آلوده به ثابتافزار اطمینان حاصل کنند که کد دلخواه آنها قبل از هر چیز از جمله سیستم عامل اجرا می شود.

در پی تلاش اخیر مایکروسافت و شرکای آن در انهدام این شبکه مخرب بهنظر میرسد که TrickBot در تکاپوی آن است که به روزهای اوج خود باز گردد.

برخی محققان بر این باورند TrickBot نه فقط از طوفان مایکروسافت جان سالم به در برده که قدرتمندتر از قبل در حال ظهور است.

در هفتههای گذشته، TrickBot شاهد بهروزرسانیهای مستمر در بخشهایی مختلف نظیر تکنیکهای مبهمسازی (Obfuscation)، پیادهسازی زیرساخت سرورهای فرماندهی جدید و کارزارهای هرزنامهای نو بوده است.

همه این بهروزرسانیها در راستای احیای یکی از بزرگترین تهدیدات جرایم سایبری بهعنوان سرویس (Cybercrime-as-a-Service) است که زمانی روزانه بیش از ۴۰ هزار دستگاه را به کنترل خود در میآورد.

مشروح گزارش Advanced Intelligence و Eclypsium از طریق لینک زیر قابل مطالعه است:

https://eclypsium.com/۲۰۲۰/۱۲/۰۳/trickbot-now-offers-trickboot-persist-brick-profit

منبع:

https://www.zdnet.com/article/new-trickbot-version-can-tamper-with-uefibios-firmware

دیدگاه شما