جزئیات دو آسیبپذیری امنیتی جدید در کنترلگر منطقی برنامهپذیر (Programmable Logic Controllers – به اختصار PLC) متعلق به شرکت راکول آتومیشن (Rockwell Automation, Inc.)، منتشرشده است که مهاجم میتواند برای تزریق کد مخرب به سیستمهای آسیبپذیر و تغییر مخفیانه فرایندهای خودکارسازی (Automation Processes) از آنها سوءاستفاده کند.

این ضعفهای امنیتی، امکان ایجاد اختلال در فعالیتهای صنعتی و آسیب فیزیکی به کارخانهها را به شیوهای مشابه حملات Stuxnet و Rogue7 دارند.

منطق قابلبرنامهریزی و متغیرهای از پیش تعریفشده، این فرایندهای خودکارسازی را هدایت کرده و تغییرات در هرکدام، باعث تغییر در عملکرد عادی تجهیزات PLC و فرایندهایی میشود که مدیریت میکند.

جزئیات دو آسیبپذیری به شرح زیر است:

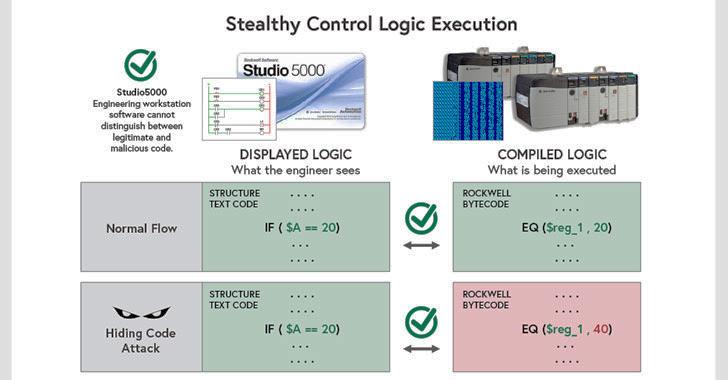

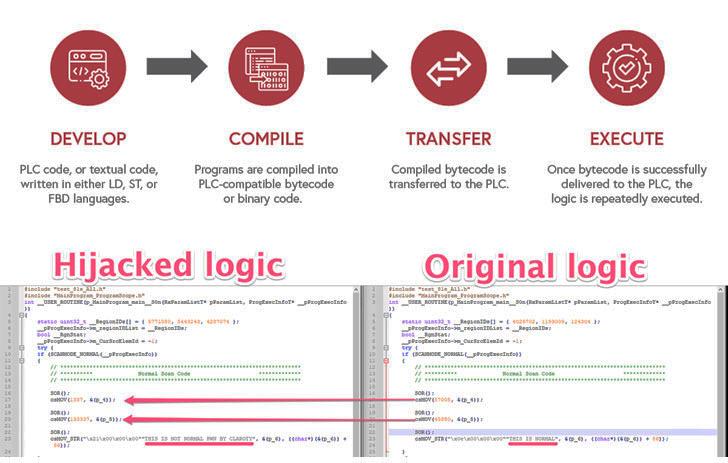

CVE-2022-1161: مهاجم میتواند با سوءاستفاده از این آسیبپذیری از راه دور، یک برنامه “textual” و قابلخواندن را در مکانی از حافظه جدا از محل برنامه اجرایی که قبلاً به زبان ماشین تبدیلشده (معروف به Bytecode) بنویسد. ضعف امنیتی مذکور در سیستمعامل تجهیزات PLC بوده و دارای درجه شدت 10 از 10 بر طبق استاندارد CVSS است و بر سیستمهای کنترلی ControlLogix، CompactLogix و GuardLogix تأثیر میگذارد.

CVE-2022-1159: این آسیبپذیری دارای درجه شدت 7.7 از 10 است و مهاجم میتواند با دارا بودن سطح دسترسی بالا به یک ایستگاه کاری که برنامه Studio 5000 Logix Designer را اجرا میکند، فرایند تبدیل برنامه به زبان ماشین (compilation) را متوقف و بدون اطلاع کاربر فرمانهای مخرب را به برنامه کاربر اضافه کند.

مهاجم با بهرهجویی موفقیتآمیز از این ضعفهای امنیتی میتواند برنامههای کاربر را دستکاری کند و کدهای مخرب را دریافت و در کنترلکننده (Controller) قرار دهد و عملاً عملکرد عادی تجهیزات PLC را تغییر داده و فرمانهای مخرب را به دستگاههای فیزیکی ارسال کند که توسط سیستم صنعتی کنترل میشوند.

سوءاستفاده از هر دوی این آسیبپذیریها نتیجه یکسانی خواهد داشت؛ کارشناس تصور میکند که برنامه سالم او بر روی سیستم PLC در حال اجرا است، درحالیکه یک برنامه کاملاً متفاوت و مخرب بر روی PLC اجرا میشود.

آژانس دولتی “امنیت سایبری و امنیت زیرساخت آمریکا” (Cybersecurity & infrastructure Security Agency – بهاختصار CISA) توصیه میکند که به علت درجه شدت این آسیبپذیریها، راهبران امنیتی دراسرعوقت با مراجعه به نشانیهای زیر اقدامات لازم را برای سختافزارها و نرمافزارهای آسیبپذیر انجام دهند.

https://www.cisa.gov/uscert/ics/advisories/icsa-22-090-05

https://www.cisa.gov/uscert/ics/advisories/icsa-22-090-07

منبع:

https://thehackernews.com/2022/04/critical-bugs-in-rockwell-plc-could.html

(با تشکر از شرکت مهندسی شبکه گستر برای همکاری در تهیه این گزارش)

دیدگاه شما