یک محقق امنیتی کد بهرهجویی (Exploit) برای یک آسیبپذیری Windows از نوع “ترفیع مجوز” (Privilege Elevation) تهیه و بهصورت عمومی منتشر کرده است.

به گزارش مرکز مدیریت راهبردی افتا، آسیبپذیری یادشده بهصورت محلی در سیستمعامل Windows، قابلیت کسب امتیازات Admin را برای مهاجم فراهم میکند.

مهاجمان با دسترسی محدود از طریق سوءاستفاده از این ضعف امنیتی میتوانند بهراحتی در یک دستگاه آسیبپذیر، مجوز و دسترسیهای خود را برای گسترش آلودگی در شبکه، ایجاد کاربران جدید Admin و اجرای فرمانهای خاص افزایش دهند.

این آسیبپذیری سیستمعامل Windows ۱۰ نسخه ۱۹۰۹ و بالاتر، سیستمعامل Windows ۱۱ و سیستمعامل Windows Server ۲۰۱۹ و بالاتر را قبل از اصلاحیههای امنیتی ماه گذشته مایکروسافت (ژانویه ۲۰۲۲) تحت تأثیر قرار میدهد.

مایکروسافت در اصلاحیههای امنیتی ژانویه ۲۰۲۲، آسیبپذیری “Win۳۲K Elevation of Privilege Vulnerability” را برطرف کرد که دارای شناسه CVE-۲۰۲۲-۲۱۸۸۲ است. این آسیبپذیری امکان سوءاستفاده از آسیبپذیری دیگری با شناسه CVE-۲۰۲۱-۱۷۳۲ را هم که قبلاً ترمیمشده، فراهم میآورد و اصلاحیه مربوط به آن را دور میزند.

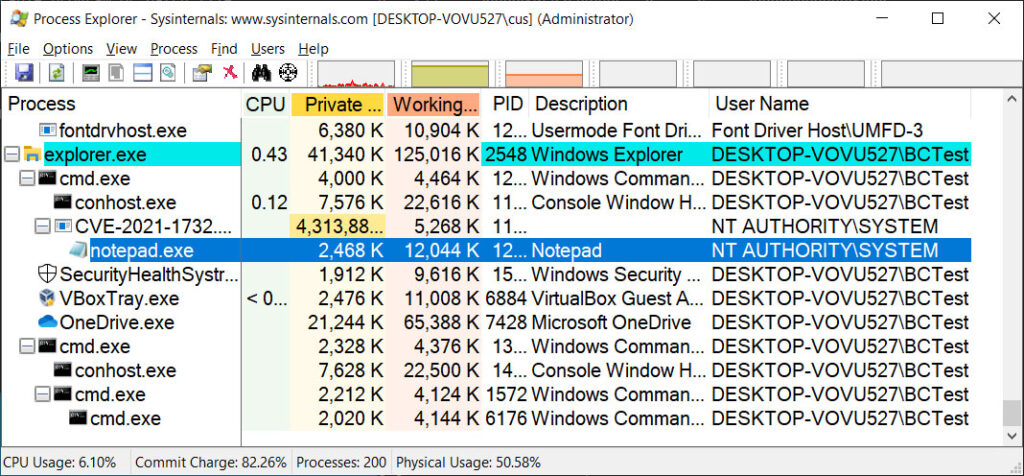

در روزهای اخیر، چندین نمونه کد بهرهجو برای ضعف امنیتی به شناسه CVE-۲۰۲۲-۲۱۸۸۲ بهصورت عمومی منتشرشده است، همانطور که در تصویر نشاندادهشده، محققان تنها با بهکارگیری بهرهجوی مذکور در دستگاههای آسیبپذیر، توانستند Notepad را در Windows ۱۰ باز و از آن برای افزودن کاربران جدیدی با امتیازات SYSTEM یا اجرای سایر فرمانهای خاص استفاده کنند.

آژانس دولتی “امنیت سایبری و امنیت زیرساخت ” آمریکا (Cybersecurity & Infrastructure Security Agency یا به اختصار CISA) با انتشار هشداری به مراکز تحت پوشش خود، نصب اصلاحیه برای ترمیم آسیبپذیری CVE-۲۰۲۲-۲۱۸۸۲ را ظرف دو هفته الزامی کرده است.

بسیاری از مدیران شبکه به دلیل اشکالات متعددی که پس از نصب اصلاحیههای ژانویه ۲۰۲۲ گزارششده، از اعمال این اصلاحیهها خودداری کردهاند. از جمله اشکالات گزارششده میتوان به راهاندازی مجدد سیستمها، اشکالات L۲TP VPN، غیرقابلدسترس شدن فایل سیستم ReFS و مشکلات Hyper-V اشاره کرد.

عدم اعمال اصلاحیههای ژانویه ۲۰۲۲ موجب میشود که سیستمها در شبکه محافظت نشوند و در برابر ضعفهای امنیتی و تهدیدات سایبری از جمله تهدیدات مستمر و پیشرفته (Advanced Persistent Threat – بهاختصار APT) آسیبپذیر باشند.

https://newsroom.shabakeh.net/۲۳۱۷۱/y۰۰m۱۰.

htmlhttps://msrc.microsoft.com/update-guide/releaseNote/۲۰۲۲-Jan

https://msrc.microsoft.com/update-guide/vulnerability/CVE-۲۰۲۲-۲۱۸۸۲

منبع:

(با تشکر ازشرکت مهندسی شبکه گستر برای همکاری در تهیه این گزارش)

دیدگاه شما