محققان در تحقیقات اخیر خود دریافتهاند که باجافزار Magniber با بهکارگیری فایلهای Windows Application Package (.APPX) دارای گواهینامههای معتبر به توزیع بدافزارهایی اقدام میکنند که به نظر بهروزرسانیهای مرورگرهای Chrome و Edge هستند.

این روش توزیع، نشاندهنده تغییر رویکرد نسبت به حملات قبلی است که در آنها مهاجمان معمولاً از آسیبپذیریهای موجود در Internet Explorer سوءاستفاده میکردند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاستجمهوری تهیه شده، عملکرد باجافزار Magniber بررسی شده است.

محققان شرکت امنیت سایبری کرهای آنلب (AhnLab, Inc.) در گزارشی ، این حملات را که در آن قربانیان با بازدید از سایتی، به باجافزاریاد شده آلوده شدهاند، بررسی کردهاند.

گزارش شرکت کره ای آنلب را در این آدرس https://asec.ahnlab.com/en/۲۷۲۶۴/ می توانید مطالعه کنید.

اگرچه نحوه دسترسی قربانیان به سایت فوق نامشخص است، محققان احتمال میدهند کد مخرب از طریق ایمیلهای فیشینگ، لینکهای ارسال شده از طریق پیامهای فوری (IM) در رسانههای اجتماعی یا سایر روشهای توزیع منتقل شده باشند.

دو مورد از نشانیهای توزیعکننده کد مخرب این باجافزار بهصورت زیر اعلام شده است، اما محققان تاکید کردهاند که اینها تنها نشانیهای نیستند که کد باجافزار Magniber از طریق آنها منتشر میشود.hxxp://b۵۳۰۵c۳۶۴۳۳۶bqd.bytesoh.camhxxp://hadhill.quest/۳۷۶s۵۳۲۹۰a۹n۲j

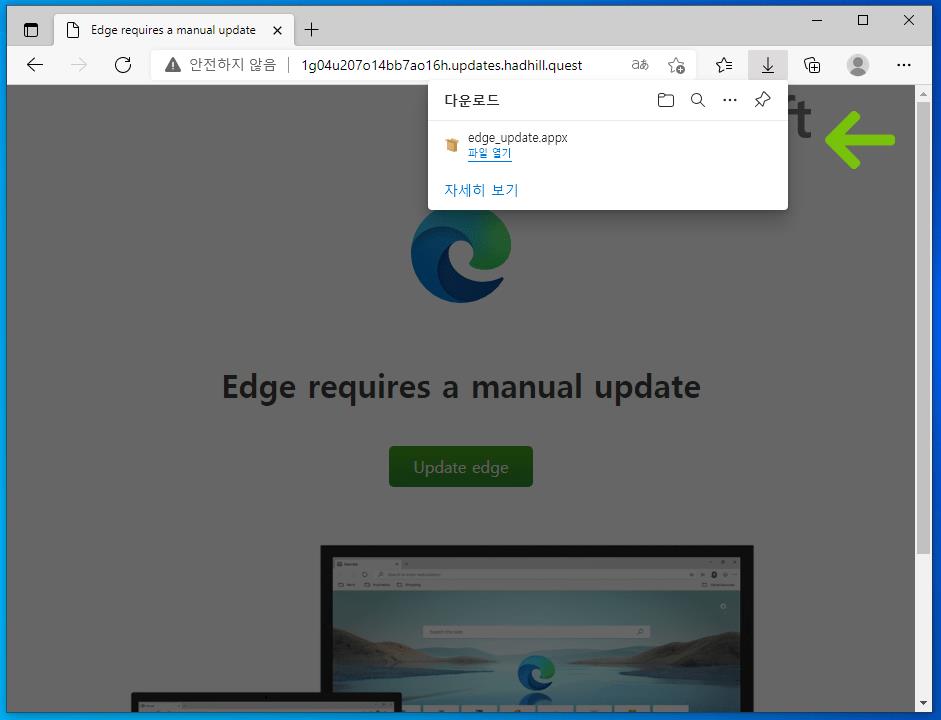

همانطور که در تصویر زیر نشاندادهشده، بازدیدکنندگان این سایتها هشداری دریافت میکنند تا مرورگر Edge/Chrome خود را بهصورت دستی بهروزرسانی کنند، و یک فایل APPX برای تکمیل بهروزرسانی نیز در اختیار آنان قرار داده میشود.

فایلهای APPX، فایلهای Windows Application Package هستند که برای توزیع و نصب آسان ایجاد شدهاند و درگذشته نیز در تهدیدات مختلفی برای توزیع بدافزار از آنها سوءاستفاده شده است.

در باجافزار Magniber، فایلهای APPX دستکاری شده بهصورت دیجیتالی توسط یک گواهینامه معتبر امضا میشوند، بنابراین Windows آنها را بهعنوان فایلهای قابلاعتماد و مطمئن در نظر میگیرد و هیچ هشداری نمیدهد.

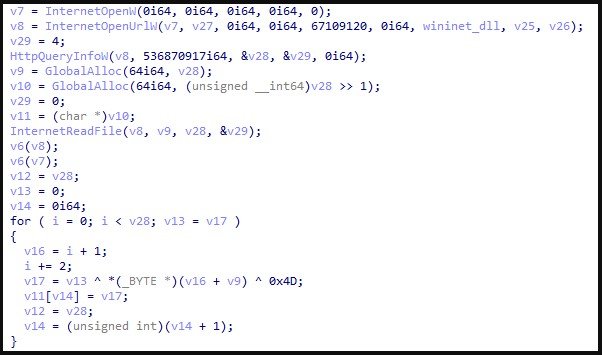

بهاحتمال زیاد مهاجمان با بهکارگیری فایلهای APPX در مرورگرهای Chrome و Edge به دنبال دستیابی به طیف وسیعی از قربانیان هستند، زیرا میزان استفاده از Internet Explorer بهشدت کاهشیافته است. دریافت فایل مخرب APPX منجر به ایجاد دو فایل به نامهای “wjoiyyxzllm.exe” و “wjoiyyxzllm.dll” در دایرکتوری “C:\Program Files\WindowsApps” میشود.

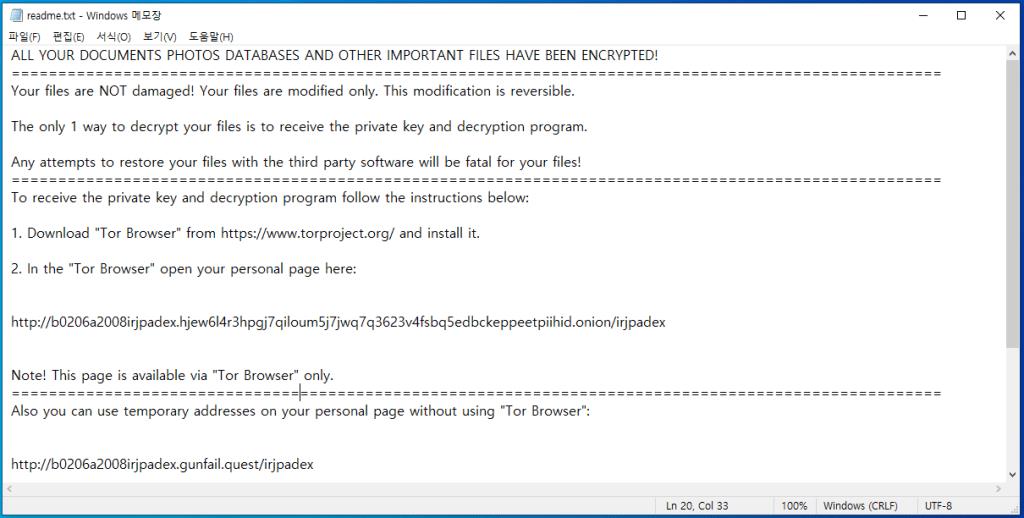

فایلهای یادشده تابعی را اجرا میکنند که کد باجافزار Magniber را بازیابی، آن را رمزگشایی و سپس اجرا میکند. پس از رمزگذاری دادهها در سیستم هک شده، مهاجمان فایل اطلاعیه باجگیری (Ransom Note) را بهصورت زیر ایجاد میکنند:

اگرچه اطلاعیه باجگیری به زبان انگلیسی است، اما شایانذکر است که باجافزار Magniber این روزها کاربران آسیایی را به طور انحصاری هدف قرار داده است.

در حال حاضر امکان رمزگشایی رایگان فایلهای قفل شده توسط این بدافزار وجود ندارد. برخلاف اکثر حملات باجافزاری، Magniber، تاکتیک اخاذی مضاعف را اتخاذ نکرده است، بنابراین قبل از رمزگذاری سیستمها، فایلها را سرقت نمیکند؛ لذا پشتیبانگیری منظم از دادهها و فایلهای سیستم، راهکار خوبی برای بازیابی از حملات باجافزارهایی همچون Magniber است.

اکیداً به راهبران امنیتی توصیه میشود که از اطلاعات سازمانی و بااهمیت بهصورت دورهای نسخه پشتیبان تهیه کنند. پیروی از قاعده ۳-۲-۱ برای دادههای حیاتی توصیه میشود. بر طبق این قاعده، از هر فایل سه نسخه باید نگهداری شود (یکی اصلی و دو نسخه بهعنوان پشتیبان). فایلها باید بر روی دو رسانه ذخیرهسازی مختلف نگهداری شوند و یک نسخه از فایلها باید در یک موقعیت جغرافیایی متفاوت نگهداری شود.

منبع:

دیدگاه شما