اخیراً محققان سیسکو (Cisco Systems, Inc.)، کارزاری مخرب را شناسایی کرده اند که با سوءاستفاده از مجموعه ضعفهای امنیتی ProxyShell در سرورهای Exchange در حال نفوذ به شبکههای سازمانی و آلوده کردن قربانیان به باجافزار Babuk است.

بهرهجویی از مجموعه ضعفهای امنیتی ProxyShell علیه سرورهای آسیبپذیر Exchange از چندین ماه گذشته آغازشده و LockFile و Conti اولین باج افزارهایی بودند که از این ضعفهای امنیتی سوءاستفاده کردند.

مهاجمان در این کارزار که برای اولین بار توسط محققان در ۱۲ اکتبر شناساییشده از ضعفهای امنیتی ProxyShell برای استقرار Babuk سوءاستفاده کرده اند و سرورهای آسیبپذیر Exchange را مورد هدف قرار میدهند.

ProxyShell به مجموعه سه آسیبپذیری زیر که در سرورهای Exchange وجود دارد، اطلاق میشود که مهاجمان میتوانند برای دورزدن احراز هویت و اجرای کد بهعنوان یک کاربر ممتاز از آنها سوءاستفاده کنند.

CVE-۲۰۲۱-۳۴۴۷۳ که ضعفی از نوع “اجرای کد از راه دور ” (Remote Code Execution – بهاختصار RCE) است و در ۲۲ تیر ۱۴۰۰ توسط مایکروسافت وصله شد.

CVE-۲۰۲۱-۳۴۵۲۳ که ضعفی از نوع “افزایش سطح دسترسی ” (Elevation of Privilege) است. این آسیبپذیری نیز در ۲۲ تیر ۱۴۰۰ توسط مایکروسافت وصله شد.

CVE-۲۰۲۱-۳۱۲۰۷ که ضعفی از نوع “عبور از سد کنترلهای امنیتی ” (Security Feature Bypass) است و در ۲۱ اردیبهشت ۱۴۰۰ توسط مایکروسافت وصله شد.

این گروه از مهاجمان دراین کارزار به دلیل نام فایلهای اجرایی مخرب (Payload) بهکارگرفتهشده در آن (Tortilla.exe)، Tortilla نامیده شدهاند. بر اساس گزارش محققان سیسکو، Tortilla یکی از همکاران Babuk است و اقدام به نصب و استفاده از وب شلی (Web shell) تحت عنوان China Chopper بر روی سرورهای هک شده Exchange کرده است. China Chopper اسکریپت مخربی است که بر روی سیستم قربانی بارگذاری میشود به مهاجمان اجازه مدیریت از راه دور، توسعه آلودگی در شبکه و ماندگاری در سیستمهای آلوده را فراهم میکند. نمونهای از China Chopper در لینک زیر قابل مشاهده است:

https://gist.github.com/KyleHanslovan/۶e۹۰e۸b۰۵a۹۶fa۱۵۳dc۳۴۷f۸۹c۴۸۷۶c۸

محققان با شناسایی این کارزار به بررسی چگونگی حمله، دستکاری و استقرار باجافزار توسط مهاجمان جدید Babuk پس از افشای سورس کد (Source Code) در ماه سپتامبر پرداختهاند.

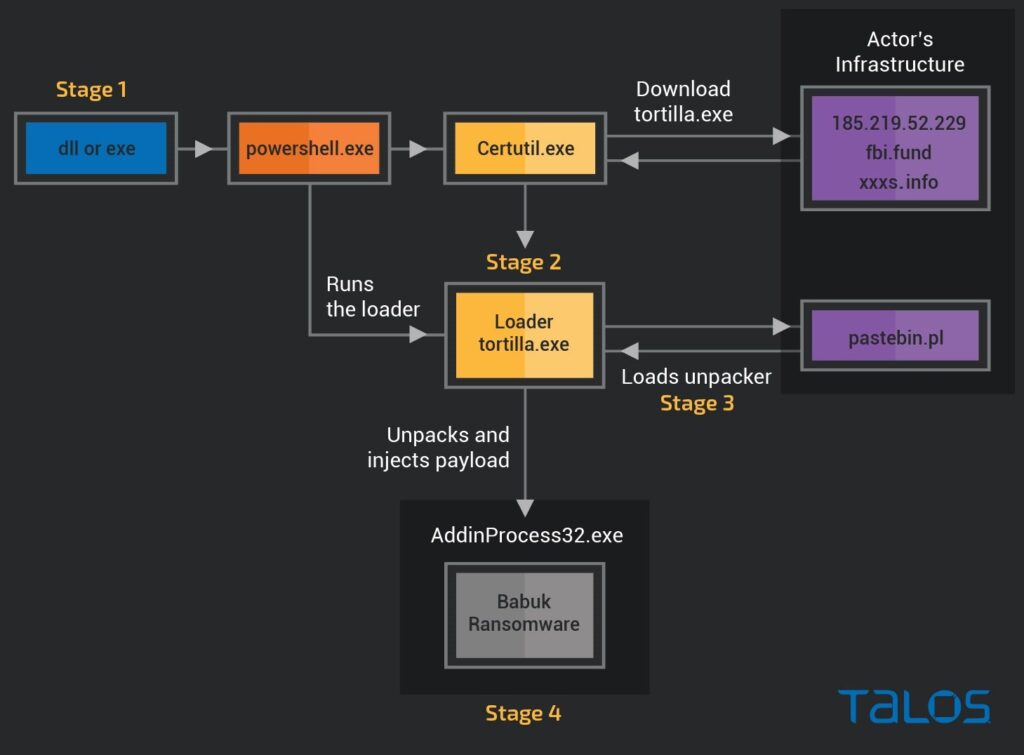

مهاجمان حمله را معمولاً با یک ماژول اجرایی مستقل و دانلود کننده (Downloader) با فرمت DLL در سرور قربانی آغاز میکنند. دانلود کننده DLL، توسط پروسه والد w۳wp.exe که پروسهای از نوع Exchange IIS Worker است، اجرا میشود. این دانلود کننده یک (کد بهرهجو) Exploit تغییریافته از نوع EfsPotato برای هدف قراردادن آسیبپذیریهای ProxyShell و PetitPotam است.

پروسه دانلود کننده، فرمانی مبهمسازی شده که در PowerShell تعبیهشده را برای اتصال و دانلود یک ماژول دانلود کننده بستهبندیشده از زیرساخت مهاجمان اجرا میکند. همچنین از طریق فرمان PowerShell، قابلیت AMSI در سیستمعامل غیرفعال شده و حفاظت نقاط پایانی به نحوی بیاثر میشود. سرور دانلود نیز در دامنههای مخرب fbi[.]fund و xxxs[.]info میزبانی میشود. ماژول راهانداز (Loader) بستهبندیشده اولیه حاوی منابع.NET رمزگذاری شده در قالب Bitmap است.

محتوای رمزگشاییشده، کدهای (Payload) واقعی باجافزار Babuk است. برای رمزگشایی و باز کردن این کدها، راهانداز به یک URL در pastebin.pl که حاوی ماژول Unpacker میانی است، متصل میشود.

ماژول Unpacker، کدهای جاسازیشده Babuk را در حافظه رمزگشایی کرده و آن را به پروسه جدید ایجادشده به نام AddInProcess۳۲ تزریق میکند. ماژول باجافزار Babuk در پروسه AddInProcess۳۲ اجراشده، پروسههای در حال اجرا بر روی سرور قربانی را شناسایی کرده و تلاش میکند تعدادی از پروسههای مربوط به نسخه پشتیبان محصولاتی نظیر سرویس پشتیبان Veeam را غیرفعال کند.

همچنین با استفاده از ابزار vssadmin، رونوشتهای Volume Shadow Service بهاختصار VSS - را از سرور حذف میکند تا مطمئن شود فایلهای رمزگذاری شده را نمیتوان از نسخههای پشتیبان VSS بازیابی کرد.

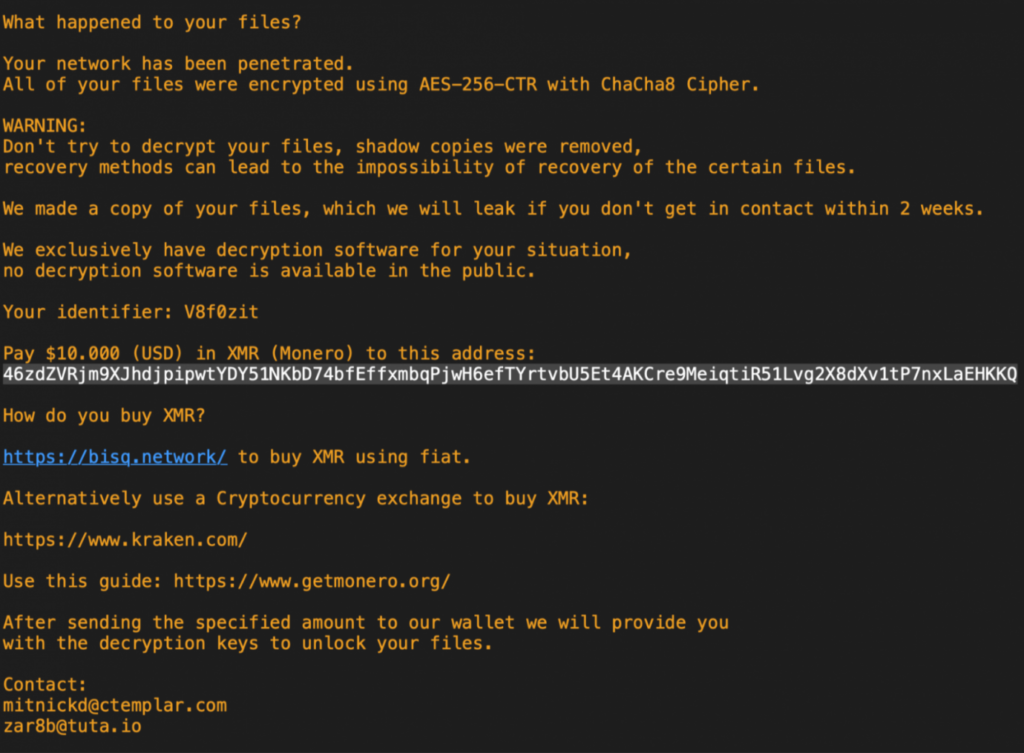

ماژول باجافزار، فایلهای موجود در سرور قربانی را رمزگذاری و پسوند فایلbabyk. را به فایلهای رمزگذاری شده اضافه میکند. این مهاجمان از قربانی میخواهند ۱۰ هزار دلار امریکا برای بهدستآوردن کلید رمزگشایی و بازیابی فایلهای خود بپردازد.

معمولاً اگر یک فایل اجرایی، پروسه w۳wp (IIS Worker Process در Exchange) را بهعنوان پروسه والد داشته باشد، به این معنی است که مهاجمان از مجموعه ضعفهای امنیتی ProxyShell در سرورهای Exchange سوءاستفاده کردهاند.

تحلیلگران سیسکو شواهدی مبنی بر سوءاستفاده از ضعفهای امنیتی ProxyShell در اکثر حملات، بهویژه نصب پوسته وب China Chopper در سیستمهای آلوده پیداکردهاند. در حقیقت، China Chopper فرمان دانلود اولیه را اجرا کرده است. بررسی محققان نشان میدهد که زیرساخت مهاجمان در تلاش برای بهرهبرداری از طیف وسیعی از آسیبپذیریها و اجرای ماژولهای DLL وNET. در محصولات دیگری نظیر آنچه در زیر اشارهشده نیز هستند:Microsoft Exchange autodiscover server side request forgery attempt (۵۷۹۰۷)Atlassian Confluence OGNL injection remote code execution attempt (۵۸۰۹۴)Apache Struts remote code execution attempt (۳۹۱۹۰, ۳۹۱۹۱)WordPress wp-config.php access via directory traversal attempt (۴۱۴۲۰)SolarWinds Orion authentication bypass attempt (۵۶۹۱۶)Oracle WebLogic Server remote command execution attempt (۵۰۰۲۰)Liferay arbitrary Java object deserialization attempt (۵۶۸۰۰)مهاجمان Babuk، در اوایل سال میلادی ۲۰۲۱ و در پی اجرای چندین حمله موفق باجافزاری، رمزگذاری فایلها و اخاذی از سازمانها در کشورهای مختلف، موردتوجه رسانهها و محققان امنیتی قرار گرفتند. میانگین مبلغ اخاذی شده که در قالب بیتکوین باید به مهاجمان پرداخت میشد بین ۶۰ تا ۸۵ هزار دلار بوده است. بااینحال در برخی موارد این مبلغ به صدها هزار دلار نیز رسیده است.

از جمله معروفترین قربانیان این باجافزار میتوان به اداره پلیس واشنگتن اشاره کرد که به نظر میرسد آخرین حمله بزرگ آنها پیش از خروج موقت از کسب وکار باجافزارها، باشد. پس از حمله به اداره پلیس واشنگتن و اعمال فشار نهادهای قانونی ایالاتمتحده، مهاجمان باجافزاری اعلام کردند که عملیات خود را تعطیل کردهاند.

مدتی قبل، کد منبع کامل باجافزار Babuk در یکی از تالارهای گفتگوی هکرهای روسیزبان توسط یکی از مهاجمان که ادعا میکرد عضوی از اعضای گروه Babuk است و بهنوعی سرطان علاجناپذیر مبتلاست، فاش شد. پس از افشای سورس کد اولین نسخه از باجافزار Babuk در انجمنهای هک، سایر مهاجمان شروع به استفاده از باجافزار برای انجام حملات خود کردند.

مشخص نیست که آیا Tortilla در زمانی که RaaS باجافزار Babuk فعال بود، یکی از زیرمجموعههای این باجافزار بوده یا برای انجام حملات جدید از این کد استفاده کردهاند.

بااینحال، ازآنجاییکه باجافزار اخیر در این حملات کمتر از ۱۰ هزار دلار امریکا به مونرو (Monero) درخواست کرده است، احتمالاً توسط مهاجمان اصلی Babuk که باج بسیار بیشتری به بیتکوین درخواست کرده بودند، انجام نمیشود.

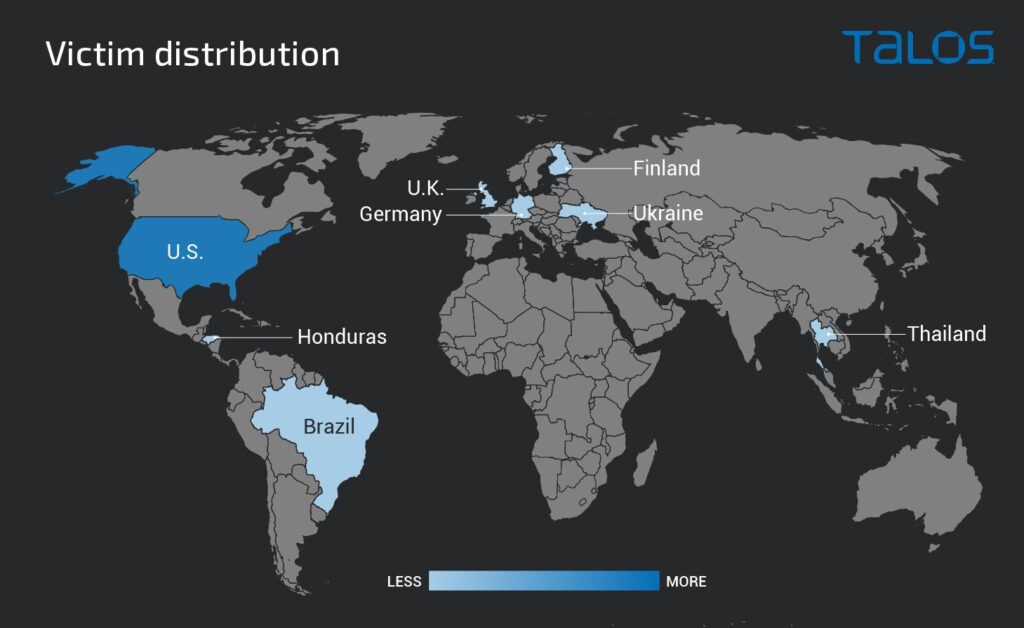

این کارزار با بهکارگیری انواع مختلفی از باجافزار Babuk، عمدتاً کاربرانی از ایالاتمتحده و با تعداد کمتری در بریتانیا، آلمان، اوکراین، فنلاند، برزیل، هندوراس و تایلند را تحت تأثیر قرار دادهاند.

به تازگی نیز رمزگشایی برای قربانیان باجافزار Babuk توسط محققان منتشرشده بود که تنها قربانیانی میتوانند برای رمزگشایی فایلهای خود از آن استفاده کنند که کلیدهای خصوصی آنها بخشی از نشت سورس کد بوده است.

بررسی حملات توسط محققان سیسکو نشان میدهد که Tortilla از اوایل جولای شروع به کارکرده است و نسبتاً تازهکار محسوب میشود. دارای مهارتهای کم و متوسطی هستند، کدهای مخرب مختلفی را برای دستیابی و حفظ دسترسی از راه دور به سیستمهای آلوده آزمایش کردهاند. همچنین درک مناسبی از مفاهیم امنیتی داشته و توانایی ایجاد تغییرات جزئی در بدافزارهای موجود و ابزارهای امنیتی تهاجمی دارند.

با افشاء و دردسترسبودن سورس کدهای این باجافزار، مهاجمان تازهکاری همچون Tortilla میتوانند با بهکارگیری نسخ مختلفی از Babuk حملات خود را مانند آنچه در کارزار اخیر مشاهدهشده، ادامه دهند.

ازآنجاییکه در این حملات از این آسیبپذیریها سوءاستفاده شده، اکیداً توصیه میشود که همه مدیران و راهبران امنیتی دراسرعوقت سرورهای خود را به آخرین نسخه ارتقا داده و نسبت به نصب آخرین بهروزرسانیها و اصلاحیههای امنیتی اقذام کنند تا از حملات مهاجمان در امان باشند.

مشروح گزارش شرکت سیسکو در نشانی زیر قابلمطالعه است:

https://blog.talosintelligence.com/۲۰۲۱/۱۱/babuk-exploits-exchange.htm

منابع:

https://blog.talosintelligence.com/۲۰۲۱/۱۱/babuk-exploits-exchange.html

https://www.bleepingcomputer.com/news/security/microsoft-exchange-proxyshell-exploits-used-to-deploy-babuk-ransomware/

https://duo.com/decipher/attackers-infect-vulnerable-microsoft-exchange-servers-with-babuk-ransomware

(با تشکر از شرکت مهندسی شبکه گستر برای همکاری در تهیه این گزارش)

دیدگاه شما