یک محقق امنیتی جزئیات فنی یک آسیبپذیری روز صفر از نوع “افزایش سطح دسترسی” (Privilege Elevation) را که سیستمعامل Windows از آن تاثیر میپذیرد، افشا کرده است. در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاستجمهوری تهیه شده، این آسیبپذیری مورد بررسی قرار گرفته است.

این محقق یک نمونه کد بهرهجو (Proof-of-Concept – به اختصار PoC) نیز از آن ضعف امنیتی منتشر کرده که تحت شرایط خاصی دستیابی به سطح دسترسی SYSTEM را فراهم میکند. همه نسخههای Windows از جمله Windows۱۰،Windows ۱۱ و Windows Server ۲۰۲۲ از این ضعف امنیتی متاثر میشوند.

هنوز برای آسیبپذیری مذکور وصلهای ارائه نشده است اما درعینحال سوءاستفاده از این ضعف امنیتی مستلزم در اختیار داشتن نام کاربری و رمز عبور کاربر توسط مهاجم است.

در ماه آگوست، شرکت مایکروسافت (Microsoft Corp)، یک بهروزرسانی امنیتی برای ضعف امنیتی با شناسه CVE-۲۰۲۱-۳۴۴۸۴ که از نوع Windows User Profile Service Elevation of Privilege Vulnerability میباشد و توسط یک محقق امنیتی کشف شده بود را منتشر کرد.

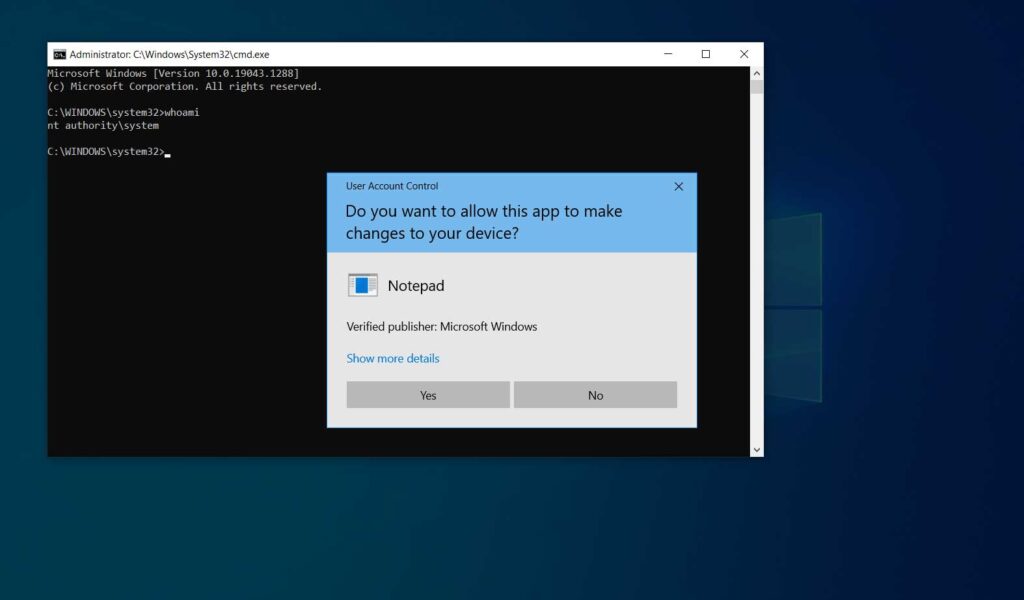

این محقق پس از بررسی بهروزرسانی ارائه شده، اعلام نمود که این وصله کامل نبوده و میتوان با یک Exploit جدید که در GitHub در دسترس قرار گرفته، این اصلاحیه را بیاثر کرد. اکسپلویت مذکور باعث میشود در زمانی که اعلان User Account Control – به اختصار UAC – نمایش داده میشود، یک خط فرمان با قابلیت دستیابی به سطح دسترسی SYSTEM اجرا شود.

باتوجهبه لزوم در اختیار داشتن نام کاربری و رمز عبور معتبر بهمنظور سوءاستفاده موفق از ضعف امنیتی مذکور، احتمالاً بهاندازه سایر آسیبپذیریهای افزایش سطح دسترسی اخیر همچون PrintNightmare، به طور گسترده مورد سوءاستفاده قرار نخواهد گرفت. درعینحال ریسک بهرهبرداری از آن در سناریوهای مختلف میبایست در نظر گرفته شود.

مایکروسافت نیز اعلام کرده که از این باگ آگاه بوده و در حال بررسی آن است تا بهروزرسانیهای لازم را برای محافظت از کاربران Windows عرضه کند.

منبع:

دیدگاه شما