به تازگی شرکت ایست (ESET, LLC.) در گزارشی به تحلیل خانوادهای بدافزاری پرداخته که از ماژولهای سفارشی و برنامهریزی شده برای آلودهسازی سیستمهای تحت Linux استفاده میکنند.

به گزارش مرکز مدیریت راهبردی افتا، شرکت ایست بدافزار فوق را FontOnLake نامگذاری کرده است. ماژولهای موجود در FontOnLake که دائماً در حال تکامل هستند، دسترسی از راه دور را برای مهاجمان فراهم میکنند، اطلاعات اصالتسنجی قربانیان را جمعآوری کرده و بهعنوان یک سرور پروکسی عمل میکنند.

این خانواده بدافزاری برای سرقت اطلاعات اصالتسنجی (همچون رمزهای عبور SSH) یا انجام سایر فعالیتهای مخرب از برنامههای کاربردی بهظاهر معتبر برای دانلود درب پشتی (Backdoor) و روت کیت (Rootkit) استفاده میکند. این بدافزار از دستوراتی همچون cat، kill و sshd که معمولاً در سیستمهای تحت Linux استفاده میشوند بهعنوان مکانیسمی برای ماندگاری در سیستم استفاده میکند.

محققان ایست در سال گذشته چندین نمونه از این بدافزار را که در سایت VirusTotal آپلود شده بود، شناسایی کردند. اولین فایل از این نمونه بدافزاری در ماه می ۲۰۲۰ در VirusTotal آپلود شده است.

FontOnLake که بهصورت پیچیده و حرفهای طراحی شده، علاوه بر بهکارگیری درگاههای غیراستاندارد، برای هر یک از حملات هدفمند خود از سرورهای کنترل و فرماندهی (C۲) منحصربهفردی استفاده میکند تا شناسایی نشود.

با اینکه محققان ایست اعلام کردهاند که FontOnLake در قالب تروجان (Trojan) در برنامههای کاربردی بهظاهر معتبر منتشر میشود، اما نمیدانند چگونه این مهاجمان قربانیان را برای دانلود برنامههای فوق ترغیب میکنند. از جمله دستورات مبتنی بر Linux که مهاجمان با تغییر آنها FontOnLake را اجرا میکنند، میتوان به موارد زیر اشاره کرد:

cat: که برای چاپ محتوای یک فایل استفاده میشود.

kill: فهرست تمام پروسههای در حال اجرا را نمایش میدهد.

sftp: ابزار امن FTP است.

sshd: پروسه سرور OpenSSH

اینها دستورات استاندارد Linux هستند که از ابتدای راهاندازی و اجرای سیستم میتوان از آنها استفاده کرد.

محققان بر این باورند که برنامههای کاربردی حاوی تروجان بهاحتمال زیاد سورس کد (Source Code) را تغییر دادهاند که این امر نشانگر این است که مهاجم آنها را کامپایل کرده و جایگزین کد اصلی کرده است.

مهاجمان از این برنامههای کاربردی بهظاهر معتبر، علاوه بر انتقال بدافزار برای انتشار سایر کدهای بدافزاری، سرقت اطلاعات یا اجرای اقدامات مخرب دیگر استفاده میکنند.

محققان سه درب پشتی را نیز که به زبان C++ نوشته شده و توسط FontOnLake بهکارگرفتهشده، کشف کردند که برای مهاجمان دسترسی از راه دور به سیستمها را فراهم میکنند. هر سه این دربهای پشتی، اطلاعات اصالتسنجی سرقت شده sshd و تاریخچه دستورات bash را جمعآوری کرده و به سرور کنترل و فرماندهی منتقل میکنند. آنها همچنین فعالبودن بدافزار را در دورههای زمانی نامشخص از طریق برقراری اتصال با سرورهای مذکور بررسی میکنند.

ایست در گزارش فنی خود خاطرنشان میکند که ماژول FontOnLake برای مخفی کردن خود همیشه از یک روت کیت استفاده میکند که این روت کیت مسئول بهروزرسانی و انتقال دربهای پشتی نیز است.

همه نمونههای روت کیت که محققان ایست در تحقیق خود شناسایی کردند نسخههای ۲,۶.۳۲-۶۹۶.el۶.x۸۶_۶۴ و ۳.۱۰.۰-۲۲۹.el۷.X۸۶_۶۴ Kernel سیستمعامل Linux را مورد هدف قرار میدهند. دو نسخه کشف شده بر اساس یک پروژه روت کیت منبعباز هشتساله به نام Suterusu است که جزئیات آن در نشانی زیر قابل دریافت است.

https://github.com/mncoppola/suterusu

با بهکارگیری روتکیتهای مذکور قابلیتهای زیر برای تبهکاران سایبری فراهم میشود:

مخفی کردن پروسه

مخفی کردن فایل

مخفی کردن خود روت کیت

مخفی کردن ارتباطات شبکه

منتقل نمودن اطلاعات اصالتسنجی سرقت شده به درب پشتی مربوطه

انجام Port Forwarding

دریافت بستههایی که به طور خاص روت کیت را به دانلود و اجرای درب پشتی دیگری هدایت میکنند.

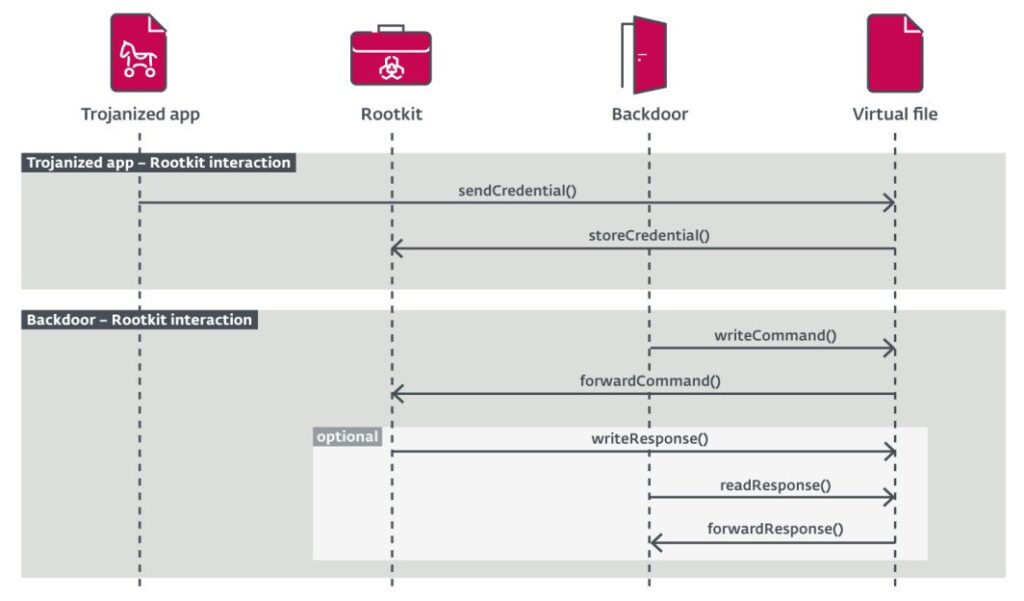

ارتباط بین برنامه حاوی تروجان و روت کیت از طریق فایل مجازی است که روت کیت ایجاد میکند. مهاجم میتواند دادههای این فایل را بخواند یا در آن بنویسد و آنها را از طریق درب پشتی منتقل کند.

محققان ایست پس از بررسی نمونههای موجود در سایت VirusTotal گزارش کردند که نویسندگان FontOnLake افرادی مجرب و ماهر هستند زیرا سرورهای کنترل و فرماندهی را پس از اطمینان از دانلود غیرفعال میکنند.

به گفته آنها FontOnLake ممکن است همان بدافزاری باشد که قبلاً توسط محققان شرکت تن سنت (Tencent, Ltd.) تحلیل شده است و آن را با مرتبط با تهدیدات مستمر و پیشرفته (Advanced Persistent Threat – بهاختصار APT) میدانستند. گزارش شرکت تن سنت در نشانی زیر قابل دریافت است.

https://security.tencent.com/index.php/blog/msg/۱۸۰

در اواخر ماه آگوست، شرکت امنیت سایبری آواست (Avast Software s.r.o) نیز در توییتی اعلام کرد که بدافزاری جدید مبتنی بر Linux را که از Suterusu استفاده میکند، کشف کرده است. این شرکت بدافزار فوق را HCRootkit نامید و همانند محققان ایست اعلام کرده که این بدافزار نیز از طریق یک درب پشتی که به زبان C++ نوشته و در قالب برنامههای کاربردی بهظاهر معتبر منتقل و منتشر میشود.

محققان لیسورک (Lacework, Inc.) نیز در نشانی زیر HCRootkit را تحلیل کردند و جزئیات آن را در نشانی زیر به اشتراک گذاشتند. نتایج گزارش منتشر شده نشان میدهد که بدافزار فوق مشابه FontOnLake است.

https://www.lacework.com/blog/hcrootkit-sutersu-linux-rootkit-analysis/

مشروح گزارش ایست در نشانی زیر قابلمطالعه است:

https://www.welivesecurity.com/wp-content/uploads/۲۰۲۱/۱۰/eset_fontonlake.pdf

نشانههای آلودگی

منابع:

https://www.bleepingcomputer.com/news/security/fontonlake-malware-infects-linux-systems-via-trojanized-utilities

https://www.welivesecurity.com/۲۰۲۱/۱۰/۰۷/fontonlake-previously-unknown-malware-family-targeting-linux

(با سپاس از شرکت مهندسی شبکه گستر برای همکاری در تهیه این گزارش)

دیدگاه شما