مهاجمان با هک سرورهای IIS و افزودن صفحات حاوی اعلان جعلی به آنها در حال آلودهسازی کاربران به بدافزار هستند.

در این گزارش که با همکاری شرکت مهندسی شبکه گستر و مرکز مدیریت راهبردی افتای ریاستجمهوری تهیه شده، جزئیات این حملات بررسی شده است.

Internet Information Services – بهاختصار IIS – نرمافزار وبسرور Microsoft Windows است که از ۲۰۰۰/XP به بعد در این سیستمعامل استفاده شده است.

اعلانهای جعلی مذکور در قالب بهروزرسانی گواهینامه (Certificate)، کاربران را به دریافت یک فایل مخرب و اجرای آن بر روی دستگاه قربانی، ترغیب میکنند. این فایل مخرب در نهایت به اجرای TeamViewer بر روی دستگاه منجر شده و کنترل سیستم مذکور را در اختیار مهاجمان قرار میدهد.

پیام جعلی نمایشدادهشده حاوی متن زیر است که در آن در خصوص انقضای گواهینامه به کاربران هشدار داده میشود:

“Detected a potential security risk and has not extended the transition to [sitename]. Updating a security certificate may allow this connection to succeed. NET::ERR_CERT_OUT_OF_DATE.”

با کلیک بر روی Update (Recommended)، یک فایل اجرایی با نام HTTPS_browser_cert_۰۹_۲۰۲۱.exe دانلود میشود.

این فایل طبق آمار سایت VirusTotal که در ادامه لینک آن ارایه شده، توسط ۳۲ ضدویروس از ۶۷ ضدویروس بهعنوان بدافزار تشخیص داده میشود. فایل مذکور توسط گواهینامه Digicert، امضا شده است.

کد مخرب دانلود شده، نسخهای از TVRAT (که به نامهای TVSPY، TeamSpy، TeamViewerENT یا Team Viewer RAT نیز معروف است) است.

TVRAT بدافزاری است که دسترسی کامل از راه دور به دستگاههای آلوده را برای اپراتورهای خود فراهم میکند.

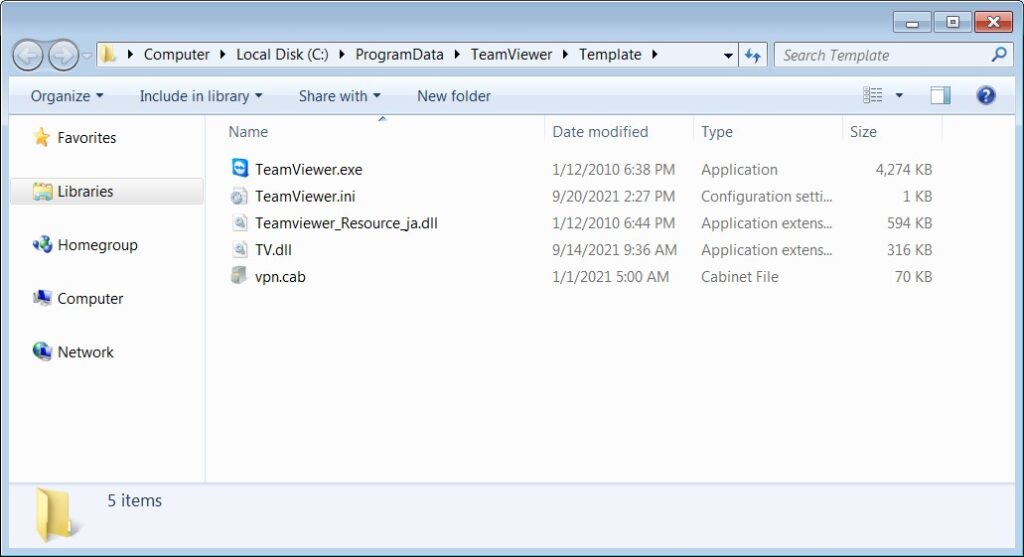

در جریان این حملات، پس از بارگذاری TVRAT بر روی دستگاه آلوده، بدون اطلاع کاربر نسخهای از نرمافزار کنترل از راه دور TeamViewer اجرا میشود. پس از راهاندازی، سرور TeamViewer به سرور کنترل و فرماندهی (C۲) متصل شده تا به مهاجمان اطلاع دهد که میتوانند از راه دور کنترل کامل کامپیوتری که اخیراً آلوده شده را در دست گیرند.

TVRAT برای اولین بار در سال ۲۰۱۳ ظاهر شد و از طریق کارزارهای هرزنامه در قالب پیوستهای ماکروی مخرب منتشر میشد.

در حالی که نحوه هک شدن سرورهای IIS توسط این مهاجمان هنوز مشخص نیست، روشهای مختلفی را میتوان برای نفوذ به این سرورها متصور بود.

بهعنوانمثال، در ماه می، یک نمونه کد بهرهجو (Exploit) بهصورت عمومی منتشر شد که با سوءاستفاده از یک آسیبپذیری حیاتی در HTTP Protocol Stack (HTTP.sys) امکان هدف قراردادن سرور IIS را فراهم میکند. مایکروسافت در ماه می، این ضعف امنیتی به شناسه CVE-۲۰۲۱-۳۱۱۶۶ را وصله کرد.

درگذشته نیز مهاجمان با پشتوانه دولتی، از ضعفهای امنیتی مختلفی جهت آلودهسازی سرورهای IIS متصل به اینترنت سوءاستفاده میکردند.

برای نمونه، میتوان به یک گروه از گردانندگان تهدیدات مستمر و پیشرفته (Advanced Persistent Threat – بهاختصار APT) با عنوان Praying Mantis یا TG۱۰۲۱ اشاره کرد. این مهاجمان بر اساس گزارشی که ماه آگوست منتشر شد، سرورهای IIS را هدف قرار میدادهاند. مهاجمان مذکور در جریان حملات از ضعفهای امنیتی زیر سوءاستفاده کردند:Checkbox Survey (CVE-۲۰۲۱-۲۷۸۵۲)Telerik-UI (CVE-۲۰۱۹-۱۸۹۳۵, CVE-۲۰۱۷-۱۱۳۱۷)

این گروه هکری، سرورهای تحت Windows متصل به اینترنت را از طریق حملات Deserialization هدف قرار میدادهاند تا بدافزاری کاملاً سفارشی را در بستر IIS منتشر کنند. در ادامه مهاجمان Praying Mantis از دسترسی خود که بهواسطه هک سرورهای IIS به دست آورده بودند برای انجام اقدامات مخرب دیگری از جمله جمعآوری رمزهای عبور، شناسایی سیستمهای دیگر و گسترش دامنه نفوذ استفاده میکردهاند.

نشانه آلودگی

درهم ساز:

۲۲۳d۸c۹۴۸۷۷ac۷e۶۸۹۷۳۳ab۷۱۳۱b۷۴۹۳۹۳c۷۵۷۰c۲۶۵۳cd۱۹۵۵f۵cb۲b۴d۶۸deae

منبع:

دیدگاه شما