بهتازگی، کدهای برنامهنویسی Source Code باجافزار Babuk در یک تالار گفتگوی اینترنتی متعلق به هکرهای روسی زبان در دسترس قرار گرفته است.

Babuk Locker که با نام Babyk نیز شناخته میشود، از ابتدای سال ۲۰۲۱ آغاز به کار کرده و گردانندگان آن سازمانهای فعال در حوزههای مختلف را بهمنظور سرقت و رمزگذاری دادهها مورد هدف قرار میدهند.

به گزارش مرکز مدیریت راهبردی افتا، پس از حمله به اداره پلیس واشنگتن، این مهاجمان ادعا کردند که فعالیت خود را متوقف کردهاند. با اینحال، چند تن از اعضا از گروه جدا شده و با راهاندازی نسخه جدیدی از Babuk (معروف به Babuk V۲)، همچنان به اجرای حملات باجافزاری ادامه میدهند.

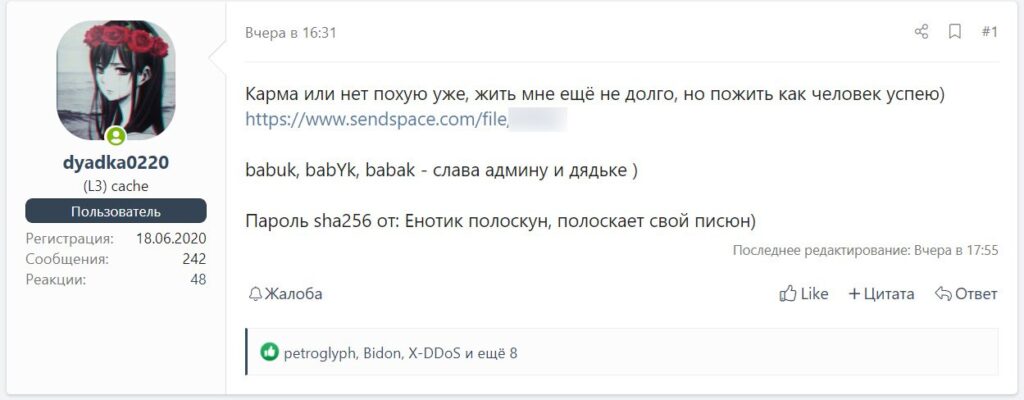

اخیراً یک گروه تحقیقاتی گزارش کرده که یکی از اعضای گروه Babuk کد این باجافزار را در یک تالار گفتگوی هکرهای روسی زبان منتشر کرده است. این عضو مدعی شده که به دلیل ابتلا به سرطانی علاجناپذیر، تصمیم به انتشار کد این باجافزار مخرب گرفته است.

تصاویر زیر مطلب ارسالی از سوی این فرد را به دو زبان روسی و انگلیسی نمایش میدهد.

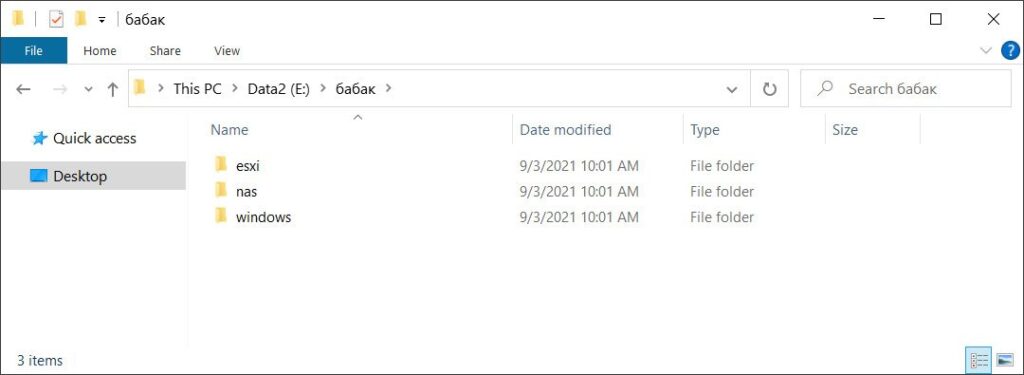

اطلاعات به اشتراک گذاشته شده همانند تصویری که در ادامه نمایشدادهشده، شامل پروژههای مختلف Visual Studio است که در آنها فایلهای باجافزار Babuk به تفکیک بسترهای VMware ESXi، NAS و Windows به چشم میخورد.

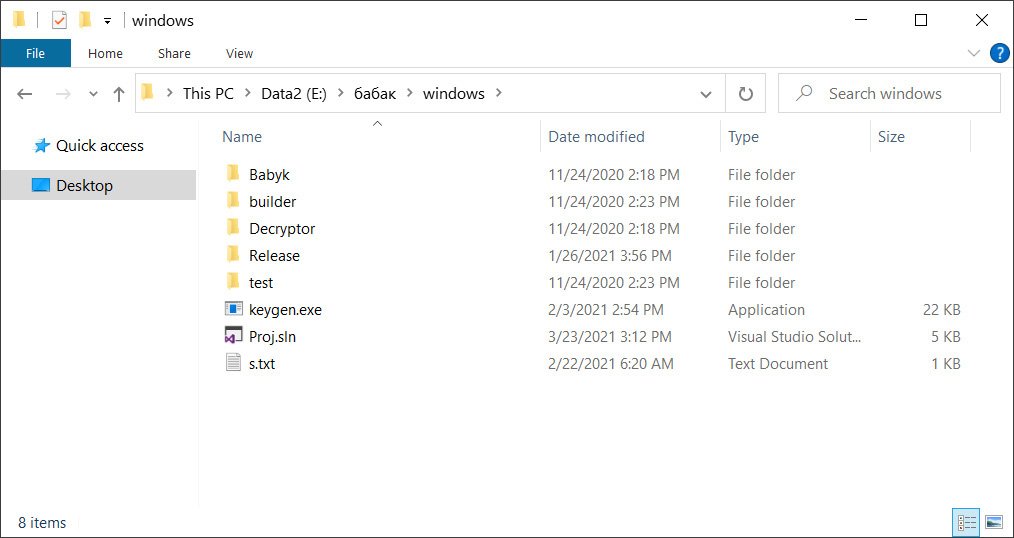

در پوشه Windows کدهای برنامهنویسی رمزگذار (Encryptor)، رمزگشا (Decryptor) و یک فایل که به نظر میرسد تولیدکننده کلیدهای خصوصی و عمومی (Private and public key generator) میباشد، قرار داده شده است.

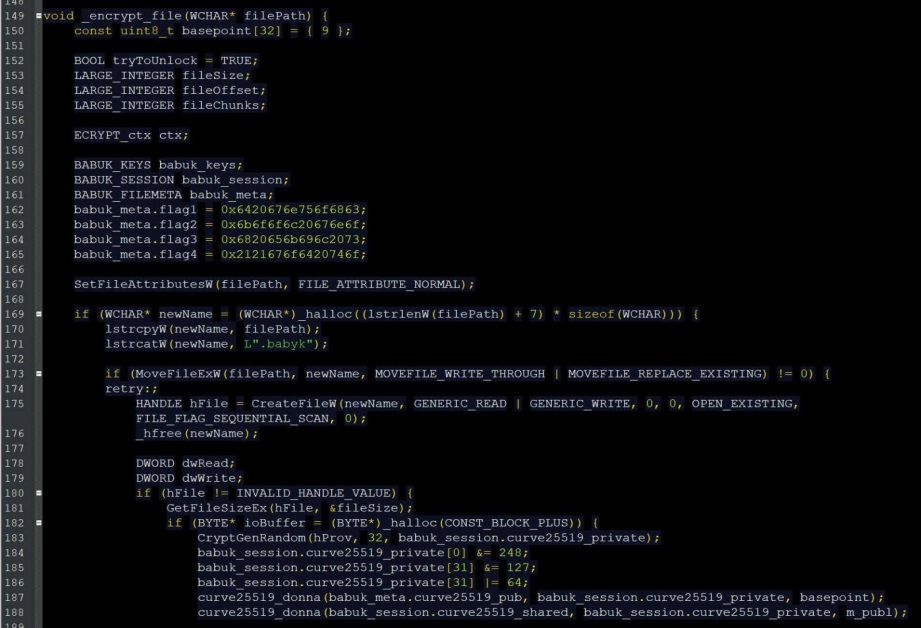

بهعنوانمثال، کد برنامهنویسی مربوط به بخش رمزگذاری در ادامه قابلمشاهده است.

Bleeping Computer به نقل از محققان امنیتی شرکتهای McAfee و Emsisoft اعلام کرده که این اطلاعات افشا شده کاملاً معتبر به نظر میرسند.

باجافزار Babuk از الگوریتم رمزنگار Elliptic Curve Cryptography – بهاختصار ECC – در فرایند رمزگذاری خود استفاده میکند. این اطلاعات افشا شده ممکن است شامل کلیدهای رمزگشای ECC برای قربانیان پیشین این باجافزار باشند، هرچند این هنوز تأیید نشده است.

اختلافات میان اعضای این گروه باجافزاری، منجر به فروپاشی گروه و ایجاد گروه جدیدی شده است. یکی از اعضای این گروه در گفتگو با سایت Bleeping Computer عنوان کرده که این اختلافات پس از حمله به اداره پلیس واشنگتن آغاز شده و به نظر میرسد در پی این حمله، یکی از اعضای اصلی این گروه علیرغم مخالفت سایر اعضاء قصد انتشار عمومی دادههای سرقت شده را داشته است. پس از نشت دادهها، فرد اصلی به راهاندازی یک تالار گفتگوی اینترنتی با عنوان Ramp اقدام کرد. سایر اعضا نیز گروه باجافزاری Babuk V۲ را راهاندازی کردند و به انجام حملات باجافزاری خود ادامه دادند. اما خیلی زود تالار گفتگوی Ramp هدف حملات DDoS قرار گرفت. گرداننده این تالار گفتگو، شرکای سابق خود را مسئول این حملات دانست، هرچند که این ادعا توسط تیم Babuk V۲ رد شد. مدتی بعد نیز در پی تشدید این اختلافات، یکی از برنامههای سازنده Babuk (Babuk Ransomware Builder) در یک سایت اشتراک فایل فاش شد و توسط گروه دیگری برای راهاندازی حملات باجافزاری مورداستفاده گرفت.

منبع:

دیدگاه شما