تقریباً یک ماه پس از افشای سناریوی گروه باجافزاری Conti توسط یکی از اعضای جداشده و ناراضی این گروه، محققان امنیتی سیسکو (Cisco Systems, Inc) نسخه ترجمه شدهای از آن را به اشتراک گذاشتهاند.

به گزارش مرکز مدیریت راهبردی افتا، در این سناریوی، ضمن پرداختن به روشهای حمله، دستورالعملهای دقیق و مبسوطی ارائه شده که حتی به مهاجمان مبتدی اجازه میدهند تا بهعنوان مشترک Conti RaaS اهداف ارزشمندی را مورد حمله قرار دهند.

محققان امنیتی سیسکو با همکاری تعدادی زبانشناس، به بررسی مطالب نشت شده پرداخته که منجر به توصیف تکنیکها و ابزارهای مهاجمان به طور دقیق شد.

به نقل از محققان امنیتی، سناریوهای حمله توصیف شده در این اسناد آنقدر کامل است که حتی مهاجمان آماتور نیز میتوانند با بهرهگیری از آنها حملات مخرب و باجافزاری را اجرا کنند.

همچنین، فرمانها و ابزارهایی برای استخراج فهرست کاربران پس از نفوذ در شبکه قربانی و دستیابی به رمز عبور کاربران با سطح دسترسی بالا بهویژه افرادی که دارای حق دسترسی به Active Directory هستند، ارائه شده است. بدین منظور روشهایی همچون شناسایی افراد از طریق بررسی LinkedIn و سایر رسانههای اجتماعی نیز با جزئیات ذکر شده است.

یکی از اصلیترین ابزارهای شرح داده شده، نسخه کرک ۴,۳ نرمافزار Cobalt Strike است.

از دستورالعملهای کاربردی دیگر، میتوان به سوءاستفاده از آسیبپذیری ZeroLogon به شناسه CVE-۲۰۲۰-۱۴۷۲ و همچنین سوءاستفاده از باگهای حیاتی دیگری نظیر PrintNightmare به شناسههای CVE-۲۰۲۱-۱۶۷۵ و CVE-۲۰۲۱-۳۴۵۲۷ و EternalBlue به شناسههای CVE-۲۰۱۷-۰۱۴۳/۰۱۴۸ اشاره کرد.

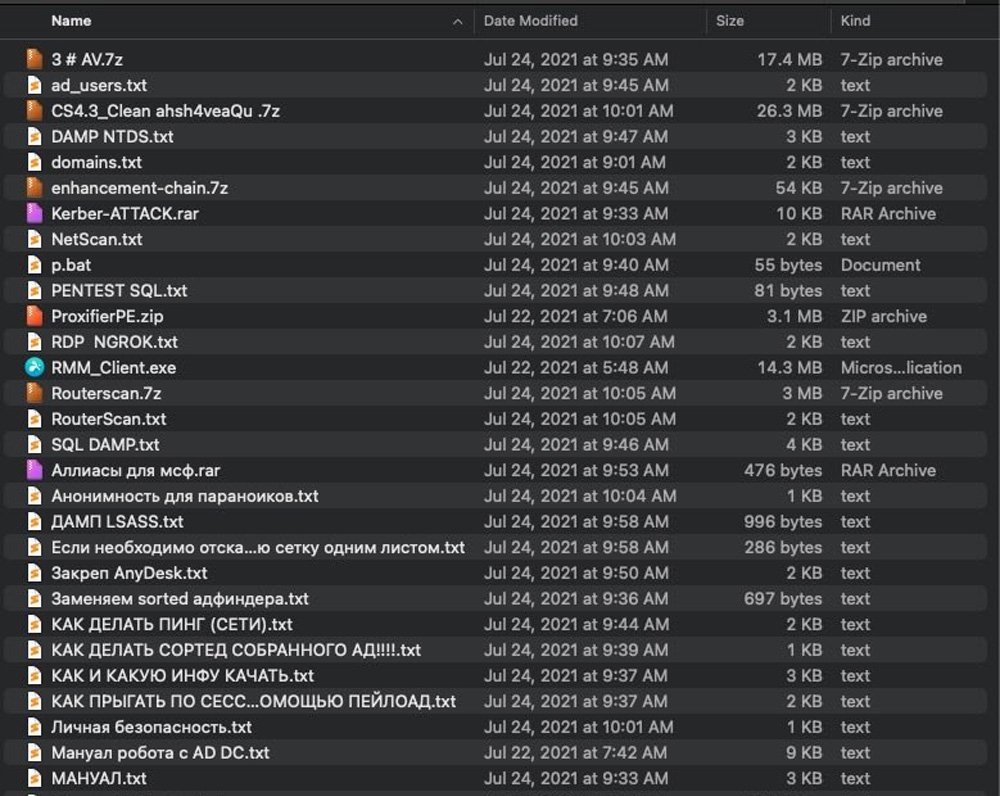

بررسی محققان سیسکو نشان میدهد که مهاجمان از ابزارهایی بهره بردند که استفاده از آنها بهندرت در حملات باجافزاری مشاهده میشود. از جمله این ابزارها می توان به موارد زیر اشاره کرد:

• Armitage: ابزاری (Toolkit) است که بر اساس فریمورک Metasploit ساخته شده و مهاجم را قادر به انجام انواع امور مخرب از جمله سوءاستفاده از ضعفهای امنیتی میکند.

• SharpView: از اجزای PowerView است. PowerView خود نیز یکی از ابزارهای PowerSploit (یک بسته نفوذ مبتنی بر PowerShell) میباشد.

• SharpChrome: یک پیادهسازی خاص از SharpDPAPI برای Chrome است و در رمزگشایی لاگهای ورودی و کوکیها در Chrome کاربرد دارد.

• SeatBelt: نیز با زبان C# نوشته شده و دادههای سیستمی همچون اطلاعات سیستمعامل (نسخه، معماری)، تنظیمات UAC، پوشههای کاربر و موارد دیگر را جمعآوری میکند.

از جمله دیگر ابزارها و دستورات CMD که در سناریوی مذکور شرح داده شده، میتوان به موارد زیر اشاره کرد:

• ADFind : ابزار پرسوجو مبتنی بر Active Directory

• PowerShell : برای غیرفعالکردن Windows Defender

• GMER : برای شناسایی محصولات امنیتی و غیرفعالکردن آنها

• SMBAutoBrute : برای اجرای حملات Brute-force بر ضد حسابهای کاربری در دامنه فعلی

• Kerberoasting : برای استفاده از حملات Brute-force با هدف شکستن هش رمزهای عبور مبتنی بر Kerberos

• Mimikatz : برای استخراج رمزهای عبور از حافظه

• RouterScan : برای کشف دستگاههای موجود در شبکه و استخراج رمزهای عبور از طریق حملات Brute-force

• AnyDesk : برای دسترسی از راه دور

• Atera : یکی دیگر از نرمافزارهای دسترسی از راه دور

در این سناریو، توصیه شده که مهاجمان قبل از سوءاستفاده از شبکه هدف، با جستجوی اطلاعات عمومی از درآمد قربانی خود مطلع شوند.

در این اطلاعات، آموزشهای ویدئویی نیز که البته بیشتر به زبان روسی است به چشم میخورد. در این آموزشها، نحوه استفاده از PowerShell برای تست نفوذپذیری (Pen-testing)، حمله به Active Directory یا نحوه بهرهگیری از SQL Server در دامنههای تحت Windows شرح داده شده است. بسیاری از این آموزشهای ویدئویی مانند Metasploit، PowerShell، حملات و دفاع مبتنی بر WMI و تست نفوذپذیری شبکه، در منابع مختلفی بهصورت آنلاین در دسترس است.

محققان سیسکو بر این باورند که اطلاعات افشاشده به سایر محققان کمک میکند تا تاکتیکها، تکنیکها و روشهای این مهاجمان و سایر مهاجمان باجافزاری را که ممکن است از این اسناد الهام گرفته شده باشد، بهتر درک کنند.

به نقل از محققان سیسکو، افشای این سناریو، فرصت مناسبی برای سازمانها است تا مطمئن شوند که توانایی لازم برای تشخیص و مقابله با این نوع رفتارها یا کاهش این خطرها را دارند. این ترجمه باید بهعنوان فرصتی برای راهبران امنیتی تلقی شود تا بتوانند نحوه عملکرد این گروهها و ابزارهایی که در اینگونه حملات از آنها استفاده میشود را بهتر درک کنند.

این نسخههای ترجمه شده در لینکهای زیر قابلدسترس است:

https://talosintelligence.com/resources/۳۰۲

https://talosintelligence.com/resources/۲۶

شرکت فورتی نت (Fortinet, Inc) نیز خلاصهای از این مطالب در لینک زیر ارائه کرده است:

منابع:

https://www.bleepingcomputer.com/news/security/translated-conti-ransomware-playbook-gives-insight-into-attacks

https://blog.talosintelligence.com/۲۰۲۱/۰۹/Conti-leak-translation.html

دیدگاه شما