محققان امنیت سایبری در تیم امنیتی FireEye’s Mandiant اخیراً نسخه جدیدی از بدافزار را شناسایی کردهاند که دستگاههای VPN Pulse Secure را هدف قرار میدهد.

به گزارش مرکز مدیریت راهبردی افتا، این دستگاهها و راهحلهای ارائه شده توسط شبکه خصوصی مجازی Pulse Secure (VPN) توسط چندین سازمان به طور گسترده استفاده میشود تا شبکهها و سیستمهای IT داخلی خود را از حملات سایبری ایمن نگه دارند.

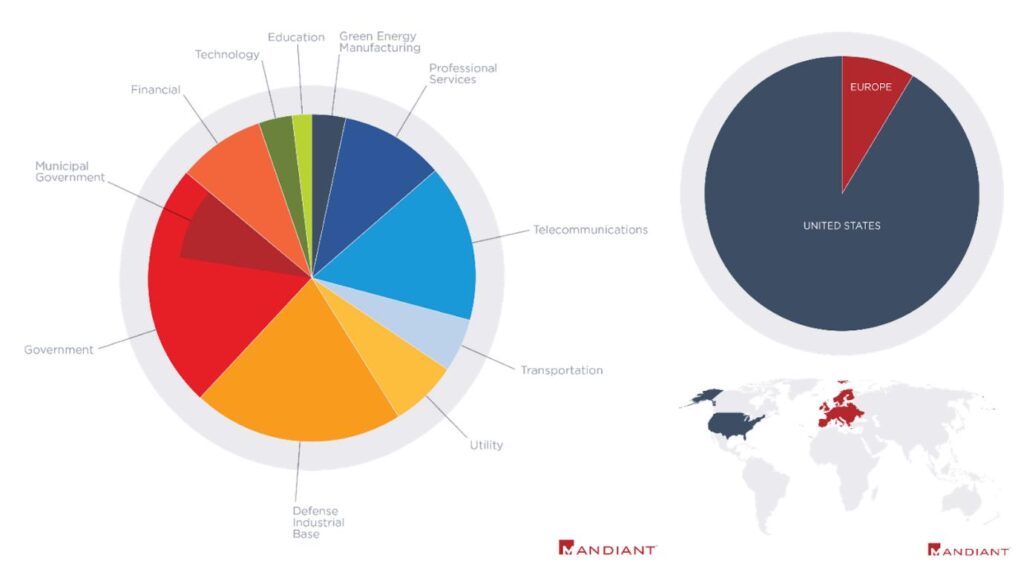

پیشازاین، تیم FireEye’s Mandiant در تاریخ ۲۰ آوریل ۲۰۲۱، ۱۲ خانواده مختلف بدافزار را گزارش داد و همچنین ادعا کرد که با سوءاستفاده از آسیبپذیریهای نرمافزاری، هکرها حملات سایبری علیه چندین نهاد دفاعی، مالی و دولتی را انجام دادند.

علاوه بر این، تیم امنیتی FireEye’s Mandiant تأیید کرد که حملات سایبری که با بهرهبرداری از آسیبپذیریها علیه چندین سازمان در ایالات متحده و اروپا انجام میشد، توسط هکرهای APT چینی اجرا شده بود.

آسیبپذیریهای سوءاستفاده شده

آسیبپذیریهایی که توسط هکرها مورد سوءاستفاده قرار میگیرد در زیر ذکر شده است:

CVE-۲۰۲۱-۲۲۸۹۳ (اصلی)

CVE-۲۰۱۹-۱۱۵۱۰ (متصل به حملات)

CVE-۲۰۲۰-۸۲۶۰ (متصل به حملات)

CVE-۲۰۲۰-۸۲۴۳ (متصل به حملات)

در میان تمام این نقصهای امنیتی، CVE-۲۰۲۱-۲۲۸۹۳ اصلیترین مورد است و هکرها به شدت از این نقص امنیتی سوءاستفاده میکنند. تحلیلگران امنیتی این آسیبپذیری را بحرانی تشخیص داده و نمره شدت CVSS را ۱۰ اختصاص دادهاند. (PoC در لینک زیر)

https://github.com/ZephrFish/CVE-۲۰۲۱-۲۲۸۹۳

این آسیبپذیری Pulse Connect Secure را تشدید میکند و به هر مهاجم غیرمجاز اجازه میدهد تا کد دلخواه را بر روی سیستم آسیبدیده از راه دور اجرا کند.

گروههای اصلی APT

تحلیلگران امنیت سایبری در Mandiant ادعا کردهاند که گروههای APT زیر افرادی هستند که عامل اصلی این حوادث هستند:

UNC۲۶۳۰

گروه بدافزار: SLOWPULSE ،RADIALPULSE ، THINBLOOD،ATRIUM ، PACEMAKER، SLIGHTPULSE ، PULSECHECK ، BLOODMINE ، BLOODBANK ، CLEANPULSE ، RAPIDPULSE

UNC۲۷۱۷

گروه بدافزار: HARDPULSE ، QUIETPULSE ، PULSEJUMP

توصیهها

کارشناسان فارنزیک Madiant برخی از توصیهها را برای اصلاح یک دستگاه آسیبدیده Pulse Secure پیشنهاد کردهاند که در زیر ذکر شده است:

- تمام رمزهای عبور را Reset کنید.

- ابزار Pulse Integrity Checker را اجرا کنید.

- در صورت تشخیص اینکه دستگاه Pulse Secure قبلاً به خطر افتاده است، باید احتیاط لازم را کرد.

- به جدیدترین نسخه نرمافزار ارتقا دهید.

- برای نظارت بر فعالیتهای غیرمعمول، لاگهای مربوط را مرور کنید.

- بهجای رابط وب، کاربران باید به کنسول دستگاه ارتقا یابند تا اطمینان حاصل شود که هیچ منطق مخربی در یک دستگاه سالم جایگزین نمیشود.

- ورود ایمن را فعال کنید.

در ۲۱ آوریل ۲۰۲۱ ، CISA (آژانس امنیت سایبری و زیرساخت) هشدار در مورد بهرهبرداری از محصولات Pulse Connect Secure را بهصورت عمومی اعلام کرد.

منبع:

https://gbhackers.com/chinese-apt-threat-actors-hacking-pulse-secure-vpn-devices-remotely/

دیدگاه شما