آسیبپذیریهای حیاتی تازه کشف شده در نرمافزار Exim به مهاجمین اجازه میدهد تا کد دلخواه خود را از راه دور اجرا کنند و با پیکربندیهای پیشفرض، دسترسی root را در سرورهای ایمیل به دست آورند.

تیم تحقیقاتی Qualys تعداد ۲۱ آسیبپذیری امنیتی (۱۰ مورد قابل بهرهبرداری از راه دور و ۱۱ مورد محلی) را شناسایی کرده است که به طور کلی با ۲۱Nails شناخته میشوند.

همه نسخههای منتشر شده قبل از Exim ۴,۹۴.۲ در برابر حملاتی که با بهرهبرداری از ۲۱Nails حاصل میشوند آسیبپذیر هستند.

برخی از آسیبپذیریها میتوانند با هم ترکیب شوند تا یک دسترسی غیرمجاز از راه دور به دست آورند و از امکانات سطح دسترسی root در Exim Server برخوردار شوند.

یکی از نقاط ضعف کشف شده توسط تیم تحقیقاتی Qualys که آسیبپذیری CVE-۲۰۲۰-۲۸۰۱۷ است بر تمام نسخههای Exim تا سال ۲۰۰۴ تأثیر میگذارد. لیستی از همه آسیبپذیریهای ۲۱Nails که توسط Qualys کشف شده در جدول زیر ارایه شده است.

| کد آسیبپذیری | توضیحات | نوع |

| CVE-۲۰۲۰-۲۸۰۰۷ | Link attack in Exim’s log directory | محلی |

| CVE-۲۰۲۰-۲۸۰۰۸ | Assorted attacks in Exim’s spool directory | محلی |

| CVE-۲۰۲۰-۲۸۰۱۴ | Arbitrary file creation and clobbering | محلی |

| CVE-۲۰۲۱-۲۷۲۱۶ | Arbitrary file deletion | محلی |

| CVE-۲۰۲۰-۲۸۰۱۱ | Heap buffer overflow in queue_run() | محلی |

| CVE-۲۰۲۰-۲۸۰۱۰ | Heap out-of-bounds write in main() | محلی |

| CVE-۲۰۲۰-۲۸۰۱۳ | Heap buffer overflow in parse_fix_phrase() | محلی |

| CVE-۲۰۲۰-۲۸۰۱۶ | Heap out-of-bounds write in parse_fix_phrase() | محلی |

| CVE-۲۰۲۰-۲۸۰۱۵ | New-line injection into spool header file (local) | محلی |

| CVE-۲۰۲۰-۲۸۰۱۲ | Missing close-on-exec flag for privileged pipe | محلی |

| CVE-۲۰۲۰-۲۸۰۰۹ | Integer overflow in get_stdinput() | محلی |

| CVE-۲۰۲۰-۲۸۰۱۷ | Integer overflow in receive_add_recipient() | از راه دور |

| CVE-۲۰۲۰-۲۸۰۲۰ | Integer overflow in receive_msg() | از راه دور |

| CVE-۲۰۲۰-۲۸۰۲۳ | Out-of-bounds read in smtp_setup_msg() | از راه دور |

| CVE-۲۰۲۰-۲۸۰۲۱ | New-line injection into spool header file (remote) | از راه دور |

| CVE-۲۰۲۰-۲۸۰۲۲ | Heap out-of-bounds read and write in extract_option() | از راه دور |

| CVE-۲۰۲۰-۲۸۰۲۶ | Line truncation and injection in spool_read_header() | از راه دور |

| CVE-۲۰۲۰-۲۸۰۱۹ | Failure to reset function pointer after BDAT error | از راه دور |

| CVE-۲۰۲۰-۲۸۰۲۴ | Heap buffer underflow in smtp_ungetc() | از راه دور |

| CVE-۲۰۲۰-۲۸۰۱۸ | Use-after-free in tls-openssl.c | از راه دور |

| CVE-۲۰۲۰-۲۸۰۲۵ | Heap out-of-bounds read in pdkim_finish_bodyhash() | از راه دور |

| CVE-۲۰۲۰-۲۸۰۰۷ | Link attack in Exim’s log directory | محلی |

سرورهای Exim یک هدف آسان برای حملات هستندسرورهای MTA مانند Exim با توجه به اینکه در اکثر موارد از طریق اینترنت قابلدسترسی هستند و یک نقطه ورود ساده به شبکه هدف برای مهاجمان فراهم میکنند، هدفی آسان برای حملات هستند.

پس از اکسپلویت، مهاجمان میتوانند تنظیمات ایمیل را در سرورهای ایمیل تغییر دهند و حسابهای جدیدی را ایجاد کنند.

مایکروسافت در ژوئن ۲۰۱۹ درباره یک کرم فعال لینوکس با کد آسیبپذیری CVE-۲۰۱۹-۱۰۱۴۹ (باگ EXIM RCE) هشدار داد و گفت که سرورهای Azure میتوانند با سوءاستفاده از این حفره هک شوند.

یک ماه بعد، مهاجمان شروع به بهرهبرداری از سرورهای آسیبپذیر Exim کردند تا Trojan Watchbog Linux را نصب کرده و آنها را به یک باتنت کریپتو ماینینگ Monero اضافه کنند.

آژانس امنیت ملی (NSA) در ماه می سال ۲۰۲۰ گفت که هکرهای نظامی روسی Sandworm حداقل از آگوست ۲۰۱۹ از نقص مهم CVE-۲۰۱۹-۱۰۱۴۹ بهرهبرداری کردهاند.

توصیه اکید به کاربران میلیونی Exim برای نصب وصله

بر اساس نظرسنجیهای ماه می ۲۰۲۱ ، Exim MTA که ایمیل سرور پیشفرض در توزیعهای لینوکس دبیان است، در حال حاضر محبوبترین MTA جهان است.

بر اساس این نظرسنجی، این سرویس در بیش از ۵۹٪ از مجموع یک میلیون و ۰۴۸ هزار و ۸۰۰ ایمیل سرور قابلدسترس در اینترنت نصب شده است که نمایانگر بیش از ۳۴۴،۰۲۶ سرور Exim است.

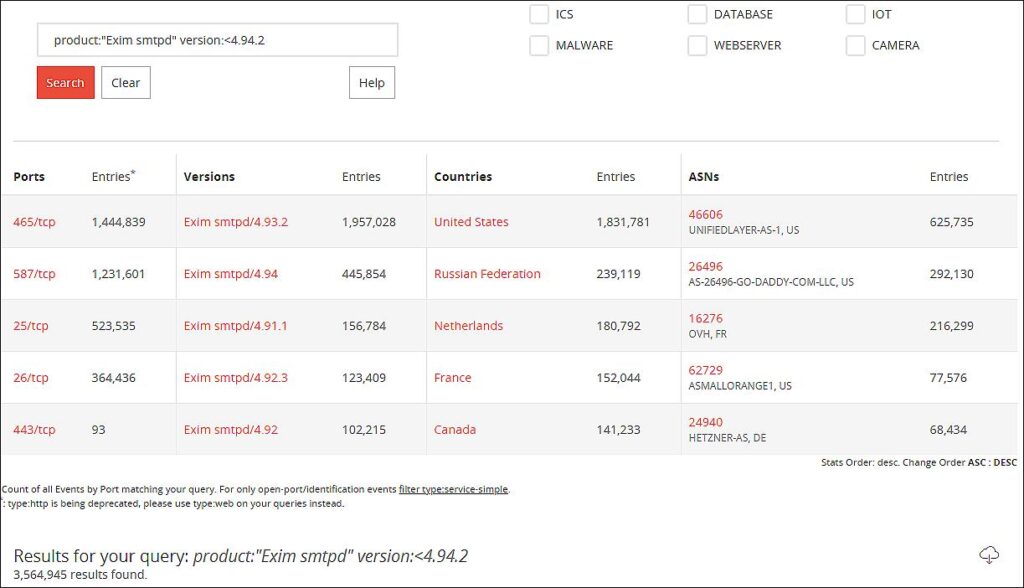

بااینحال، به استناد گزارش BinaryEdge (شکل زیر) بیش از ۳ میلیون و ۵۶۴ هزار و ۹۴۵ ایمیل سرور Exim وجود دارد که از نسخههای آسیبپذیر استفاده میکنند. اگر این موارد سریعاً در برابر آسیبپذیریهای ۲۱Nail وصله نشوند، میتوانند قربانی حملات اجرای فرمان از راه دور شوند.

سرورهای آسیبپذیر Exim

بنابراین، همه کاربران Exim باید بلافاصله برای جلوگیری از هرگونه حمله ورودی، نسخه Exim خود، ارتقا دهند.

به گفته توسعه دهندگان Exim، اگر بخواهید نسخه Exim قدیمیتر از ۴,۹۴ را ارتقا دهید، به دلیل مشکلات دادههای آلوده، باید پیکربندی سرور خود را دوباره انجام دهید. در لینک زیر جزئیات فنی بیشتر در مورد هر یک از آسیبپذیریهای ۲۱Nail در راهنمای امنیتی Qualys موجود است.

https://www.qualys.com/۲۰۲۱/۰۵/۰۴/۲۱nails/۲۱nails.txt

منبع:

دیدگاه شما