نرخ بالای وصلههای انجام شده و نیاز به احراز هویت، خطر نفوذ را تا حد زیادی کاهش میدهد، اما آن را از بین نمیبرد.

PoC یک آسیبپذیری با شدت بالا در سرورهای Microsoft Exchange منتشر شد. مهاجمان با بهرهبرداری از این آسیبپذیری امکان اجرای کد از راه دور بر روی ماشینهای آسیبپذیر را خواهند داشت.

به گزارش مرکز مدیریت راهبردی افتا، این نقص یکی از چهار موردی است که آژانس امنیت ملی (NSA) به مایکروسافت گزارش داد و در ماه آوریل ۲۰۲۱ مایکروسافت مشکل را برطرف کرد.

علیرغم دشوار بودن بهرهبرداری از این آسیبپذیری و نیاز به احراز هویت برای پیادهسازی آن، خطری که CVE-۲۰۲۱-۲۸۴۸۲ برای سازمانها ایجاد میکند را نباید فراموش شود.

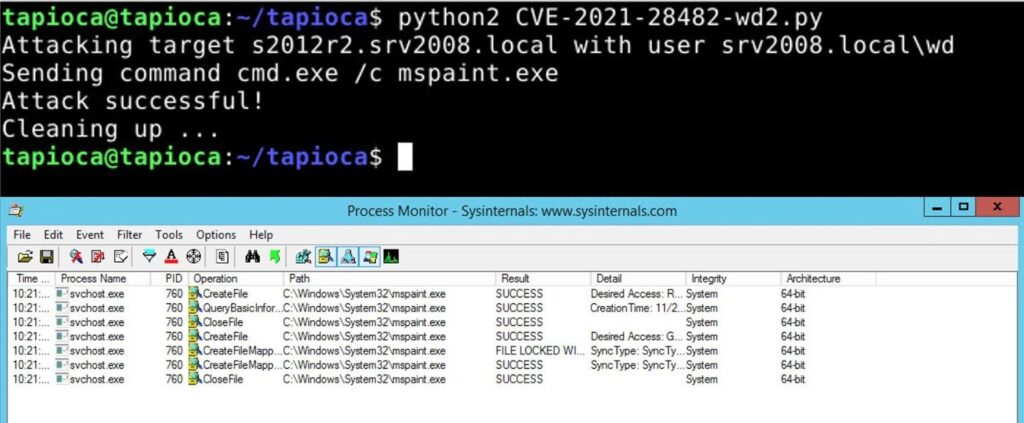

کد اکسپلویت PoC

در GitHub نسخه آزمایشی اکسپلویت برای CVE-۲۰۲۱-۲۸۴۸۲ که در پایتون نوشته شده است منتشر شد. اعتبار کد توسط ویل دورمن، تحلیلگر آسیبپذیری CERT / CC تأیید شده و از لینک زیر قابل دریافت است.

https://gist.github.com/testanull/۹ebbd۶۸۳۰f۷a۵۰۱e۳۵e۶۷f۲fcaa۵۷bda

ویل دورمن میگوید: در صورت احراز هویت مهاجم در یک instance از سرورهای Exchange که بهروزرسانیهای آوریل مایکروسافت را اجرا نمیکند، میتوان از این کد اکسپلویت برای بهرهبرداری از آسیبپذیری استفاده کرد.

آسیبپذیریهای ProxyLogon که از ابتدای سال جاری میلادی مورد سوءاستفاده قرار گرفته بود، ماهها قبل از اینکه مایکروسافت وصله امنیتی را منتشر کند، شرکتها بهروزرسانی سرورهای Exchange خود را با سرعت چشمگیر انجام دادند. نرخ بالای وصلههای انجام شده و نیاز به احراز هویت، خطر نفوذ را تا حد زیادی کاهش میدهد، اما آن را از بین نمیبرد.

“لذا با انتشار این کد اکسپلویت، اگر کسی هنوز وصلههای Exchange آوریل را نصب نکرده است و احتمال احراز هویت شدن یک مهاجم را نیز دور انتظار نمیداند، فرض را بر این بگذارد که از آسیبپذیری CVE-۲۰۲۱-۲۸۴۸۲ استفاده شده است”

کارشناسان مرکز مدیریت راهبردی افتا میگویند: اگرچه این باگ بهاندازه ProxyLogon جدی نیست و اجازه اسکن یا بهرهبرداری گسترده را نمیدهد، لیکن یک سناریوی واقعی برای استفاده از آن وجود دارد:

هر instance از سرورهای Exchange که در آن رمز عبور یک کاربر فاش شده باشد یا هر سازمانی که یک مهاجم به هر نحو ممکن به سرور ورود کرده باشد، در صورت نصب نکردن بهروزرسانی Exchange آوریل، در معرض خطر جدی است.

با این وصف، ممانعت از بهرهبرداری گسترده از یک آسیبپذیری بحرانی که منجر به اجرای کد از راه دور میشود، باید قویترین انگیزه برای نصب آخرین وصلههای نرمافزار برای سرورهای Exchange باشد.

منبع:

دیدگاه شما