در حالی که Sysrv-hello در ابتدا از یک معماری چندبخشی (Multi-component) دارای ماژولهای استخراجکننده و تکثیرکننده استفاده میکرد در نسخ جدید به یک باینری مستقل با قابلیت همزمان استخراج و انتشار خودکار بدافزار مجهز شده است.

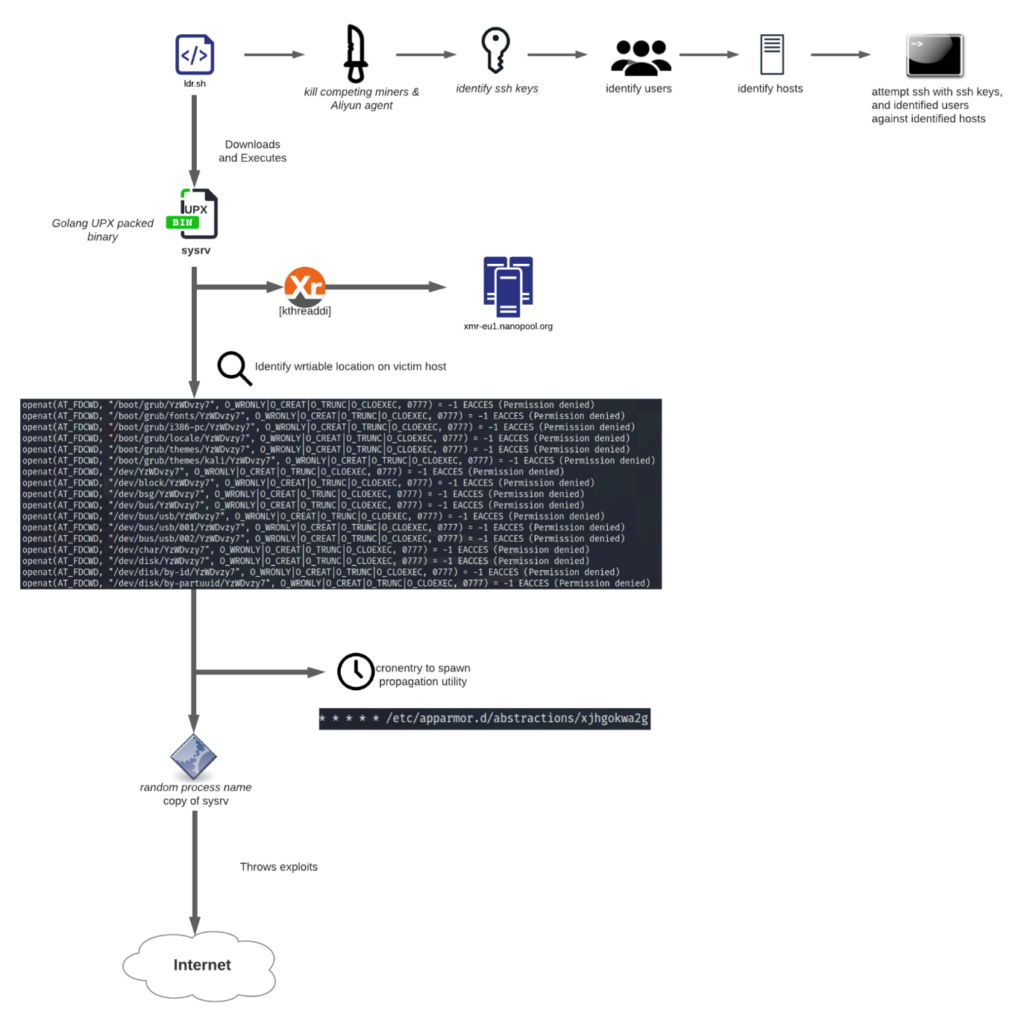

به گزارش مرکز مدیریت راهبردی افتا، یافتههای دو شرکت جونیپر نتورکز (Juniper Networks, Inc) و لیسورک (Lacework, Inc) نشان میدهد که باتنت جدید Sysrv-hello مجهزتر از قبل، در حال هک سرورهای آسیبپذیر مبتنی بر Windows و Linux و اجرای استخراجکننده مونرو و کد مخربی با عملکرد “کرم” (Worm) بر روی آنهاست.

بات نت Sysrv-hello از دسامبر ۲۰۲۰ فعال بوده است.

در حالی که Sysrv-hello در ابتدا از یک معماری چندبخشی (Multi-component) دارای ماژولهای استخراجکننده و تکثیرکننده استفاده میکرد در نسخ جدید به یک باینری مستقل با قابلیت همزمان استخراج و انتشار خودکار بدافزار مجهز شده است.

بخش تکثیرکننده به طور گسترده اقدام به پویش اینترنت برای شناسایی سامانههای آسیبپذیر دیگر و الحاق آنها به شبکه بات Sysrv-hello میکند.

از جمله ضعفهای امنیتی که بهتازگی به فهرست آسیبپذیریهای مورد سوءاستفاده Sysrv-hello اضافه شده میتوان به موارد زیر اشاره کرد:

آسیبپذیری CVE-۲۰۱۹-۱۰۷۵۸ در Mongo Express

آسیبپذیری CVE-۲۰۱۷-۱۱۶۱۰ در XML-RPC

آسیبپذیری CVE-۲۰۲۰-۱۶۸۴۶ در Saltstack

آسیبپذیری CVE-۲۰۱۹-۱۰۷۵۸ در Mongo Express

آسیبپذیری CVE-۲۰۱۸-۷۶۰۰ در Drupal Ajax

آسیبپذیری RCE در ThinkPHP (فاقد CVE)

آسیبپذیری RCE در XXL-JOB (فاقد CVE)

بات نت Sysrv-hello، سوءاستفاده از آسیبپذیریها و تکنیکهای زیر را نیز در کارنامه دارد:

آسیبپذیری CVE-۲۰۲۱-۳۱۲۹ در Laravel

آسیبپذیری CVE-۲۰۲۰-۱۴۸۸۲ در Oracle Weblogic

آسیبپذیری CVE-۲۰۱۹-۳۳۹۶ در Atlassian Confluence Server

آسیبپذیری CVE-۲۰۱۹-۰۱۹۳ در Apache Solr

آسیبپذیری CVE-۲۰۱۷-۹۸۴۱ در PHPUnit

آسیبپذیری CVE-۲۰۱۷-۱۲۱۴۹ در Jboss Application Server

آسیبپذیری CVE-۲۰۱۹-۷۲۳۸ در Sonatype Nexus Repository Manager

حمله Brute force به Jenkins

حمله Brute force به WordPress

آسیبپذیری YARN ResourceManager در بستر Apache Hadoop (فاقد CVE)

آسیبپذیری Command Execution در Jupyter Notebook (فاقد CVE)

آسیبپذیری Unauth Upload Command Execution در Tomcat Manager (فاقد CVE)

پس از نفوذ به سرور و از کارانداختن ابزارهای استخراجکننده دیگر، بدافزار با اجرای حملات Brute force از طریق بهکارگیری کلیدهای خصوصی SSH و اطلاعات فایلهای موسوم به Bash History، SSH Config و known_hosts تلاش میکند تا دامنه آلودگی خود را به دستگاههای آسیبپذیر دیگر نیز گسترش دهد.

فلوچارت حمله Sysrv-hello

اطمینان از بهروز بودن سامانهها و مقاومسازی آنها اصلیترین راهکار در مقابله با این نوع تهدیدات مخرب است.

مشروح گزارشهای جونیپر نتورکز و لیسورک در لینکهای زیر قابل مطالعه است:

https://blogs.juniper.net/en-us/threat-research/sysrv-botnet-expands-and-gains-persistence

https://www.lacework.com/sysrv-hello-expands-infrastructure/

نشانی URL:

finalshell[.]nl

http://finalshell[.]nl/sysrv.exe

http://finalshell[.]nl/sysrvv

منابع:

دیدگاه شما