شرکت سولارویندز (SolarWinds, LLC) با اعلام وجود یک آسیبپذیری امنیتی در Serv-U از مشتریان خود خواسته تا دراسرعوقت، نسبت به نصب بهروزرسانی مربوطه اقدام کنند.

به گزارش مرکز مدیریت راهبردی افتا، این آسیبپذیری که به آن شناسه CVE-۲۰۲۱-۳۵۲۱۱ تخصیصدادهشده ضعفی از نوع “اجرای کد از راه دور” (Remote Code Execution) گزارش شده است. Serv-U Managed File Transfer و Serv-U Secure FTP از CVE-۲۰۲۱-۳۵۲۱۱ تأثیر میپذیرند.

به گفته سولارویندز در صورت غیرفعال بودن SSH بر روی سرور، سوءاستفاده از این آسیبپذیری روز – صفر ممکن نخواهد بود.

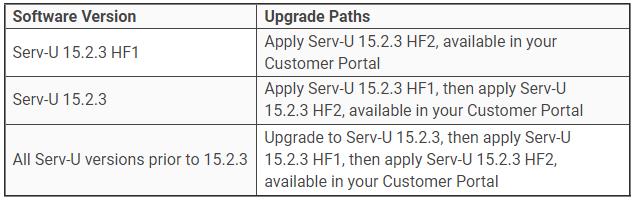

سولارویندز جمعه، ۱۸ تیر، CVE-۲۰۲۱-۳۵۲۱۱ را مطابق با جدول زیر در نسخ جدید خود ترمیم کرد:

سولارویندز در توصیهنامه زیر به روشهایی که از طریق آنها میتوان به هک شدن سازمان به دلیل وجود آسیبپذیری CVE-۲۰۲۱-۳۵۲۱۱ نیز پی برد پرداخته است:

https://www.solarwinds.com/trust-center/security-advisories/cve-۲۰۲۱-۳۵۲۱۱

در توصیهنامه این شرکت با استناد به اطلاعات ارائه شده از سوی مایکروسافت (Microsoft, Corp)، سوءاستفاده از CVE-۲۰۲۱-۳۵۲۱۱ توسط حداقل یک گروه از مهاجمان تأیید شده است. مایکروسافت تعداد این حملات را محدود و هدفمند اعلام کرده است.

این اولینبار نیست که ضعف امنیتی در محصولات سولارویندز مورد سوءاستفاده مهاجمان قرار گرفته است. در آذر ۱۳۹۹، مهاجمان پس از هک شرکت سولارویندز و آلودهسازی یکی از فایلهای نرمافزار Orion، آن را به یک درب پشتی (Backdoor) تبدیل کردند و در عمل موجب شدند که شبکه مشتریان این نرمافزار در هر نقطه از جهان به تسخیر آنها در بیاید. بررسیهای بعدی نشان داد که مهاجمان با بهکارگیری این تکنیک “زنجیره تأمین” (Supply Chain Attack) موفق به هک بسیاری از سازمانها و شرکتهای مطرح در کشورهای مختلف شده بودند.

منابع:

https://www.solarwinds.com/trust-center/security-advisories/cve-۲۰۲۱-۳۵۲۱۱

https://www.bleepingcomputer.com/news/security/solarwinds-patches-critical-serv-u-vulnerability-exploited-in-the-wild/

دیدگاه شما