شرکت مایکروسافت (Microsoft Corp) با انتشار توصیهنامهای، راهکارهایی برای مقاومسازی موقت یک آسیبپذیری روز – صفر ارائه کرده است. نکته قابلتوجه این است که مایکروسافت سوءاستفاده قرارگرفتن این آسیبپذیری را توسط مهاجمان تأیید کرده است.

به گزارش مرکز مدیریت راهبردی افتا، آسیبپذیری مذکور با شناسه CVE-۲۰۲۱-۳۴۵۲۷ که تمامی نسخ سیستم عامل Windows را متأثر میکند، به PrintNightmare معروف شده است.

این آسیبپذیری از وجود ضعفی در بخش Print Spooler سیستمعامل Windows ناشی میشود و بهرهجویی از آن، مهاجم را قادر به اجرای کد از راه دور با سطح دسترسی SYSTEM میکند.

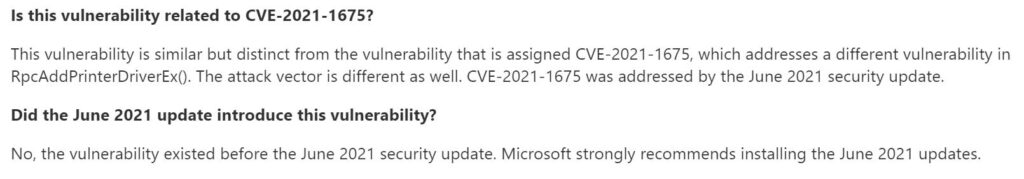

این آسیبپذیری از جهاتی مشابه با CVE-۲۰۲۱-۱۶۷۵ است که در تاریخ ۱۸ خرداد به همراه مجموعه اصلاحیههای ماه ژوئن مایکروسافت ترمیم شده بود.

در توصیهنامه مایکروسافت شباهت CVE-۲۰۲۱-۳۴۵۲۷ با CVE-۲۰۲۱-۱۶۷۵ تأیید شده اما این شرکت آنها را مستقل از یکدیگر دانسته و برخی ادعاها در خصوص آن که CVE-۲۰۲۱-۳۴۵۲۷ ضعفی است که به دنبال اعمال مجموعه اصلاحیههای ماه ژوئن ناشی شده است را کاملاً رد میکند.

مایکروسافت هنوز اصلاحیهای برای ترمیم CVE-۲۰۲۱-۳۴۵۲۷ ارائه نکرده ولی درعینحال راهکارهایی برای مقاومسازی موقت این آسیبپذیری ارائه کرده است.

راهکار نخست غیرفعالکردن سرویس Print Spooler از طریق اجرای فرمانهای زیر درPowerShell است که در عمل موجب حذف قابلیت چاپ بهصورت محلی (Locally) و از راه دور (Remotely) میشود.

Stop-Service -Name Spooler -ForceSet-Service -Name

Spooler -StartupType Disabled

امکان غیرفعالکردن سرویس Print Spooler از طریق Group Policy نیز فراهم است.

راهکار دیگر، محدودکردن درخواستهای چاپی است که در بستر شبکه به دستگاه ارسال میشوند. در این حالت، اگرچه دستگاه نقش Print Server خود را از دست میدهد اما امکان چاپ از طریق چاپگرهای متصل به آن بهصورت محلی میسر خواهد بود. برای این منظور باید در مسیر زیر در Group Policy گزینه Allow Print Spooler to accept client connections در حالت Disable قرار بگیرد.Computer Configuration / Administrative Templates / Printersبه کلیه راهبران توصیه میشود تا زمان انتشار اصلاحیه از سوی مایکروسافت نسبت به اعمال حداقل یکی از راهکارهای ارائه شده بر روی دستگاهها بهویژه بر روی “سرورهای با عملکرد حیاتی” اقدام کنند.

منابع:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-۲۰۲۱-۳۴۵۲۷

https://www.zdnet.com/article/microsoft-adds-second-cve-for-printnightmare-remote-code-execution

https://kc.mcafee.com/corporate/index?page=content&id=KB۹۴۶۵۹

دیدگاه شما